Vulnérabilité exploitable à distance pour Linux, Unix et Mac OS X

Une vulnérabilité, signalée comme critique, exploitable à distance a été découverte dans Linux et Unix.

La faille vise le Bash (Bourne Again Shell) et, au final, vise des millions de sites web, de serveurs, de PC, de Mac, de routeurs. Derrière cette découverte, qui fait l’effet d’une bombe, Stéphane Chazelas, un chercheur en sécurité informatique. Une vulnérabilité qui affecte la plupart des distributions Linux et serveurs dans le monde entier. La vulnérabilité (CVE-2014-6271) affecte les versions 1.14 à 4.3 de GNU Bash. Il est désignée comme Bash Bug, et Shellshock par les chercheurs en sécurité informatique. Selon les détails techniques, un pirate pourrait exploiter ce bug bash pour exécuter des commandes shell à distance sur une machine cible en utilisant des variables spécialement conçues. « Dans de nombreuses configurations communes, cette vulnérabilité est exploitable sur le réseau », a déclaré Stéphane Chazelas.

Si Bash a été configuré en tant que shell par défaut dans le système, un pirate pourrait lancer un code malveillant sur le serveur de manière très simple. Il lui suffit d’envoyer une requête web malveillante spécialement conçue, genre attaque XSS, via l’en-têtes dans une requête web. Une démonstration de type proof-of-concept a été proposé sur Internet.

Une faille digne de Heartbleed

Il s’agit d’un risque grave pour l’infrastructure d’Internet, tout comme le fût Heartbleed. Linux gère non seulement la majorité des serveurs, mais aussi un grand nombre de dispositifs embarqués, y compris pour les ordinateurs portables Mac OS X et les appareils Android. La base de données de vulnérabilités NIST a classé cette vulnérabilité au niveau maximum « 10 sur 10 » en termes de gravité.

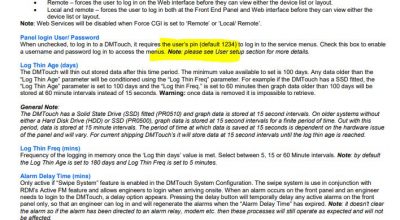

Pour vous protéger, vérifier que vous avez des shell scripts sur votre machine, ce qui n’est pas une obligation. Si c’est le cas, il est recommandé de désactiver tous les scripts CGI qui font appel au shell. Attention, la faille n’est pour autant pas éradiquée. Les principaux fournisseurs de systèmes d’exploitation et de distribution Linux ont publié de nouvelles versions de BASH : CentOS (versions 5 à 7) ; Ubuntu 10.04 LTS, 12.04 LTS et 14.04 LTS et Debian.

« Linux gère non seulement la majorité des serveurs, mais aussi un grand nombre de dispositifs embarqués, y compris pour les ordinateurs portables Mac OS X »

La basde OSX est Unix, pas Linux.

Cdlt,

Si vous voulez l’info sans le coté théatral scénario catastrophe :

http://seclists.org/oss-sec/2014/q3/649

Maintenant, oui, ça peut plomber des sites web, si le service web tourne avec le compte « root »… c’est pas l’exploit le soucis, c’est l’admin.

Pingback: Bash Bug : mesures urgentes et nécessaires pour les entreprises | Data Security Breach

Pingback: ZATAZ Piratage de la NASA : Google communique au FBI les infos d'un jeune francophone - ZATAZ