1 million de sites faillibles à vendre… 10€

Pour quelques euros, un pirate commercialise une liste d’un million de sites web faillibles à une injection SQL. De quoi permettre à des malveillants de se constituer des listes de millions d’utilisateurs, futures victimes, en infiltrant les bases de données.

Mettre la main sur de nouvelles données privées et personnelles est une priorité pour les pirates informatiques. Plus l’information volée est « fraîche », plus cette dernière aura de la valeur. Plusieurs possibilités sont offertes aux pirates. La plus connue étant l’hameçonnage, le phishing.

Une autre méthode très usitée, l’infiltration d’un site web. Mission, atteindre la base de données pour en voler les données qui y sont sauvegardées.

Un pirate informatique, qui se dit Albanais, a bien compris l’intérêt de ce genre de fourniture. Au lieu de vider lui-même les bases de données et risquer la détection, il préfère commercialiser les injections SQL (SQLi) dédiées.

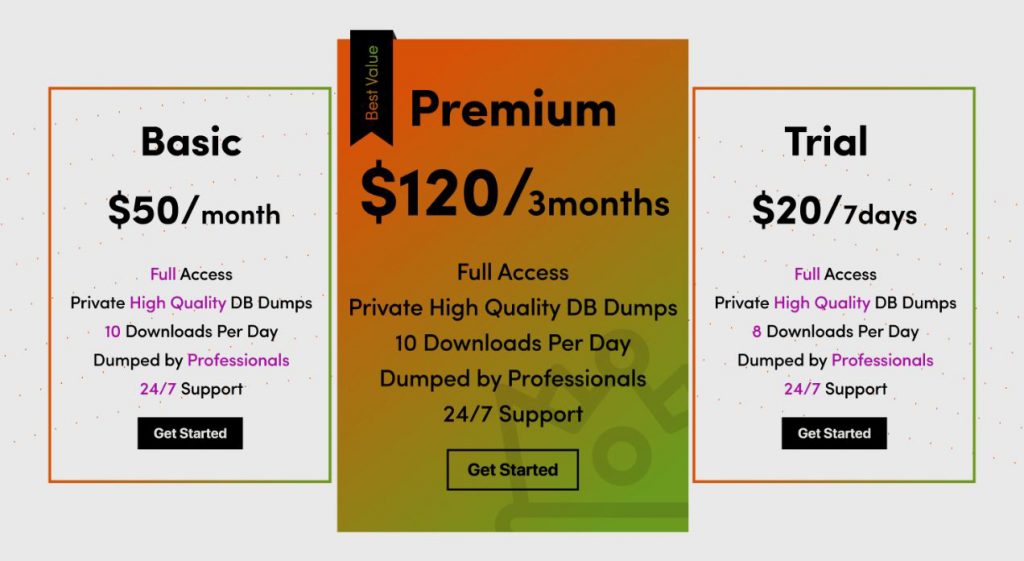

Exemple d’une boutique offrant un abonnement pour accéder à des données piratées. Capture : zataz.com

Une SQLi permet d’accéder aux BDD via différentes méthodes, comme l’utilisation de logiciels créés à cet effet. Pour 10 euros, ce commerçant vend un million de sites qui seraient vulnérables. Pour 25 euros, ce pirate confectionne une liste concernant des cibles dans des pays précis.

1 site sur 2 faillible

J’ai pu contacter certains « clients ». L’un d’eux m’a confirmé « d’excellents produits ». Il lui en a déjà acheté… 60 millions d’adresses web comportant une probable possibilité d’injection. Un autre explique que sur 10 000 adresses, 1 000 étaient parfaites. Un troisième confirme un achat de 1 200 URL qui ont permis de collecter 40 millions de lignes d’informations exploitables. Il n’a cependant pas indiqué les contenus copiés autres que les adresses mails présentes dans les sites piratés. Une liste acquise pour 30€.

J’ai pu consulter cinq échantillons pour un total de 100 000 sites. Les oueb Canadiens et Français que j’ai pu vérifier dans ces « cadeaux » étaient actifs. Des blogs, des associations, des universités, des sites étatiques, des entreprises. Cependant, je ne sais pas si derrière ces adresses se cachent véritablement une possibilité d’infiltration des bases de données.