Challenge Ethical Hacking CDAISI FIC 2015

Mardi 20 et mercredi 21 janvier, la métropole Lilloise est devenue la capitale mondiale de la sécurité informatique et de la cyber défense. Conférences, ateliers et deux challenges d’Ethical Hacking proposés par l’EPITA et la Licence Professionnelle Cyber défense, anti-intrusion des systèmes d’information (CDAISI) de l’Université de Valenciennes, antenne de Maubeuge. Originalité du rendez-vous de Nordistes, les épreuves étaient réalisées par les étudiants de l’IUT de Maubeuge. ZATAZ.COM vous propose de découvrir les énigmes et leurs réponses. 1ère partie.

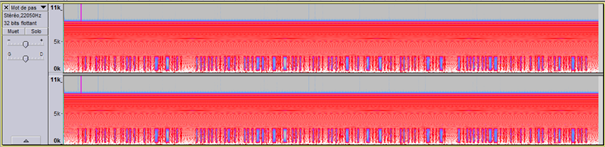

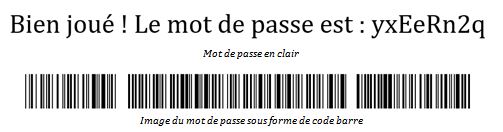

1 – Analyse de fichier audio

L’équipe d’investigation numérique a récupéré un fichier audio lors de recherches sur le disque dur externe d’un suspect et soupçonne que son émetteur ait caché une information à l’intérieur. Celle-ci pourrait être très importante pour la suite de l’enquête, à vous de la retrouver. PS : La police « Code 128 Normal » peut vous être utile. Pour résoudre cette épreuve, il suffisait d’ouvrir le document .wav avec Audacity ou encore avec Sonic Visualiser. A ce stade le spectre parait normal, le mot de passe n’apparait pas au premier coup d’œil. Avec Audacity, pour faire apparaitre l’image contenu dans le fichier son et ainsi le mot de passe, il suffisait de sélectionner l’option « Spectrogramme ».

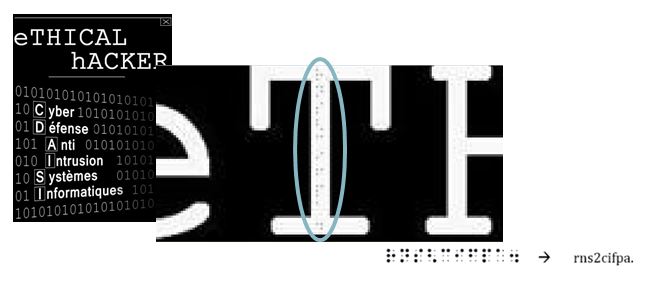

2 – Analyse d’une image

L’équipe d’investigation numérique a récupéré un fichier image lors de la saisie d’un échange entre deux suspects et soupçonne que son émetteur ait caché une information à transmettre au récepteur de la plus haute importance à l’intérieur. Celle-ci pourrait être très utile pour la poursuite de l’enquête, à vous de la retrouver. Pour la résolution de l’épreuve, si le canal alpa n’est pas mis en place il suffit d’ouvrir l’image avec n’importe quelle visionneuse d’image et de l’agrandir afin de retrouver la partie dans laquelle le mot de passe est inscrit. Puis ensuite, il est juste nécessaire de traduire les caractères braille par les caractères alphanumériques correspondants. Si le canal alpha est mis en place il faut utiliser des logiciels qui ne gèrent pas la transparence pour pouvoir visualiser le mot de passe. Sous Windows nous pouvons utiliser Paint, et en équivalent sous Linux nous avons KolourPaint. Ensuite, il suffisait de traduire les caractères brailles avec les caractères alphanumériques correspondants.

3 – Analyse d’une capture réseau

Une conversation a été enregistrée lors d’une discussion entre deux personnes surveillées par les services de police, celle-ci contient des informations primordiales pour la poursuite de l’enquête : la date, l’heure et le lieu de leur prochaine attaque (Exemple de saisie : Lille20/01/10h). Pour résoudre cette épreuve, il suffisait de reconstituer la conversation. Pour cela, dans un premier temps il était nécessaire d’ouvrir la capture de la conversation avec le logiciel Wireshark. Ensuite, Wireshark propose une option spécifique pour la VoIP, celle–ci permet d’écouter la conversation, il faut alors sélectionner « Telephony VoIP Calls ». Une fois lancé, celle-ci retrouvait dans la capture les différentes conversations (s’il y en a plusieurs). Il suffisait alors de sélectionner la conversation qui nous intéressait, et de lancer « Player », puis « Decode » et on sélectionnait les cases « From ».

Déchiffrer la voix

Pour déchiffrer la voix il faut dans un premier temps trouver la clé avec laquelle la capture a été chiffrée. Pour cela, on applique un filtre dans Wireshark pour ne récupérer que les informations du protocole SIP. Une fois le filtre appliqué on récupère la clé qui va nous permettre de déchiffrer la conversation : dJyCdeYx2Cd5oqCqZsrkw+Cdl+tGn4xRFFF9Yfhz. Maintenant nous allons utiliser l’outil srtp-decrypt afin de générer un fichier en hexadécimal qui nous servira pour déchiffrer le protocole SRTP. Pour commencer on applique un filtre pour isoler le protocole SRTP, on observe la présence d’un paquet RTP, celui-ci correspond à un paquet envoyé par le softphone Linphone par défaut. Une fois le filtre appliqué on enregistre les paquets dans une nouvelle capture (file export specified packets … .pcap), celle –ci correspondra à la conversation venant d’un des deux émetteurs.

Ensuite, pour générer le fichier hexadécimal nous allons utiliser l’outil srtp-decrypt qui va prendre en paramètre la clé de chiffrement, la seconde capture en entrée et un fichier texte en sortie. La commande précédente a donc généré un fichier dans lequel on retrouve des informations en hexadécimale qui correspondent à des données de déchiffrement. Ce fichier sera alors ré-implémenté dans Wireshark pour déchiffrer les paquets en SRTP. Une fois le fichier implémenté dans Wireshark, les paquets SRTP deviennent des paquets UDP, pour qu’ils soient reconnus en RTP il faut le spécifier.

Enfin, il ne reste plus qu’à écouter la conversation qui est maintenant audible puisqu’elle n’est plus chiffrée. Pour cela, les étapes sont à peu près identiques aux précédentes, sauf qu’il faut choisir l’option RTP dans le menu Telephony. Ainsi, après avoir sélectionné la conversation puis l’avoir analysé, nous pouvons lancer le player. On obtient le spectrogramme de la voix et nous pouvons alors jouer le son. On retrouve donc Dijon12/05/14h.

4 – Analyse d’une capture réseau

Lors d’une enquête d’investigation cet échange a été saisi, celui-ci contient le mot de passe pour déchiffrer les disques durs saisis précédemment au domicile du suspect. Pouvez-vous nous aider à le retrouver ? Pour la résolution de cette épreuve (version 1), il suffit d’ouvrir le document fournit avec le logiciel Wireshark. Ensuite, il nous faut l’étudier, paquet par paquet. On remarque ainsi plusieurs paquets ICMP, ceux-ci contiennent une série de caractères.

Pour la résolution de cette épreuve (version 2), il suffit d’ouvrir le document fournit avec le logiciel Wireshark. Ensuite, il nous faut l’étudier, paquet par paquet. On remarque ainsi plusieurs paquets ICMP, ceux-ci ne contiennent aucune donnée. Il faut s’intéresser à un champ particulier du paquet ICMP, le champ ID du header IP. Dans celui-ci on retrouve chacun de nos caractère en hexadécimal. Il faut donc récupérer toutes les valeurs et les traduire en ASCII pour retrouver la chaine recherchée. Le mot de passe était « EtiC4lH4ckIng ! ».

5 – Le XOR dans tous ses états

Lors d’un échange de données entre deux individus surveillés par les forces de l’ordre, cette image a été interceptée, elle pourrait contenir des informations utiles à l’enquête. Cependant, celle-ci est impossible à ouvrir, elle parait corrompue. Saurez-vous nous venir en aide ? Pour résoudre cette épreuve, les utilisateurs devrons réaliser un script qui permettra de déchiffrer et ainsi de faire apparaitre l’image et par la même occasion le mot de passe recherché.

6 – FakeVisitor

A la suite d’une visite d’un client dans les bureaux d’une entreprise, on le soupçonne d’avoir connecté une clé USB à un ordinateur pour dérober un dossier. Nous avons récupéré une partie du registre de cet ordinateur pour retrouver le nom du dernier fichier dérobé (présent sur la dernière clé USB connecté à cet ordinateur).

3 fichiers sont joints. Les deux fichiers USB et USBSTOR sont ici présent pour donner de fausses pistes, pas besoin de les utiliser pour déterminer quelle a été la dernière clé connecté et sur cette dernière clé, trouver le dernier fichier dérobé.

Étape 1

L’ordinateur à peu disques et de périphériques connus, ici seulement 3 qui représente C:, D:, et E:. On peut donc déterminer que si une clé a été connectée, c’était sur E:. Il s’agit du fichier ShellBag numéro 2. Sinon, ça mettra un peu plus de temps et on ira aussi vérifier les autres fichiers.

Étape 2

Le système de ShellBag enregistre tous les (ajouts modifications ou suppressions) de fichier. On peut donc rechercher dans fichier texte Software.txt (export du registre) le disque E: dans les ShellBags. Recherche (ctr+F) avec « E: » dans le registre fonctionne et est assez simple. Puis d’après le système des ShellBags, trouvé le dernier fichier à avoir été ajouté, modifié ou supprimé (même condition d’enregistrement). Il aura donc la plus grande valeur (ici Value 10) étant le dernier fichier dans « E: » à avoir eu une activité. Pour le flag final, on retire les points et on obtient : OpéRaT_ion–cOnIcHonHa.

7 – Challenge Numero 3

Un message entre deux personnes a été intercepté, cependant il est impossible de le comprendre.

Le contenu de ce message est un code binaire.

0011010000110010/0011000100110011

0011000000111001/0011000100110111

0011000100111001/0011000000110111

!

Une perquisition chez un des deux protagonistes nous a peut être fourni un indice permettant la compréhension du message, il serait contenu dans un

des trois textes fourni avec le message que vous devez déchiffrer. On obtient donc la chaine suivante :

42/13

09/17

19/07

Ces couples correspondent à des coordonnées de mots contenus dans le manifeste de la conscience du hacker par TheMentor. Les coordonnées fonctionne comme il suit : X/Y où X est la ligne, Y est le mot :

— 42/13 correspond à la 42ème ligne et 13ème mot, soit : « Vous »

— 09/17 : 9ème ligne, 17ème mot : « avez »

— 19/07 : 19ème ligne, 7ème mot : « Trouvé »

Il fallait trouver « Vous avez trouvé !«

Le texte de TheMentor peut être trouvé à cette adresse : http://pastebin.com/PRryrgvS (les coordonnées lignes/mots sont importantes.)

8 – Paquet Tracer

@Bigou_De a proposé de retrouver les mots de passe des routeurs. Une personne a compromis le réseau d’une société, le réseau a été reconstitué grâce au logiciel Packet Tracer afin d’étudier cette attaque. Un fichier .PKT est à analyser Vous devrez, en tant qu’expert forensic, retrouver les mots de passe des routeurs, qui auront pu être utilisés pour accéder aux terminaux virtuels. Pour résoudre cette épreuve il fallait tout d’abord ouvrir le fichier .PKT dans Packet Tracer puis, sélectionner le routeur voulu. Aller dans l’onglet « config » et faire un export .TXT de la configuration. En ouvrant le fichier .TXT on peut voir plusieurs mots de passe, seulement celui demandé est celui qui permet d’ouvrir le terminal virtuel. Il s’agit donc du mot de passe VTY, qui se trouve en clair en bas du fichier. Le mot de passe était donc whatsup.

Télécharger les épreuves et les réponses.

Pingback: ZATAZ Magazine » Page non trouvée

Pingback: ZATAZ Magazine » FIC 2016 : Challenge Ethical Hacking