Comment éviter/détecter la falsification de fichiers ? [Etude de cas]

Dans le secteur de la justice, les entreprises travaillent sur des affaires particulièrement délicates et importantes. Le risque que certains fichiers soient falsifiés est important car cela les rendrait inutilisables aux yeux de la loi. Les entreprises de l’industrie juridique doivent donc surveiller de près les dossiers sensibles ainsi que contrôler et limiter les accès. C’est le cas de cette division d’un organisme gouvernemental d’application de la loi qui a décidé d’utiliser FileAudit afin de protéger ses fichiers et dossiers sensibles.

Etude de cas : Division de l’application des lois gouvernementales

Une division d’un organisme gouvernemental d’application de la loi bien connue traite des affaires importantes (meurtre, fraude et agressions sexuelles en série), et sert plus de 1 000 employés incluant des membres civils et des policiers.

Leurs bases de données contiennent plus de 600 dossiers sensibles qui comprennent des preuves, des images et des documents écrits pour les enquêtes opérationnelles qui seront utilisées pour les poursuites au tribunal.

Problématique

Le risque de falsification de fichiers qui les rendrait inutilisable au tribunal

Plus de 200 personnes ont accès à ces fichiers sensibles simultanément (policier, administrateurs, personnel de saisie de données etc.). Ces documents sont des éléments de preuves essentiels et sont donc particulièrement délicats. Il était donc impossible pour l’organisation de prendre le risque que ces fichiers soient trafiqués ou altérés de quelque manière que ce soit et jugés inutilisables pour une utilisation devant la loi.

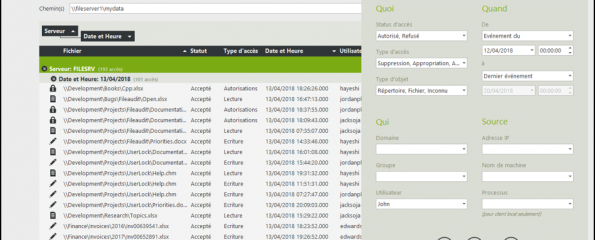

C’est pourquoi l’entreprise a décidé d’utiliser une solution d’audit des accès aux fichiers afin de voir qui accède ou modifie aux dossiers partagés. Ils utilisaient déjà Windows Server Audit, le système d’audit de fichiers de Back Office intégré à Microsoft, mais les capacités ne leur fournissaient pas le contrôle souhaité.

Le responsable informatique de la division a déclaré:

« Notre système précédent n’était pas en mesure de nous fournir des données lisibles succinctes, ce qui rendait la gestion des systèmes extrêmement longue.«

En plus de pouvoir surveiller les fichiers, ils devaient être en mesure de prouver qui avait accédé aux fichiers et quelles modifications avaient été faites.

« La police et le personnel administratif nous ont demandé où des dossiers sensibles avaient été déplacés, qui avait supprimé des documents et pourquoi les changements qu’ils avaient faits auparavant n’étaient pas sauvegardés.«

Solution

Surveillance, audit et alertes sur les accès aux fichiers Windows

Après une rapide recherche sur internet, ils sont rapidement tombés sur FileAudit qui venait d’être acheté par une autre division au sein de l’organisation.

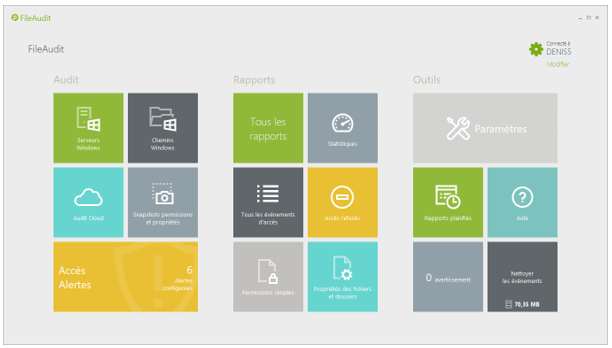

Ils ont été séduits par la facilité d’utilisation, l’interface intuitive et par le rapport qualité-prix que FileAudit offre.

Figure 2 : Interface intuitive de FileAudit

Bénéfices

Suivi des accès et des modifications de fichiers

Grâce à FileAudit et à ses capacités de surveillance du réseau, l’organisation est désormais capable d’auditer et de surveiller l’utilisation des fichiers sensibles. Ils peuvent désormais identifier qui a effectué des modifications ou déplacer des fichiers importants.

« Fileaudit nous offre une tranquillité d’esprit et nous pouvons aussi être sur le devant de la scène en ce qui concerne les problèmes de sécurité.«

Pour essayer FileAudit dans votre entreprise, profitez d’un essai gratuit de 20 jours entièrement fonctionnel.