Démasquage d’un cybercriminel notoire: l’identité d’un des leaders de Lockbit révélée

Le monde de la cybersécurité a été témoin d’un développement majeur ce 7 mai, avec la révélation de l’identité d’un des leaders du tristement célèbre gang de pirates informatiques Lockbit. Histoire !

Le FBI, l’Agence Nationale du Crime du Royaume-Uni et Europol l’avaient promis. Ils allaient diffuser l’identité du chef de LockBit. Cette annonce, attendue avec impatience après un teaser, n’a pas déçu.

Dmitry Khoroshev, mieux connu sous son pseudonyme LockBitSupp, a été identifié et sanctionné par la police britannique. Caché derrière l’anonymat, il offrait une prime de 10 millions de dollars pour toute information menant à sa propre révélation. Aujourd’hui, son identité exposée entraîne des sanctions sévères incluant le gel d’avoirs et des interdictions de voyager.

Les cyberattaques orchestrées par Lockbit incluent des cibles de grande envergure telles que les hôpitaux de Corbeil-Essonne et de Cannes, soulignant la menace que ce groupe représente pour les infrastructures critiques. Depuis juin 2022 jusqu’à février 2024, Lockbit aurait mené plus de 7 000 attaques affectant principalement les États-Unis, le Royaume-Uni, la France ou encore l’Allemagne.

Lockbit n’est pas seulement notoire pour son volume d’attaques [il recycle aussi de vieille cyber attaque) mais aussi pour son modèle d’affaires sophistiqué qui transforme le cybercrime en une véritable entreprise. Le groupe développe et loue des logiciels malveillants à d’autres pirates, adoptant un modèle similaire à celui des entreprises de logiciels traditionnelles.

Si une rançon est payée, les bénéfices sont partagés entre les pirates et les administrateurs du malware, souvent s’élevant à des millions d’euros. LockBit prendrait entre 20 et 30% des sommes perçues.

En février 2024, une opération coordonnée par plusieurs forces de l’ordre internationales, nommée Opération Chronos, a réussi à démanteler une partie de l’infrastructure de Lockbit. Cette opération a permis aux enquêteurs d’accéder aux dossiers internes du groupe et de découvrir finalement l’identité de ses membres clés. Malgré ces efforts, Lockbit a réussi à rebâtir [en 5 jours] une nouvelle plateforme où il continue de divulguer des données volées comme je vous le montrais il y a quelques jours.

Leur ancien site sur le darknet est désormais contrôlé par la police et utilisé pour publier des communiqués moqueurs contre le gang. Le 02 mai, le site avait été mis à jour comme je vous l’expliquais sur Twitch. A 13h06, ce mardi 07 mai, le leader de LockBit se retrouvait lui aussi mis en pâture !

LockBitSupp dans la ligne de mire

Le ministère américain de la Justice a annoncé aujourd’hui des accusations contre un ressortissant russe, Dimitry Yuryevich Khoroshev, également connu sous les noms de LockBitSupp, LockBit et putinkrab. Khoroshev, 31 ans, originaire de Voronezh en Russie, est inculpé pour avoir été le créateur, le développeur et l’administrateur du groupe de rançongiciel LockBit depuis sa création en septembre 2019 jusqu’à aujourd’hui. LockBit a parfois été reconnu comme le groupe de rançongiciel le plus prolifique au monde.

Le procureur général Merrick B. Garland a souligné que le département de la Justice et ses partenaires britanniques avaient perturbé les activités de LockBit plus tôt cette année. Ce groupe était responsable d’attaques contre des victimes aux États-Unis et dans le monde entier, ciblant plus de 2 000 victimes et extorquant plus de 100 millions de dollars en paiements de rançon. Garland a affirmé que les efforts pour perturber de telles opérations de cybercriminalité se poursuivraient en collaboration étroite avec des partenaires aux États-Unis et à l’international.

La vice-procureure générale Lisa Monaco a ajouté que le département de la Justice avait porté plus de deux douzaines d’accusations criminelles contre l’administrateur de LockBit, décrit comme l’une des organisations de rançongiciel les plus dangereuses au monde. Elle a encouragé les victimes de cyberattaques à les signaler au FBI, soulignant l’importance de ces informations pour prévenir de futures attaques.

Le directeur du FBI, Christopher Wray, a déclaré que l’inculpation de Khoroshev représentait une continuation des efforts du FBI pour perturber l’écosystème criminel de LockBit, qui a causé des pertes se chiffrant en milliards de dollars et perturbé des infrastructures critiques, notamment des écoles et des hôpitaux.

L’acte d’accusation contre Khoroshev découle d’une perturbation réussie du rançongiciel LockBit en février par la division Cyber de l’Agence nationale britannique contre le crime (NCA), en coopération avec le département de la Justice, le FBI et d’autres partenaires internationaux de l’application de la loi. Cette perturbation a impliqué la saisie de plusieurs sites web utilisés par LockBit pour se connecter à son infrastructure et la prise de contrôle des serveurs utilisés par les administrateurs de LockBit, ce qui a entravé la capacité du groupe à attaquer et à chiffrer de nouveaux réseaux.

Le procureur américain Philip R. Sellinger pour le district du New Jersey a commenté que Khoroshev avait conçu, développé et administré LockBit, permettant à lui et à ses affiliés de causer des dommages considérables à des milliers de victimes dans le monde entier. Sellinger a souligné que malgré l’usage par Khoroshev de son pseudonyme LockBitSupp pour rester anonyme et éviter les conséquences, l’enquête acharnée et la coordination avec des partenaires nationaux et internationaux ont prouvé le contraire. L’acte d’accusation d’aujourd’hui marque une étape importante dans l’enquête et les poursuites contre LockBit, qui ont déjà conduit à des accusations contre cinq autres affiliés de LockBit, dont deux sont actuellement en détention en attente de procès.

4 ans d’anonymat… ou pas !

Khoroshev aurait agi en tant que développeur et administrateur du groupe de rançongiciel LockBit depuis sa création en septembre 2019 jusqu’en mai 2024. Avec ses co-conspirateurs affiliés, ils ont transformé LockBit en l’une des variantes de rançongiciel les plus actives et destructrices au monde. Le groupe LockBit a attaqué des milliers de victimes dans au moins 120 pays, dont 1 800 aux États-Unis. Les victimes de LockBit incluaient des particuliers, des petites entreprises, des multinationales, des hôpitaux, des écoles, des organisations à but non lucratif, des infrastructures critiques ainsi que des agences gouvernementales et de maintien de l’ordre. Khoroshev et ses co-conspirateurs ont extorqué au moins 500 millions de dollars en paiements de rançon à leurs victimes et causé des pertes de plusieurs milliards de dollars, incluant des pertes de revenus, des réponses aux incidents et des récupérations.

Khoroshev aurait conçu LockBit pour fonctionner selon le modèle de « rançongiciel en tant que service » (RaaS). Dans son rôle de développeur et administrateur de LockBit, il a organisé la conception du code du rançongiciel LockBit, recruté d’autres membres – appelés affiliés – pour le déployer contre les victimes, et maintenu l’infrastructure de LockBit, y compris un tableau de bord logiciel en ligne appelé « panneau de contrôle » pour fournir aux affiliés les outils nécessaires pour déployer LockBit. Khoroshev maintenait également le site web public de LockBit, appelé « site de fuite de données« , pour la publication des données volées aux victimes qui refusaient de payer une rançon.

Selon l’acte d’accusation, Khoroshev, en tant que développeur de LockBit, recevait généralement 20 % de chaque paiement de rançon extorqué aux victimes de LockBit. L’affilié responsable d’une attaque recevait les 80 % restants. Au cours de ce stratagème, Khoroshev aurait reçu seul au moins 100 millions de dollars en devises numériques grâce à ses parts des paiements de rançon de LockBit. Des pirates qui auraient gagné plus de 500 millions de dollars !

L’infrastructure de LockBit saisie par les forces de l’ordre lors de la perturbation de février 2024 a montré que Khoroshev conservait des copies des données volées aux victimes de LockBit qui avaient payé la rançon exigée.

Khoroshev et ses co-conspirateurs affiliés avaient faussement promis à ces victimes que leurs données volées seraient supprimées après le paiement. De plus, après la perturbation de février 2024, Khoroshev aurait communiqué avec les forces de l’ordre et les aurait incitées à divulguer les identités de ses concurrents RaaS, qu’il appelait ses « ennemis », en échange de ses services.

Khoroshev est accusé d’une conspiration pour commettre une fraude, une extorsion et des activités liées à l’utilisation d’ordinateurs ; d’une conspiration pour commettre une fraude par fil ; de huit chefs d’accusation de dommages intentionnels à un ordinateur protégé ; de huit chefs d’accusation d’extorsion liée à des informations confidentielles provenant d’un ordinateur protégé ; et de huit chefs d’accusation d’extorsion liée à des dommages à un ordinateur protégé. Au total, ces accusations pourraient entraîner une peine maximale de 185 ans de prison. Chacun des 26 chefs d’accusation porte également une amende maximale de 250 000 $, du gain pécuniaire pour l’offenseur ou du préjudice pécuniaire pour la victime.

Avec l’acte d’accusation dévoilé aujourd’hui, un total de six membres de LockBit ont maintenant été inculpés pour leur participation dans la conspiration LockBit.

En février 2024, un acte d’accusation a été dévoilé dans le district du New Jersey inculpant les ressortissants russes Artur Sungatov et Ivan Kondratyev, également connus sous le nom de Bassterlord, d’avoir déployé LockBit contre de nombreuses victimes à travers les États-Unis, y compris des entreprises dans les secteurs de la fabrication et d’autres industries.

En juin 2023, une plainte pénale a été déposée dans le district du New Jersey inculpant Ruslan Magomedovich Astamirov, un ressortissant russe, pour sa participation dans le groupe LockBit. Astamirov est actuellement en détention en attendant son procès.

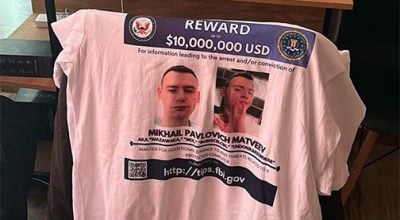

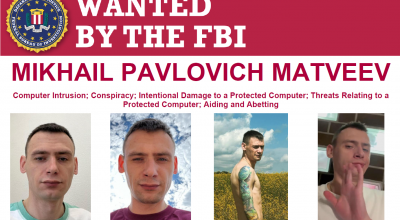

En mai 2023, deux actes d’accusation ont été dévoilés à Washington, D.C., et dans le district du New Jersey, inculpant Mikhail Matveev, également connu sous les noms de « Wazawaka », « m1x », « Boriselcin », et « Uhodiransomwar », d’avoir utilisé différentes variantes de rançongiciel, y compris LockBit, pour attaquer de nombreuses victimes à travers les États-Unis, y compris le département de police métropolitain de Washington, D.C. Matveev fait actuellement l’objet d’une récompense allant jusqu’à 10 millions de dollars à travers le programme de récompenses pour le crime organisé transnational (TOC) du Département d’État des États-Unis, avec des informations acceptées via le site de conseils du FBI à tips.fbi.gov. ZATAZ vous avait montré la vente de tee-shirt de Matveev affichant son « Wanted » du FBI.

Enfin, en novembre 2022, une plainte pénale a été déposée dans le district du New Jersey inculpant Mikhail Vasiliev, un ressortissant russo-canadien, pour sa participation dans le groupe de rançongiciel LockBit. Vasiliev est actuellement en détention au Canada [pour 4 ans] en attente d’extradition vers les États-Unis.