INTERPLANETARY STORM : LE FBI STOPPE UN BOTNET CONNECTÉ À DES DOUZAINES DE MILLIERS D’APPAREILS

Un ressortissant russe et moldave plaide coupable d’avoir exploité un service proxy illégal de botnet qui a infecté des dizaines de milliers d’appareils connectés à Internet dans le monde.

Ce 14 novembre, le FBI et le département de la justice américain ont révélé le démantèlement par les forces de l’ordre américaines d’un réseau proxy de botnet et de son infrastructure associée au malware IPStorm. Ce botnet se composait de 23 000 nœuds anonymisés et était proposé comme proxy d’anonymisation As a Service pour dissimuler les activités criminelles des cybercriminels qui l’utilisaient.

L’arrestation a été effectuée en coopération avec l’éditeur d’antivirus Bitdefender, qui a fourni des conseils, des ressources et des orientations en matière de cybersécurité. Interplanetary Storm avait été documenté la première fois en octobre 2020. Bitdefender avait publié dès le 15 octobre 2020 dernier une étude sur ce réseau Interplanetary Storm.

Un ressortissant russe et moldave a plaidé coupable

Le pirate a plaidé coupable à trois chefs d’accusation de violation de l’article 18 USC § 1030(a)(5)(A) Fraude et activités connexes liées aux ordinateurs. Selon des rapports en ligne, l’infrastructure du botnet avait infecté les systèmes Windows, puis s’était étendue pour infecter les appareils Linux, Mac et Android, attaquant les ordinateurs et autres appareils électroniques dans le monde entier, notamment en Asie, en Europe, en Amérique du Nord et en Amérique du Sud.

Dans le cadre de l’exploitation de ce service proxy de malware et de botnet IPStorm, le 18 septembre 2023, Sergei Makinin, un ressortissant russe et moldave, a plaidé coupable à trois chefs d’accusation de violation de l’article 18 USC § 1030(a)(5)(A), provoquer sciemment la transmission d’un programme ayant intentionnellement causé des dommages sans autorisation aux ordinateurs protégés. Le pirate risque 30 ans de prison [10 par chef d’accusation].

Selon des documents judiciaires, entre juin 2019 et décembre 2022 au moins, Makinin a développé et déployé des logiciels malveillants pour pirater des milliers d’appareils connectés à Internet dans le monde, y compris à Porto Rico.

23 000 machines contrôlées !

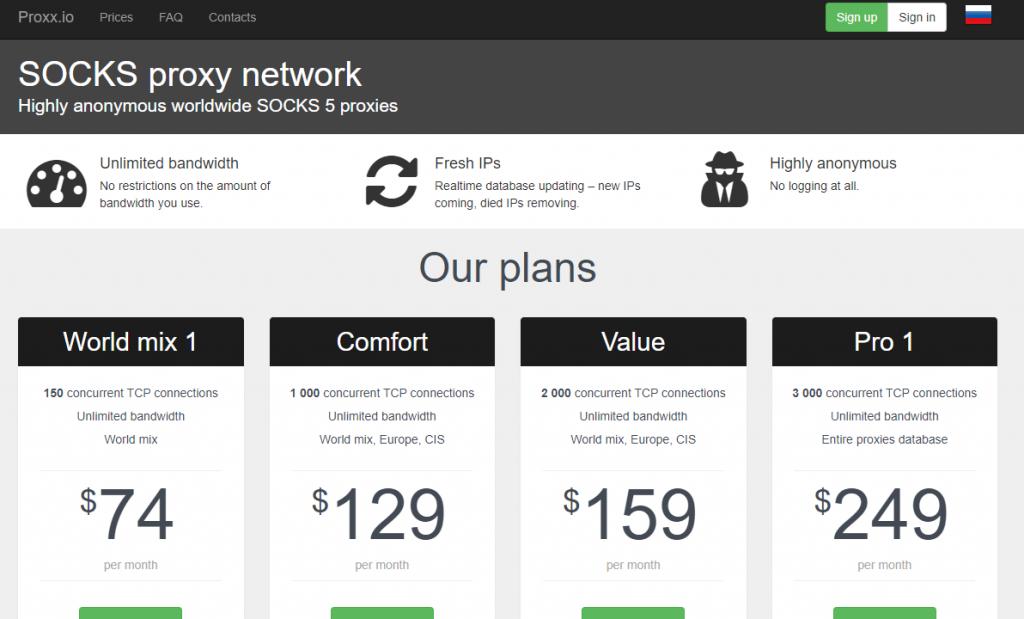

Makinin contrôlait ces appareils infectés dans le cadre d’un vaste botnet, qui est un réseau d’appareils compromis. L’objectif principal du botnet était de transformer les appareils infectés en proxys dans le cadre d’un programme à but lucratif, qui rendait l’accès à ces proxys disponible via les sites Web de Makinin. Grâce à ces sites Web, Makinin a vendu un accès illégitime aux appareils infectés et contrôlés à des clients cherchant à cacher leurs activités sur Internet. Un seul client pourrait payer des centaines de dollars par mois pour acheminer le trafic vers des milliers d’ordinateurs infectés. Le site Web accessible au public de Makinin annonçait qu’il disposait de plus de 23 000 mandataires « hautement anonymes » du monde entier.

Makinin a reconnu avoir gagné au moins 550 000 $ grâce à ce stratagème. Conformément à l’accord de plaidoyer, Makinin perdra les portefeuilles de crypto-monnaie liés à l’infraction.

« Ce n’est un secret pour personne qu’à l’heure actuelle, de nombreuses activités criminelles sont menées ou permises par des moyens cybernétiques. Les cybercriminels cherchent à rester anonymes et à ressentir un sentiment de sécurité parce qu’ils se cachent derrière des claviers, souvent à des milliers de kilomètres de leurs victimes », a déclaré Joseph González, agent spécial en charge du bureau extérieur du FBI à San Juan.

La portée du démantèlement des forces de l’ordre s’est limitée à la désactivation de l’infrastructure de Sergei Makinin et ne s’est pas étendue aux informations des propriétaires et des utilisateurs des ordinateurs. Le FBI souligne l’importance de maintenir les ordinateurs à jour avec les derniers correctifs de sécurité et systèmes d’exploitation.

L’affaire a fait l’objet d’une enquête de la Cyber Team du FBI à San Juan, avec la coopération du bureau de l’attaché juridique du FBI à Madrid, en coordination avec le groupe de cyberattaque de la police nationale espagnole ; et le bureau de l’Attaché juridique du FBI à Saint-Domingue, en coordination avec la Police nationale dominicaine-Interpol et la Police nationale dominicaine-Division du crime organisé international, et le Ministère de l’Intérieur et la Direction de la Police-Immigration.

Une aide précieuse a été fournie par la National Cyber-Forensics and Training Alliance (NCFTA.net), notamment l’équipe Bitdefender DRACO, Anomali Threat Research et Intezer. Le NCFTA est une alliance d’entreprises et de forces de l’ordre travaillant ensemble pour lutter contre la cybercriminalité.