Park Jin Hyok : Catch me if you can

Park Jin Hyok, un présumé pirate Nord Coréen, est accusé par les Etats-Unis d’être derrière l’attaque informatique Wannacry. Toujours pratique d’accuser un pirate que personne ne pourra jamais arrêter et interroger !

Ce n’est un secret pour personne, le gouvernement américain a toujours soupçonné la Corée du Nord d’être derrière de nombreuses attaques informatiques de ces dernières années. Parmi les accusations, l’attaque numérique du ransomware WannaCry. Le piratage de Sony Pictures. Des soupçons, sans véritablement apporter des preuves. Voilà qui vient de changer depuis quelques jours. Les autorités américaines ont trouvé des preuves solides de l’implication de la Corée du Nord à la suite d’attaques majeures contre les États-Unis et le reste du monde.

Dans un document de 179 pages, le Departement de la Justice US (DoJ) révéle que le gouvernement américain a officiellement déclaré que le gouvernement nord-coréen était le seul responsable de nombreuses attaques impliquant l’utilisation de WannaCry. Celles-ci incluent l’attaque à l’encontre de Sony Pictures (En raison de la sortie d’un film parodique sur le président de la Corée du Nord), la banque nationale du Bangladesh (81 millions de dollars volés) ou encore l’action du ransomware contre le NHS (National Health Service) du Royaume-Uni.

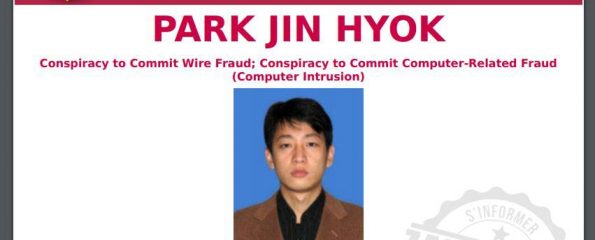

Son nom est Jin Hyok, Park Jin Hyok

Un pirate présumé, Park Jin Hyok. Il serait derrière le groupe Lazarus / Lab 110. Le groupe aurait lancé des attaques avec le soutien du gouvernement nord-coréen et, apparemment, le pirate travaillait pour une entreprise prénommée Chosun Expo Joint Venture (Korea Expo Joint Venture). Park Jin Hyok est dans la liste « Wanted » du FBI. Park a fréquenté l’Université de technologie Kim Chaek à Pyongyang, en Corée du Nord. Une inculpation par le tribunal du district central de la Californie. Le 8 juin 2018, un mandat d’arrêt fédéral vise Park. Ce présumé pirate vit en Corée du Nord (du moins si ce dernier existe vraiment, NDR), il n’est pas prêt d’être arrêté et entendu. Toujours pratique d’accuser un individu que personne ne pourra jamais arrêter et interroger !

The “Brambul” Worm

Selon les 178 pages, le pirate a exploité de nombreux comptes gMail et Hotmail pour cacher ses traces. Parmi les comptes de courrier électronique récupérés par le FBI, celui d’un présumé fonctionnaire du gouvernement nord-coréen. Ce qui laisset entendre que le gouvernement a joué un rôle clé dans la facilitation des pirates.

Les pirates informatiques utilisaient les mêmes adresses IP, périphériques … pour lancer leurs attaques. L’un des domaines s’appelait fancug.com. Pour information, il s’agit d’un portail dédié aux jeux vidéo ! Les enquêteurs ont également identifié que les pirates informatiques ciblaient d’abord les entreprises et les individus via leurs comptes de médias sociaux.