Serveurs MS-SQL mal protégés attaqués par le rançongiciel Trigona

Il y a quelques jours, je vous alertais de la prise d’otage de notaires français par un ransomware. Le hacker Trigona venait, une nouvelle fois, de frapper !

Le ransomware Trigona est actif depuis l’été 2022. Étonnamment, il n’avait pas de nom ni de quartier général avant octobre 2022.

Trigona est le nom d’une abeille. L’abeille Trigona n’a pas d’aiguillon. Elle est également connue sous le nom d’abeille mélipone. Elle est originaire d’Amérique centrale et d’Amérique du Sud. Elle est élevée pour sa production de miel, de propolis et de cire.

Les pirates ont-ils employé ce nom car originaire de cette zone géographique ? Ou alors en raison de sa production massive de miel ? Dans le cas de cette « abeille » 2.0, des tonnes de données volées ?

Lors de son infiltration, une note de rançon est stockée sur le poste infiltré, dans les dossiers pris en otage, etc. Elle est nommée « how_to_decrypt.hta« .

Cette note affiche des informations sur l’attaque, un lien vers le site de négociation Tor et un lien qui copie une clé d’autorisation dans le presse-papiers obligatoire pour se connecter au site de négociation Tor [ma capture écran ci-dessus].

Après s’être connectée au site des pirates, la victime reçoit des informations sur la façon d’acheter du Monero (cryptomonnaie) pour payer une rançon.

Un tchat d’assistance, un SAV accessible 24 heures sur 24.

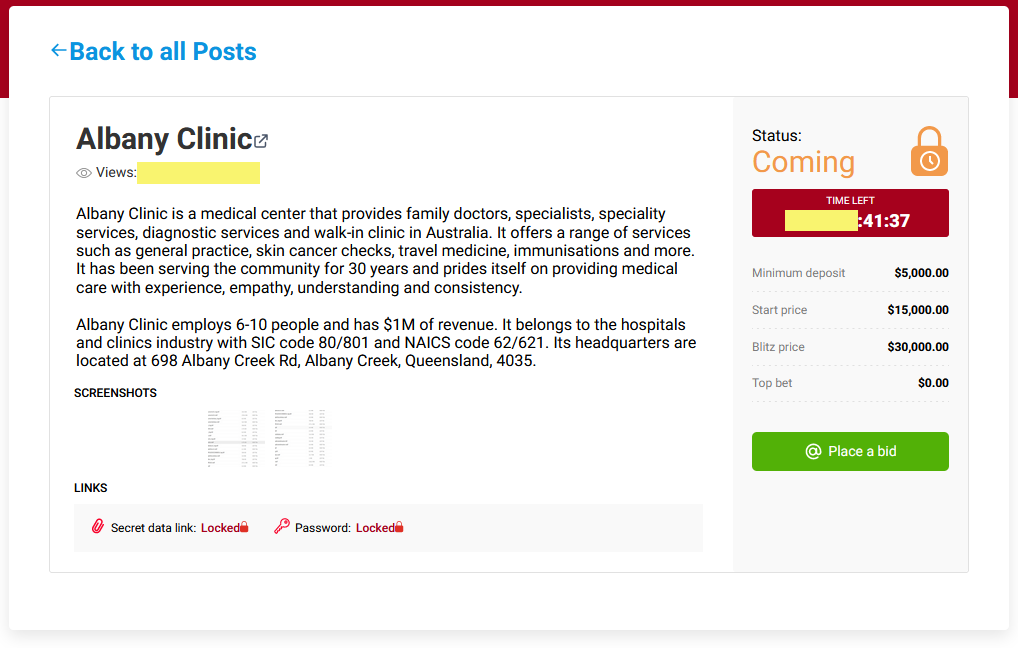

Les malveillants le disent eux-mêmes, « pour négocier« . Cet espace offre également la possibilité de décrypter cinq fichiers, jusqu’à 5 Mo chacun, gratuitement.

La structure, la menace (les fichiers sont vendus aux enchères), le compte à rebours sur une année, ressemblent terriblement à ce que pouvait faire Ragner Locker ou encore ReVIL/Sodinokibi.

Trigona est MS-SQL

La société de sécurité coréenne AhnLab a constaté une augmentation des attaques ciblant le déploiement du rançongiciel Trigona sur les serveurs Microsoft SQL. ZATAZ vous alertait, il y a quelques jours sur LinkedIn et Twitter, d’un retour en force de ce pirate informatique mieleux. Parmi les dernières victimes en date, des notaires français dont les données ont été mises aux enchères. 40 000 $ de prix de départ ; 120 000 $ de « blitz price », comprenez un montant que les pirates considèrent juste pour accepter une vente.

Trigona tente d’accéder aux machines connectées à Internet en utilisant la force brute ou en devinant la clé d’accès par dictionnaire. Après le piratage, le malware CLR Shell est introduit dans le serveur MS-SQL, qui collecte les informations système et modifie les paramètres du compte compromis, élevant les privilèges à LocalSystem. À cette fin, un exploit est utilisé – par exemple, CVE-2016-0099 si le service Windows de connexion secondaire est vulnérable.

Les attaques de Trigona sur les serveurs MS-SQL ne sont pas une nouveauté. En effet, des experts en sécurité avaient déjà signalé des attaques similaires en 2021, mais il semble que le ransomware ait augmenté son activité ces derniers mois.