IMSI-Catcher : votre téléphone portable, allié de pirates informatiques ?

La Gendarmerie Nationale et la Police Judiciaire mettent fin aux agissements de pirates informatiques pas comme les autres. Derrière leur phishing aux couleurs de l’Assurance Maladie, de l’interception téléphonique, en pleine rue, via des IMSI-Catcher. Explication !

Pour ceux qui me suivent sur les réseaux sociaux (ICI), je m’amusais de la découverte par les autorités d’une voiture pas comme les autres, dans les rues du Xe arrondissement de Paris. A l’époque, les autorités s’étaient inquiétées, à juste titre, d’étrange antenne sortant d’une valise placée dans une voiture entourée de milliers de passants vacants aux courses de fin d’année. La peur de l’attentat avait marqué les esprits.

Je proposais aux « propriétaire » de la valise de préparer un mot d’excuse auprès de leur patron !

Et c’est la Gendarmerie Nationale, et les fins limiers du ComCyberGend, à signer le mot d’absence.

Il y a une personne qui va devoir expliquer à son patron "d'oukilestpassé" le IMSI-Catcher ? https://t.co/fDZuOZgUq8#antennequidepasse #cybercrime #zataz

— Damien Bancal "o/" (@Damien_Bancal) January 4, 2023

Un IMSI-Catcher pour envoyer de faux messages

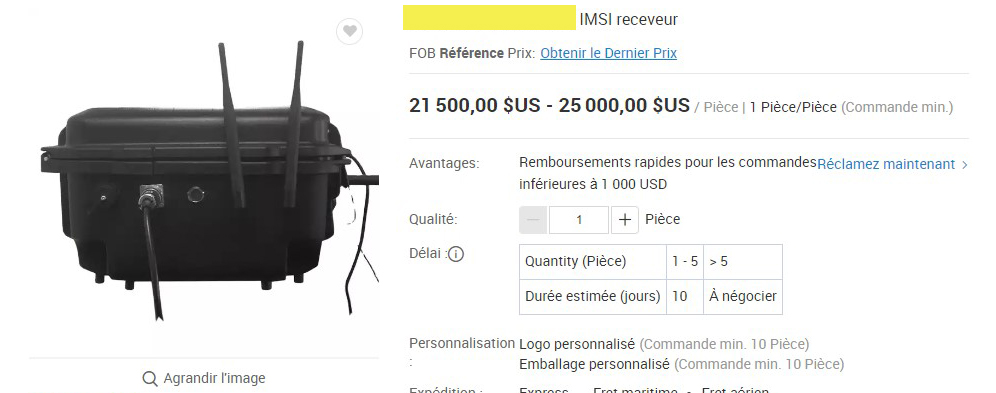

Les valises IMSI-Catcher se vendent depuis des années soit de manière totalement légale, il faut cependant montrer patte blanche via des boutiques ayant pignon sur rue, soit via des vendeurs croisé dans des blackmarkets sur le web et de le darkweb. La police de New-York, par exemple, confirme depuis des années l’utilisation de cette méthode d’écoute et d’interception.

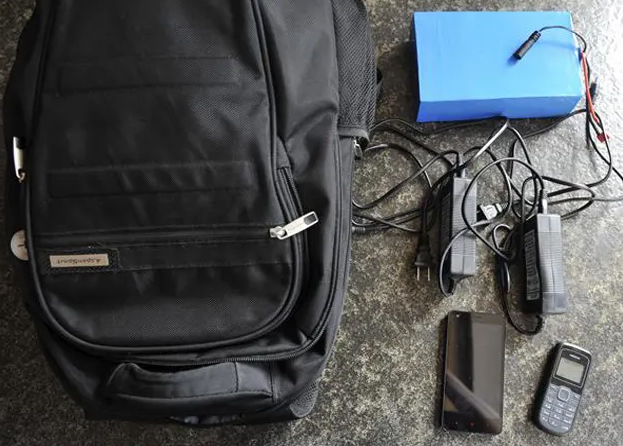

Mais revenons quelques instants sur ce qu’est un IMSI-Catcher. D’abord de l’électronique, beaucoup d’électronique. Ensuite, des antennes. Vous saupoudrez le tout en le plaçant entre les téléphones portables de personnes passant dans la rue et les antennes relais des opérateurs, et vous voilà avec une attaque de l’Homme du Milieu – man-in-the-middle (MITM) – quasiment imparable pour les utilisateurs de tous les jours. Découvrez un extrait vidéo du reportage de 60 Minutes (2016) sur les ISMI-Catcher. Le journaliste va en découvrir plusieurs lors d’un périple, à Sydney (Australie) !

Les possibilités d’un IMSI-Catcher sont multiples. Enfin, suivre un appareil ; intercepter les informations entrantes et sortantes du téléphone et, utiliser les connexions des smartphones pour leur faire dire tout et n’importe quoi.

Une première mondiale

Si l’utilisation d’un IMSI-Catcher n’est pas une nouveauté, il est même fortement déconseillé de prendre (ou de le laisser allumer) son ordiphone lors de salons informatiques ou commerciaux sensibles, son utilisation par des pirates « lambda » reste épisodique.

Souvenez-vous d’une actualité de ZATAZ, nous étions alors en 2015, un pirate néerlandais, responsable de l’entreprise Cyberbunker et fournisseur de services blackmarket du nom de CB3ROB.

Il voyageait dans un van super équipé pour pirater les bases wifi qu’il croisait pendant ses voyages. Huit ans plus tard, la technique s’est affinée !

Décembre 2022. Une patrouille de police découvre un véhicule suspect lors d’un banal contrôle routier au abord de la station de métro Strasbourg Saint-Denis. Les démineurs débarquent, font sauter cet étrange matériel. Plus de peur que de mal. La valise et l’antenne aperçus par la police n’étaient pas une bombe. La conductrice, sous emprise de drogue finira en garde à vue. La voiture et son matériel explosé finira dans les mains des services de renseignements.

La conductrice expliquera avoir été payée quelques centaines d’euros pour circuler, lentement, dans les rues afin de collecter des données. Son matériel a intercepté 17 000 smartphones ! Sa Ford sera équipée par les commanditaire, dans un parking de la Goutte d’Or, dans le nord parisien.

La DPJ remonte aux escrocs. La gendarmerie est saisie. Des « connexions » suspectes sont repérées sur les réseaux de certains opérateurs. Deux responsables d’une société de marketing digital du côté de Neuilly-sur-Seine sont montrés du doigt. Les têtes pensantes de cette escroquerie difficile à contrer.

Moins de 2 mois plus tard, les fins limiers de la Gendarmerie Nationale, de la Police Nationale de la région parisienne (Les enquêteurs du 1er district de police judiciaire DPJ) et du ComCyberGend (Le FBI du numérique Français) mettent fin à une cyber attaque qui semble être une première mondiale. Mardi 14 février, alors que le monde se préparait à souhaiter la Saint-Valentin, les autorités vont apporter les croissants à 5 individus pas comme les autres âgés de 22 à 31 ans.

Les amis du petit déjeuner venaient de stopper une bande organisée, spécialisée dans le phishing, l’hameçonnage de données via de faux sites (voir plus bas).

20 000 la valise !

Lors de leurs auditions, les présumés instigateurs de l’arnaque ont réfuté toute accusation. Les enquêteurs de la DPJ vont, cependant, découvrir qu’ils avaient acquis auprès d’un vendeur « trouble » plusieurs valises au tarif de 20 000€ pièce !

Mais pour envoyer les messages piégés, il fallait aux escrocs un outil pour communiquer avec leurs futures victimes. Et c’est ici que des IMSI-Catcher ont été mis en branle. Les pirates, pour envoyer leurs SMS piégés (ils contenaient des liens vers de faux sites de l’Assurance Maladie), passaient par les téléphones portables interceptés, dans la rue. Bilan, plus de traces, sauf celles des téléphones portables des clients des boutiques dont les téléphones « bornaient » sur les valises. Un second IMSI-Catcher a été retrouvé dans une ancienne ambulance.

Selon certains opérateurs, il y en aurait d’autres dans la nature ! Il va être découvert qu’un second chauffeur, via une ambulance privée, avait été recruté pour faire des tournées de captations !

Après deux jours de garde à vue, cinq personnes ont été mises en examen pour escroqueries et tentatives d’escroquerie en bande organisée, détention non autorisée d’un dispositif technique ayant pour objet la captation de données informatiques, et pour accès et maintien dans un système de traitement automatisé des données. Trois dorment aujourd’hui en prison. Maintenant, les ordinateurs des pirates vont devoir parler afin de connaître le nombre de victimes.

Entre septembre 2022 et février 2023, plus de 420 000 clients de différents opérateurs téléphoniques ont été visés.

Ambulance, imprimante, Etc.

Vous l’aurez compris, il n’y a pas que les services autorisés qui peuvent espionner les utilisateurs. En 2016, un chercheur néo-zélandais Julian Oliver détaillait dans son blog comment créer un « intercepteur » de données de smartphone. Il avait, avec un RaspberryPi 3 et BladeRF x40, démontré les interceptions possibles. Dans le même temps, le chercheur avait démontré comment cacher son matériel dans le boîtier d’une imprimante HP Laserjet 1320.

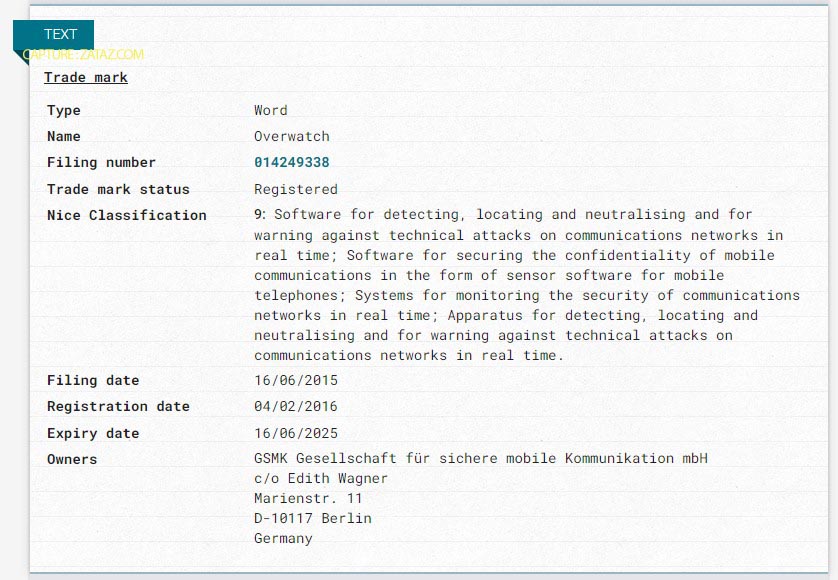

Bjoërn Rupp, chercheur allemand, va créer une société et un logiciel, baptisé Overwatch, capable de détecter les antennes pirates. Son logiciel de détection, permet la localisation et la neutralisation des attaques techniques sur les réseaux de communication en temps réel; Un « Logiciels de sécurisation de la confidentialité des communications mobiles sous forme de logiciels capteurs pour téléphones mobiles; systèmes de surveillance de la sécurité des réseaux de communication en temps réel; Appareil de détection, de localisation, de neutralisation et d’alerte contre les attaques techniques sur les réseaux de communication en temps réel. » expliquait alors la fiche technique éditée en 2015.

De son côté, la société Hocell propose un IMSI-Catcher transporté par un drone. Un matériel dédié aux secouristes en cas de catastrophe naturelle comme celle survenue en février, en Turquie et Syrie.

Comment se protéger ?

Vous avez plusieurs possibilités qui risquent de ne pas trop vous plaire. La première possibilité est de laisser votre smartphone, chez vous, éteint, dans du papier aluminium ou pochette anti-ondes. Pas vraiment pratique pour un appareil qui se veut nomade.

L’autre choix, détruire votre ordiphone et le donner à recycler. J’avoue, technique radicale pour ne pas se faire espionner pour un IMSI-Catcher. D’autant qu’aujourd’hui, il devient très difficile de ne pas utiliser son téléphone portable. Prenons l’exemple d’une famille, souhaitant voyager en train, de Lille à Poitiers par exemple. Billet électronique via SNCF Connect, QRcode a présenté au contrôleur. A paris, le ticket de métro passe par l’application dédiée et le NFC (Sans contact). Bref « Déplacez-vous sans contraintes, et sans contact » affichent fièrement les applications. Sans contact, et pas sans danger.

Donc, comment se protéger ? Il est TRES difficile, voire impossible pour les utilisateurs et utilisatrices de contrer une manipulation via IMSI-Catcher. Il faut garder un œil sur votre téléphone et si ce dernier passe en 2G, alors qu’il est en 4G, il y a de forte chance qu’un IMSI-Catcher soit dans le coin… ou pas !

Comme vous l’aurez compris, un IMSI-Catcher, même si les tutos et autres modes d’emploi pullulent sur la toile, ne s’utilisent pas aussi simplement que de l’écrire. Manipuler un IMSI et le numéro d’identité d’abonné mobile temporaire (TMSI) aléatoire ne se fait pas en poussant un simple bouton de souris… mais on y arrive avec du matériel, comme l’américain HackerRF One et un petit scripte en python qui va traiter les données de gr-gsm et extrait les numéros IMSI.

Mais même dans ce cas, la bande doit avoir ses informaticiens, ses codeurs, ses blanchisseurs.

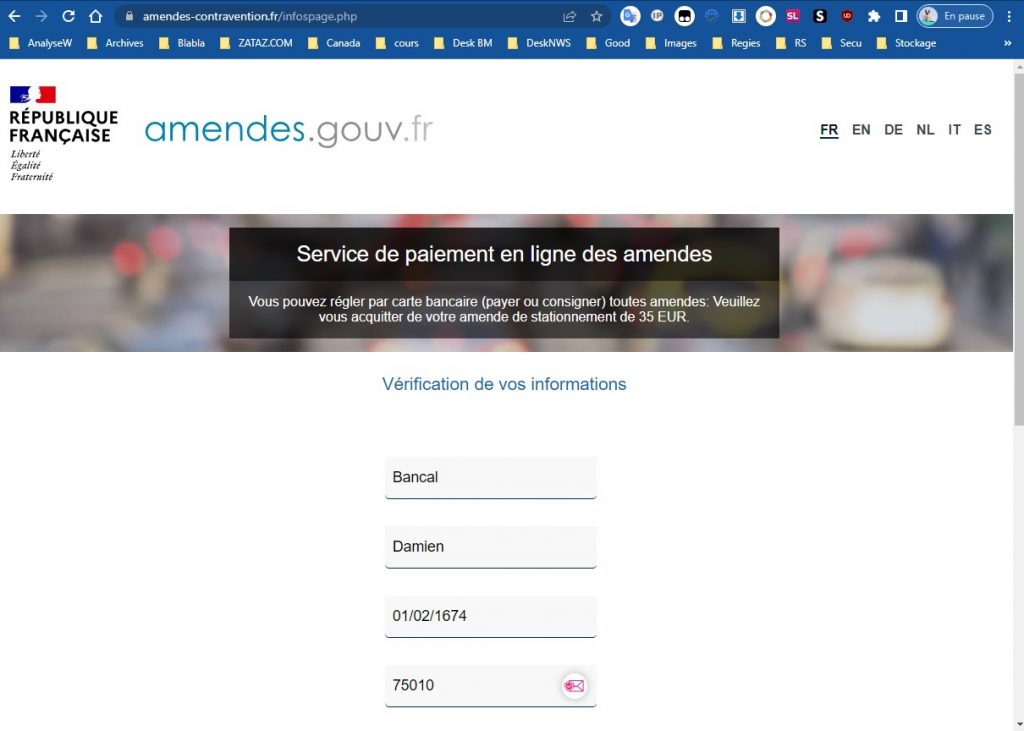

Faux sites Amendes.gouv.fr – Capture : veillezataz.com

Il existe des applications qui prétendent détecter les capteurs IMSI. Ils portent souvent des noms qui attirent l’œil : IMSI-Catcher Detector, Cell Spy Catcher, Etc. Beaucoup sont faux ou inutiles. Certains peuvent même être piégés.

D’autres peuvent effectivement détecter les tentatives de manipulation IMSI mais ces applications ne peuvent pas fonctionner sur un téléphone normal. Apple et Google ont limité l’accès aux informations radio nécessaires pour détecter les attaques. Pour contourner cela, ces applications de détection nécessitent un téléphone modifié, rooté, ce qui affaiblit la sécurité du mobile. Cela signifie que votre téléphone est plus vulnérable aux pirates !

Phishing 3.0

Les phishing, les hameçonnages aux couleurs d’Ameli, mais aussi de l’administration fiscale, Etc. sont légions et, comme je vous le montre ICI EN VIDEO ou encore là dans cet article, les techniques et les « techniciens » se professionnalisent d’une manière totalement folle. Il suffit d’ailleurs de constater le nombre de professionnels de la cybersécurité à être arrêté par la police, ces dernières semaines (affaire DrugSource ; le voleur et le papy de 85 ans, Etc.), pour s’inquiéter du phénomène de la professionnalisation des pirates.

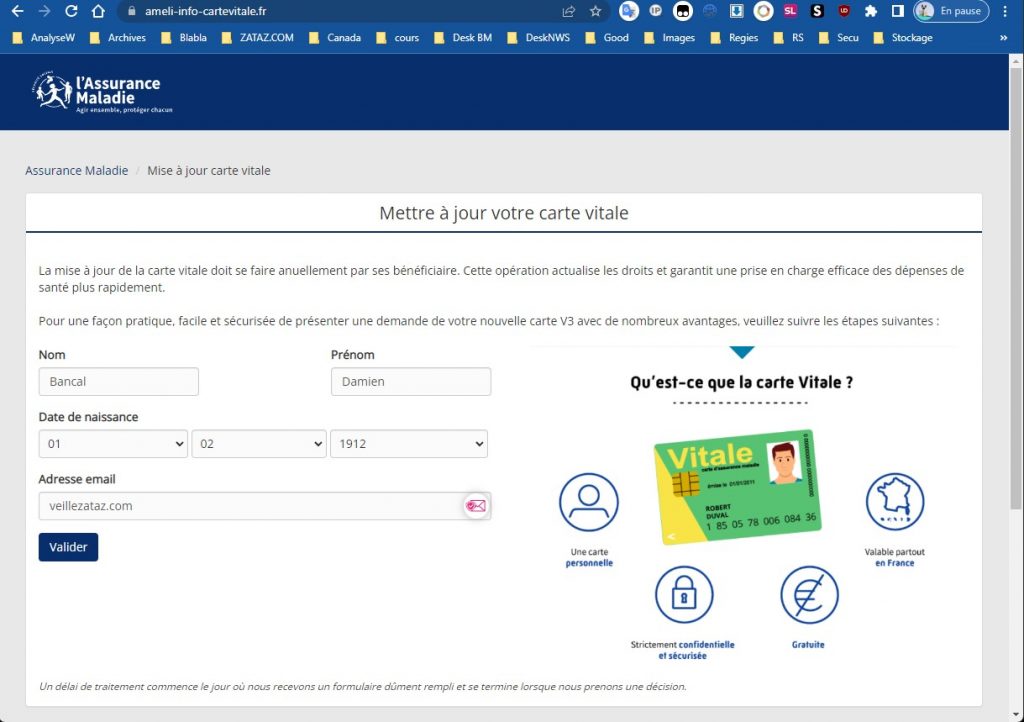

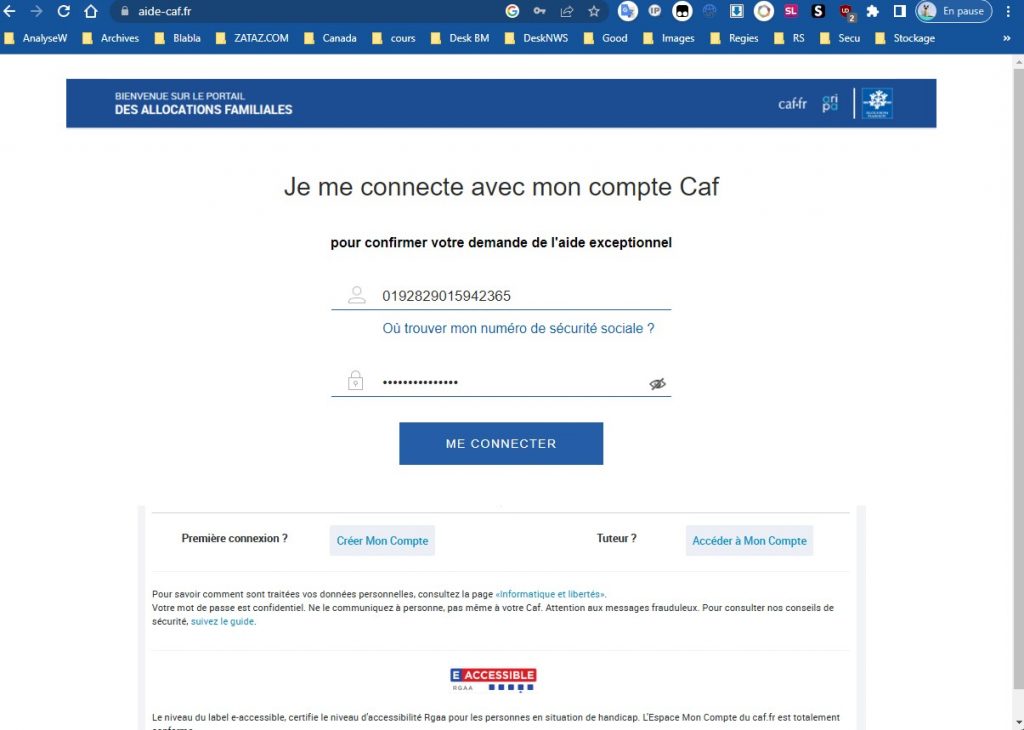

Les adresses web usurpatrices poussées dans leur retranchement comme j’ai pu le révéler avec les fausses adresses de la police numérique française, par exemple. Rien que ce 18 février, ZATAZ a pu repérer de fausses adresses, via son Service Veille, telles que : aide-caf(.)fr ; ameli-info-cartevitale(.)fr ; amendes-contravention(.fr) ; cpamrennes(.fr) ou encore europol-ministere-interieur(.fr). Si à cela vous rajouter un IMSI-Catcher, nous n’avons pas fini de voir des fuites de données dans le darkweb !

Il y a quoi à faire pour ne pas se faire voler son identité téléphonique avec ce système ?

A part éteindre son téléphone ?

Bonjour, impossible de désactiver les réseaux 2G sur un téléphone?

Bonjour,

Google, via ANDROID, permet de bloquer la 2G.

https://www.eff.org/deeplinks/2022/01/victory-google-releases-disable-2g-feature-new-android-smartphones