Les États-Unis et le Royaume-Uni sanctionnent les membres du gang de cybercriminalité Trickbot basés en Russie

Les États-Unis, en coordination avec le Royaume-Uni, désignent sept personnes, membres présumés du gang de hackers Trickbot et CONTI. Une première pour le Royaume-Uni.

Ils se nomment Vitaly, Maksim, Valentin ou encore Ivan, Dmitry, Mikhail et Valery. Eux, se sont les membres présumés du groupe de pirates informatiques Trickbot. Ces hackers malveillants sont connus dans le landerneau russe sous les pseudony de Bentley (Ben), Baget, Globus, Tropa, Iseldor, Mushroom ou encore Strix. Des membres connus pour avoir fait « tourner » le ransomware Conti. À la suite de l’action lancée par le Département du trésor US, tous les biens et intérêts des pirates qui se trouvent aux États-Unis ou en possession ou sous le contrôle de personnes/entreprises américaines doivent être bloqués et signalés à l’OFAC.

Maksim Mikhailov (Baget) a participé à des activités de développement pour le groupe Trickbot.

Valentin Karyagin (Globus) a participé au développement de ransomware et d’autres projets de logiciels malveillants.

Mikhail Iskritskiy (Tropa) a travaillé sur des projets de blanchiment d’argent et de fraude pour le groupe Trickbot.

Dmitry Pleshevskiy (Iseldor) a travaillé sur l’injection de code malveillant (J0Cker) dans des sites Web afin de voler les informations d’identification des victimes.

Ivan Vakhromeyev (Mushroom) a travaillé pour le Trickbot Group en tant que responsable.

Valery Sedletski (Strix) a travaillé en tant qu’administrateur pour le groupe Trickbot, notamment pour la gestion des serveurs.

Vitaly Kovalev (Bentley/Ben), déjà connu par la justice américain pour avoir lancé des cyber attaques à l’encontre d’institutions financieres en 2009 et 2010.

Il manquerait plusieurs autres membres, dont Baddie et Stern, selon LockBit !

Ce groupe se cache aussi derrière Wizard Spider, UNC1878, Gold Blackburn, Trickman, Anchor, BazarLoader, BazarBackdoor et Diavol.

Ils sont également impliqués dans le déploiement du rançongiciel Ryuk.

Le groupe à l’origine de Conti a extorqué 180 millions de dollars de ransomware rien qu’en 2021, selon une étude de Chainalysis.

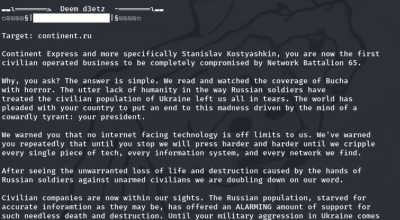

Conti a été l’un des premiers groupes de cybercriminalité à soutenir la guerre de la Russie en Ukraine, exprimant son soutien au Kremlin dans les 24 heures suivant l’invasion.

Trickbot, Conti et compagnie

Le code malveillant TrickBot a été identifié pour la première fois en 2016. Un logiciel espion, un cheval de Troie, qui a évolué à partir du trojan Dyre. Dyre était un logiciel espion dédié au vol de de données bancaires. Il était principalement exploité par des individus basés à Moscou, en Russie, dès 2014.

Trickbot aurait infecté des millions d’ordinateurs dans le monde.

Il a depuis évolué pour devenir une suite de logiciels malveillants hautement modulaire qui permet au groupe Trickbot de mener diverses activités illégales, y compris des attaques de ransomwares. Au plus fort de la pandémie de COVID-19 en 2020, Trickbot a ciblé les hôpitaux et les centres de santé, lancer une vague d’attaques de rançongiciels contre des hôpitaux à travers les États-Unis.

Lors de l’une de ces attaques, le groupe Trickbot a déployé un logiciel de rançon contre trois établissements médicaux du Minnesota, perturbant leurs réseaux informatiques et téléphoniques et provoquant un détournement d’ambulances. Les membres du groupe Trickbot se sont publiquement réjouis de la facilité de ciblage des installations médicales et de la rapidité avec laquelle les rançons ont été versées au groupe.

Les membres actuels du groupe Trickbot sont associés aux services de renseignement russes selon les USA et le Royaume-Uni. Les préparatifs du groupe Trickbot en 2020 les ont alignés sur les objectifs de l’État russe et le ciblage précédemment mené par les services de renseignement russes. « Cela comprenait le ciblage du gouvernement américain et des entreprises américaines. » indique le département américain du trésor.