Ransomware : c’est combien ? Ce n’est pas pour moi, c’est pour un copain !

[info zataz] – Le business des ransomwares est connu via les « gros » du secteur du marketing de la malveillance, Lockbit, Play et autres Cl0p. Mais qu’en est-il des « petits » ? ZATAZ vous décortique ceux qui ont fait du chantage numérique un travail à plein temps.

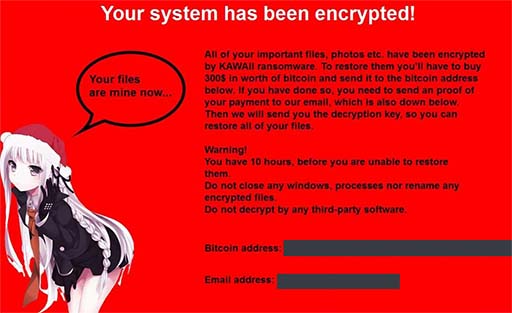

Ils se nomment Mallox, NoEscape, RTM, Etc. Des noms qui ne vous disent peut-être pas grand-chose et qui, pourtant, font la pluie et le beau temps dans des dizaines d’entreprises à travers le monde. À la différence de Lockbit, le « leader » des maîtres chanteurs numériques malveillants aux milliers de victimes, les petits tentent de trouver des moyens d’attirer les affiliés, les pirates informatiques qui loueront leur outil de rançonnage. Des affiliés attirés par l’argent « facile » et les « hack tool » clés en main aux possibilités affolantes.

Depuis que je m’intéresse aux pirates informatiques, cela va bientôt faire 35 ans, j’ai croisé, rien que dans le petit monde des rançongiciels, pas moins de 1 700 groupes différents. Le plus ancien, du moins selon ma mémoire et mes archives concernait un code malveillant diffusé dans un article de presse papier. Nous étions à l’époque de l’Amstrad CPC. Dans les colonnes d’un des journaux de l’époque, un code à écrire en BASIC. La mission était de permettre de gagner dans un jeu vidéo, un James Bond. Sauf que le code, une fois exécuté, bloquait l’ordinateur en proposant aux lecteurs d’aller lire la concurrence. Il suffisait de cliquer sur « off » pour relancer la machine et oublier ce troll étonnant et bien pensé.

Depuis ce temps révolu, plus de 1 700 pirates et groupes informatiques, spécialisés uniquement dans le rançonnage, ont promené leurs guêtres sur la toile. Le premier véritable malveillant dont je me souviens [et les archives de ZATAZ] s’appelait RarCrypter. C’était en décembre 2009. Les fichiers étaient renommés en .rar. Étonnamment, il ne visait que les ordinateurs basés en Russie, au Kazakhstan et en Ukraine.

14 ans plus tard, sont passés par là Done Ransomware, El-Polocker, Ranion RaaS, Maze, Losers-Dangerous, etc. En 2017, pas moins de 552 groupes ont été référencés. En cette fin d’année 2023, le chiffre est drastiquement tombé à 29 en ce 17 septembre 2023. Medusa (qui est aussi un stealer), Cactus, CrossLock, 8base, RTM, Mallox, Qilin, NoEscape, etc.

Bref, des petits nouveaux aux dents longues, à l’appétit vorace. Des groupes créés au gré des arrestations, des fusions d’affiliés, des fuites internes, de la volonté de ne plus partager les parts du gâteau, et du pâtissier !

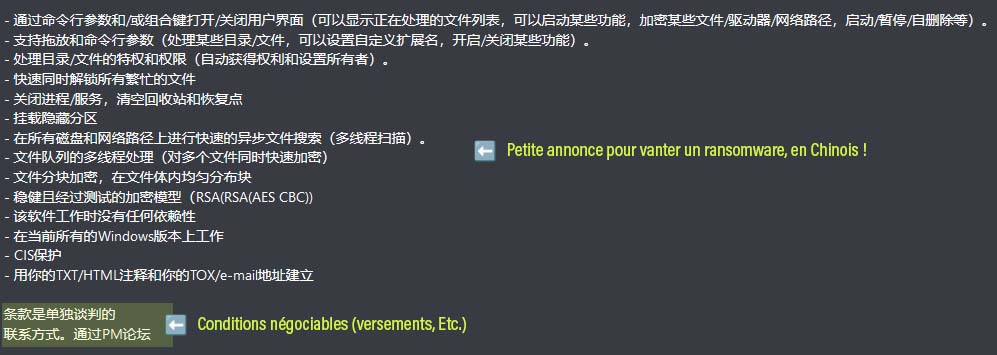

Prenons l’exemple de Monster. Recherche rapide de fichiers asynchrones sur tous les disques et chemins réseau (analyseur multithread), traitement multithread de la file d’attente de fichiers (chiffrement simultané rapide de plusieurs fichiers), modèle de chiffrement (RSA (AES CBC)), etc. « Les termes sont négociés individuellement, » explique le boss de cet outil toujours en activité.

Le boss qui écrit en chinois et qui refuse que son « Programme d’affiliation » soit utilisé dans la communauté des États indépendants, la CEI.

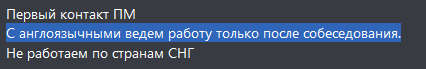

Même interdiction pour RTM Locker. « Nous ne collaborons pas avec les anglophones (sauf s’il y a un partenaire russophone) […] Le travail commence à partir de 70 % dans votre direction, les conditions sont révisées en fonction de la réputation et du volume des cibles.«

Quel est le but de négliger les locuteurs anglophones ? Pense-t-il qu’un fonctionnaire d’un gouvernement étranger, d’un service d’enquête ne peuvent pas embaucher un traducteur, une personne qui parle russe ? Ou est-ce un leurre ! L’idiot regarde le doigt qui montre la lune aprés tout !

Ils dansent tous le ChaCha

Sous des apparences politiques, ils ont tous le même objectif : l’argent. Des pirates qui ne sont jamais à court d’affiliés et de partenaires, comme les auteurs du stealer Lumma. Un outil qui permet d’exfiltrer, trier des données extraites d’un ordinateur infiltré. Ni plus ni moins qu’un logiciel espion, un cheval de Troie sous forme d’aspirateur numérique intelligent. « Tous les types possibles de tri des journaux sont possibles, » explique l’auteur de l’outil.

Par portefeuille cryptographique, téléchargement, filtre, pays. Il existe une option pour trier par date, adresse IP et application. Vous pouvez télécharger les journaux individuellement, en les triant, ou tous en général. La liste des journaux affiche tout ce qui est important : l’heure de l’exfiltration/tri, l’adresse IP, le pays, les filtres, les portefeuilles, l’application et le nombre de cookies/mots de passe.

Par portefeuille cryptographique, téléchargement, filtre, pays. Il existe une option pour trier par date, adresse IP et application. Vous pouvez télécharger les journaux individuellement, en les triant, ou tous en général. La liste des journaux affiche tout ce qui est important : l’heure de l’exfiltration/tri, l’adresse IP, le pays, les filtres, les portefeuilles, l’application et le nombre de cookies/mots de passe.

De quoi trouver des victimes, comme ce fut le cas pour des infiltrations signées par le pirate USDoD, auteur de la copie de données de l’US Army.

Lumma était loué, il y a quelques jours, à 250 dollars pour un internaute « expérimenté » ; 1000 dollars pour une exploitation « industrielle« . Avec des soldes pour la rentrée. J’ai pu constater 10 % fin août 2023.

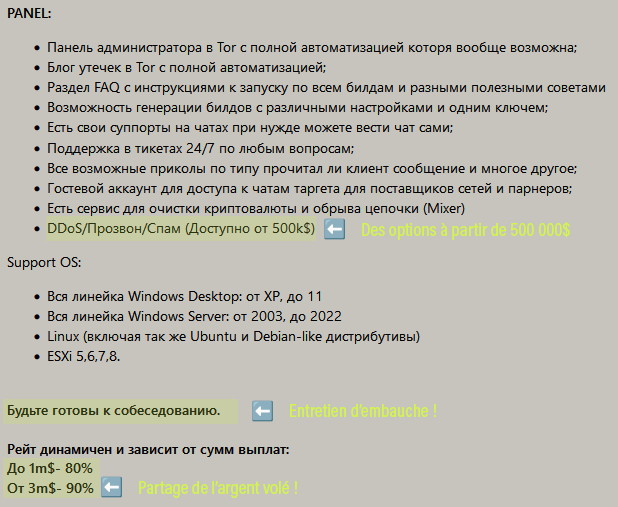

De l’argent que les affiliés de ransomware veulent rapidement faire gratifier. Les utilisateurs de NoEscape, pour profiter d’un tableau de bord et d’un blog sur Tor entièrement automatisé, d’une assistance par tickets 24/7 pour toutes les questions, la confirmation de la lecture des messages par le client, d’un compte invité pour accéder aux chats des cibles pour les fournisseurs de réseaux et les partenaires, un mix pour cacher les transactions en cryptomonnaie et de rupture de chaîne, ou encore un service de DDoS/Scan/SMS, doivent ouvrir leur porte-monnaie et faire cracher ceux de leurs victimes.

L’option DDoS/SMS, par exemple, débute à 500 000 dollars.

L’affilié rapporte jusqu’à 1 million de dollars ? Il repart avec 80 %. À partir de 3 millions de dollars, la répartition entre l’affilié et NoEspace est de 90/10.

Des options (SAV, SMS, des algorithmes ChaCha20/AES + RSA4096, etc.) que partage également Qilin. « Modes de chiffrement personnalisables pour trouver le parfait équilibre entre la vitesse de chiffrement et la résistance cryptographique, a pu lire ZATAZ du clavier de Qilin. 4 modes de fonctionnement du logiciel : la version normale – chiffre complètement le fichier ; step-skip – chiffre en fragments avec une taille de fragment fixe et une partie ignorée ; fast – chiffre le début du fichier et percent – chiffre en fragments avec une taille de fragment fixe et une partie ignorée dynamique basée sur la taille du fichier.«

Pour se vendre au mieux, l’aspect technique semble être indispensable. « Le logiciel développé est un projet unique, et non pas une simple modification des codes sources disponibles en open source d’autres programmes. Sous Windows, le build est basé sur Rust pur, ce qui lui confère immédiatement un avantage en termes de vitesse et de sécurité. Sous les systèmes LINUX/ESXi, il est écrit en C pur. » Moins politique, les collaborateurs anglophones sont acceptés « uniquement après un entretien.«

Chez Mallox, le pourcentage est de 70/30 pour les premières actions. « Vos 80 %, nos 20 %, si vous avez beaucoup de matériel et de grands réseaux, » indiquent-ils. « L’expérience est très importante ! Si vous êtes novice, ne postulez pas, ne perdez pas notre temps, il y aura une sélection, nous ne prenons pas tout le monde, seulement un nombre limité de partenaires à long terme et pas d’anglophones.«

Ils proposent un tableau de bord web avec réglage des tarifs pour les clients, un tchat SAV, des statistiques et des bonus [sic!].

Les pirates de Nevada proposait 85/15 %, puis 90 % selon les volumes d’infiltrations produits.

Les arnaques

Certains forums ont arrêté d’afficher des informations sur les ransomwares. Nous aurions pu penser, comme ce fut le cas pour Exploit, qu’il s’agissait d’actions décidées après l’affaire Colonial Pipeline.

Peur des autorités ? En fait, c’est beaucoup plus terre-à-terre : ils ont surtout peur des arnaques.

Certaines des plates-formes de service de rançongiciel en tant que service (RAAS) demandent un accès au réseau infiltré par les affiliés. Après avoir obtenu cet accès, les victimes sont chiffrées à l’aide d’un « locker », dont seul le fournisseur du ransomware possède la clé de déchiffrement. « Si vous accordez l’accès et que votre fournisseur de rançongiciel génère des revenus, il n’a pas à vous verser quoi que ce soit. Certains forums ont interdit les logiciels de rançongiciel en raison de problèmes liés au non-paiement des victimes. » exprime des pirates croisés par ZATAZ.

Certaines team, comme Trigona, indiquaient d’ailleurs, pour rassurer : « Vous pouvez mener la communication vous-même ou avec l’aide de nos négociateurs. » Parmi les options proposées par ce groupe « un accès aux journalistes de l’industrie » [sic!]. Le pirate Trigona demandait un dépôt d’un BTC sur deux forums respectés et garants du partenariat. Un dépôt qui devait rester « plus de deux ans » pour rassurer les membres du gang.

Et demain ?

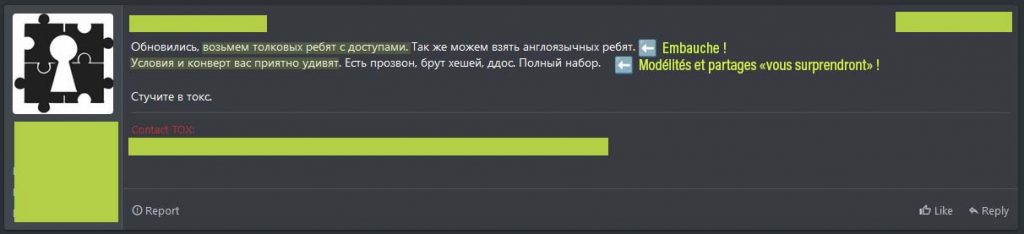

Demain ne meurt jamais, et les pirates non plus. Les recrutements sont plus nombreux chaque jour [ce qui ouvre cependant des perspectives d’infiltrations et d’arrestations par les autorités] et les propositions fleurissent dans les espaces privés, comme publiques. « Les vrais ne passent que par TOX » souligne à ZATAZ un recruteur. Tox, la messagerie se voulant sécurisée et passant par Tor. Messagerie sécurisée, jusqu’au jour où on découvrira peut-être que non !

Des groupes annoncent rentrer dans une certaine clandestinité comme Bl00dy : « Nous agissons dans l’ombre et aussi discrètement que possible, car notre objectif est de gagner d’énormes sommes d’argent sans chercher à être reconnus par le public et sans attirer l’attention du FBI et d’Interpol. » Ils ont dû oublier un détail, la plainte déposée par l’entreprise.

« Pour nous rejoindre, les frais actuels s’élèvent à 0,5 BTC, ce qui fait de nous le programme d’affiliation le moins cher sur le marché compte tenu de notre notoriété. Nous avons également des personnes dotées de compétences extraordinaires, qui pensent de manière novatrice pour servir notre cause.«

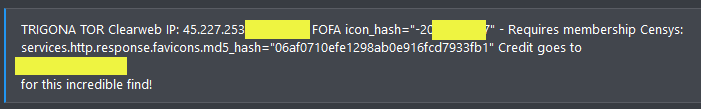

D’autres disparaissent comme Trigona, spotté par des concurrents ou des autorités comme je vous le montre ci-dessus.

Bref, demain sera un autre jour, et pas nécessairement des plus sympathiques du côté des maîtres chanteurs 2.0.