Une solution simple de gestion et sécurisation des connexions Active Directory

La solution de gestion des accès UserLock est évaluée par James Rankin. « UserLock est un produit avec beaucoup de potentiel. J’ai trouvé la configuration initiale très facile et en particulier la configuration MFA était également extrêmement simple. »

Il n’est pas surprenant que la sécurisation de l’accès à Active Directory figure en tête de liste des priorités, car un pourcentage important d’entreprises s’appuient sur AD pour étayer leurs applications et services. UserLock est un produit visant à améliorer la gestion et la sécurité d’une implémentation AD.

Configuration – Serveur

UserLock est assez simple à installer et configurer. Le logiciel est livré avec une licence d’évaluation illimitée d’un mois. Le programme d’installation s’exécute rapidement et facilement.

Un point à souligner est que par défaut, le logiciel s’installe avec une base de données Microsoft Access (bien que cela soit prévu pour être remplacé par SQLite dans une prochaine version). Une fois installé, vous pouvez ensuite configurer le produit pour qu’il pointe vers une instance SQL Server, SQL Express ou MySQL appropriée pour les déploiements de production et profiter de la résilience et des performances appropriées fournies par ces bases de données.

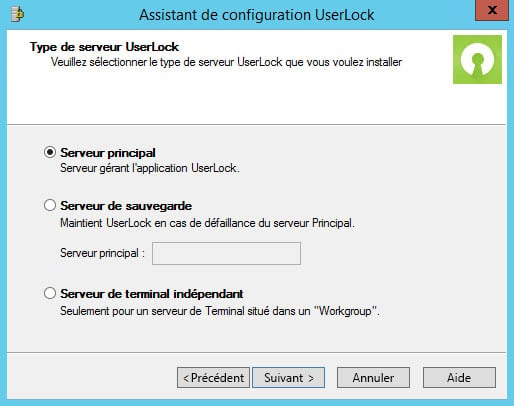

Une fois le programme d’installation terminé, un assistant de configuration s’exécute qui vous permet de sélectionner si le serveur que vous installez est en mode principal, de sauvegarde ou autonome.

Les agents UserLock contactent le serveur principal défini et, s’il n’est pas disponible, basculeront sur le serveur de sauvegarde.

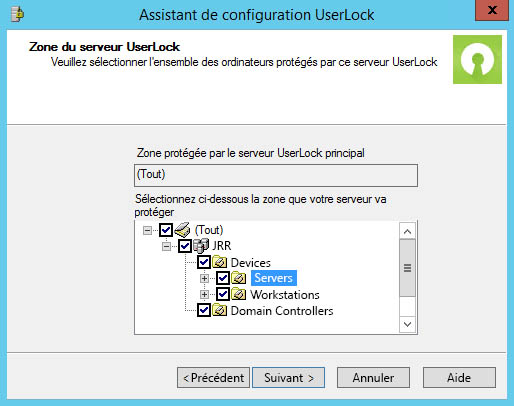

Vous pouvez en outre sélectionner une «zone» dans votre ou vos domaines ou forêts AD, ce qui vous permet d’étendre la gestion des appareils à des zones particulières si nécessaire.

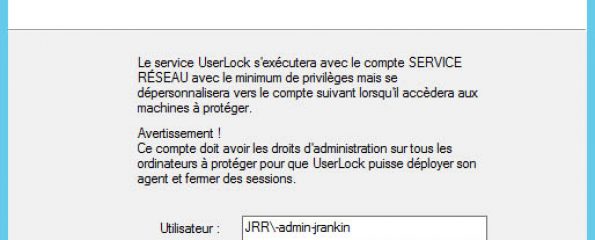

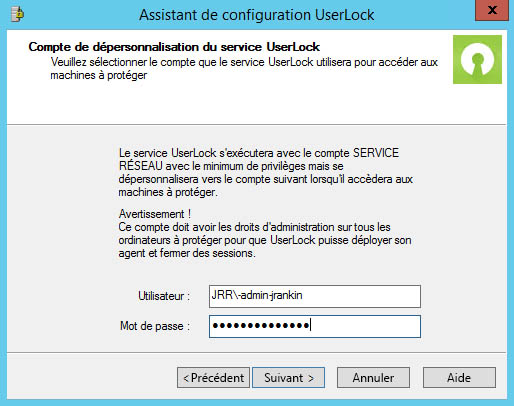

Un compte de service avec un accès administratif aux périphériques gérés est requis.

C’est tout ce qui est requis du point de vue du serveur – donc en résumé, très rapide et facile. Il convient de noter qu’aucune modification d’AD ou du schéma AD n’est requise non plus, ce qui est également bon du point de vue de la gestion des changements.

Configuration – Client

L’étape suivante consiste à distribuer l’agent UserLock sur vos appareils cibles. Vous pouvez le faire à partir de la console, ou bien vous pouvez télécharger le MSI et le distribuer aux points de terminaison cibles en utilisant une technologie comme, par exemple, System Center Configuration Manager. L’agent est assez léger et s’enregistre simplement en tant que service Windows à partir d’un exécutable source dans c:\windows\syswow64.

Les cibles nécessitent l’activation du service Registre distant et des exceptions du parefeu Windows pour le partage de fichiers et d’imprimantes (y compris le partage de fichiers et d’imprimantes via SMBDirect).

J’aime beaucoup cela lors du déploiement à partir de la console, si une erreur se produit, il existe une option «Résoudre le problème pour moi» ainsi que des commentaires informatifs sur la cause du problème.

Il existe un «mode automatique», mais utilisez-le avec précaution sinon il tentera d’effectuer le déploiement sur toutes les cibles possibles qu’il pourra voir.

Une fois que vos points de terminaison ont l’agent installé avec succès, ils s’affichent comme réussis dans la console.

Configuration – Utilisateurs

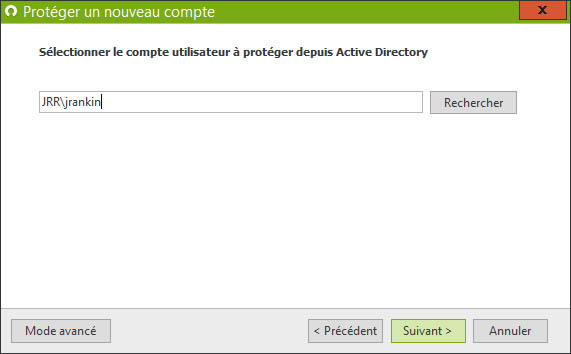

Ensuite, vous devez configurer les comptes d’utilisateurs à gérer sur les appareils sur lesquels UserLock est installé.

UserLock appelle ces comptes gérés «protégés». Protéger un compte est aussi simple que de les ajouter via un assistant. Vous n’avez pas besoin de créer des comptes individuellement – vous pouvez ajouter des groupes Active Directory ou des unités organisationnelles.

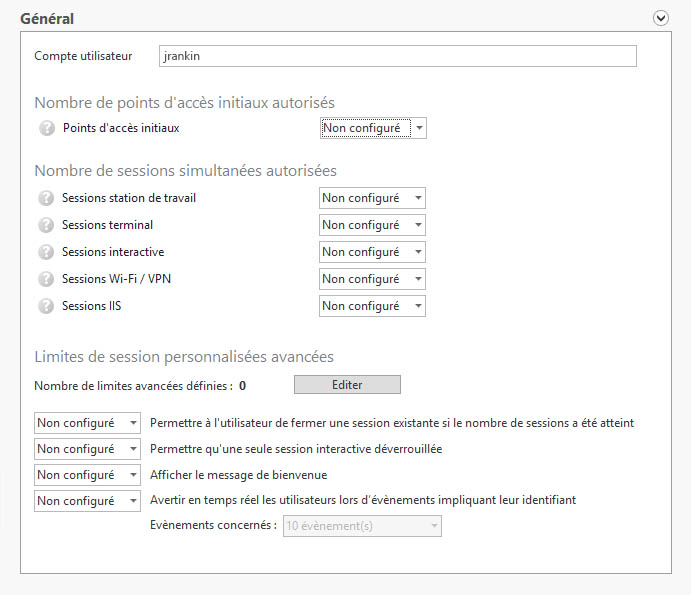

Une fois que vous avez ajouté les utilisateurs requis dans l’étendue de la protection, vous pouvez voir que vous disposez d’une multitude d’options sur la façon de les restreindre. C’est là que UserLock dispose de nombreuses options configurables qui offrent une grande variété d’assistance avec différents scénarios. Vous pouvez configurer des restrictions d’appareil, des restrictions de temps, des restrictions de géolocalisation – il y a beaucoup de paramètres que vous pouvez mélanger et faire correspondre ici, ce qui vous donne un puissant ensemble d’outils à exploiter.

Du point de vue des fonctionnalités, vous pouvez être très précis sur la façon dont vous souhaitez appliquer les paramètres de sécurité des utilisateurs. Cela donne à l’administrateur beaucoup de pouvoir qu’il peut utiliser pour créer des stratégies personnalisées au-delà de ce qui est nativement faisable dans Active Directory.

Authentification multi-facteur

Plutôt que de parcourir chaque fonctionnalité, ce qui entraînerait une évaluation très longue, examinons celle qui nous intéresse spécifiquement – la MFA pour les points de terminaison.

La MFA pour les points de terminaison est difficile à mettre en place sans logiciel tiers, d’autant plus que Microsoft semble vouloir pousser Windows Hello plutôt que d’étendre ses propres services vers les connexions aux points de terminaison.

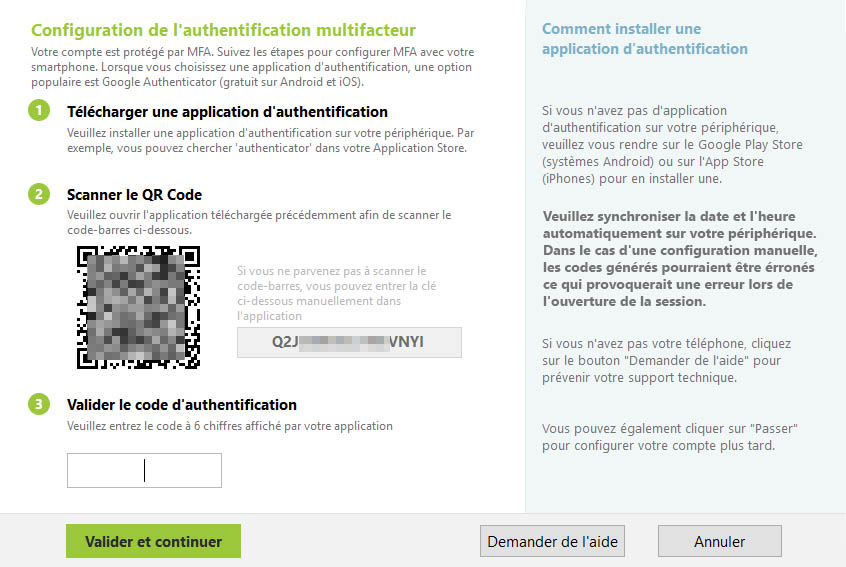

Une chose que je dois dire à propos de UserLock est que la configuration de la MFA pour les points de terminaison est *très* facile. J’ai utilisé d’autres produits où il y avait un long processus avant que la MFA pour les points de terminaison ne fonctionne, mais j’ai trouvé UserLock très simple à cet égard.

Sur la dernière version de Windows 10, mon utilisateur de test est invité à installer une application d’authentification et à scanner le code QR.

Une fois cela fait, ils entrent le code depuis l’application d’authentification et continuent.

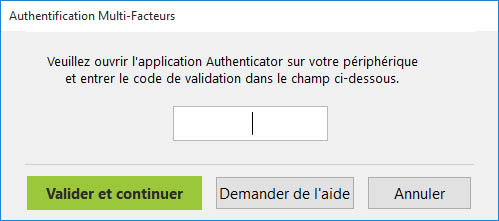

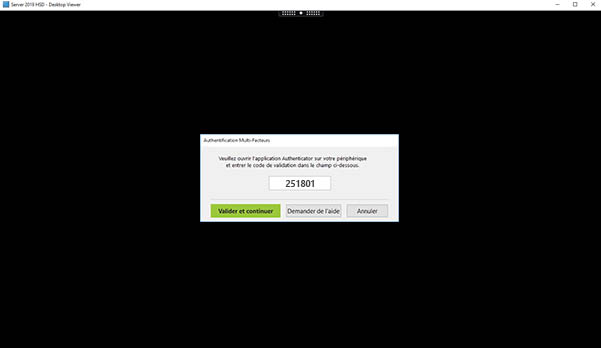

Lors des connexions suivantes où la MFA est requise, ils sont simplement présentés avec cette boîte de dialogue.

Le service d’authentification peut être tout ce qui peut scanner un code QR et utiliser TOTP. J’ai utilisé le service Microsoft Authenticator, mais il y a beaucoup de choix, comme par exemple Sophos, LastPass, Authy et Yubico. Yubikey et Token2 sont deux des jetons matériels programmables pris en charge, qui offrent des styles d’authentification alternatifs, et il est encourageant de voir une si large gamme de produits compatibles avec le logiciel.

Je voulais également tester cela à l’aide d’une connexion Citrix Virtual Apps, pour voir si cela fonctionne dans les environnements RDSH, qui m’intéressent particulièrement en tant que technologue axé sur

l’EUC. J’ai été impressionné de voir que le produit fonctionne pour les utilisateurs prêts à l’emploi sur Citrix Virtual Apps fonctionnant sur une instance de Windows Server 2019, ce que j’ai trouvé très bon. Aucune configuration supplémentaire n’était requise côté UserLock ou Citrix.

L’utilisateur peut également «demander de l’aide», ce qui permet à l’administrateur d’être averti sur la console ou par e-mail et de prendre des mesures correctives (comme réinitialiser la MFA ou la désactiver).

Autres points

Lors de mon utilisation du logiciel, voici quelques autres observations que j’ai faites.

- Une console Web est disponible ainsi que la console complète, vous pouvez donc donner accès à d’autres ensembles d’administrateurs délégués. La délégation des rôles de sécurité est entièrement intégrée à AD.

- De nombreux rapports sont disponibles, vous pouvez donc extraire des données pour faciliter la journalisation et le suivi de la sécurité. Vous pouvez également configurer un webhook pour récupérer les données d’un outil SIEM.

- Les erreurs de service se trouvent dans un fichier appelé servicelog.txt du côté serveur, vous pouvez donc y rechercher un dépannage plus avancé.

- Vous pouvez personnaliser l’image de marque, ce qui est essentiel pour de nombreuses entreprises.

- Le logiciel prend également en charge les points de terminaison MacOS, que je n’ai pas pu tester (car je n’ai pas d’appareils Mac!), Mais d’autres évaluations indiquent qu’il fonctionne pour ces cibles.

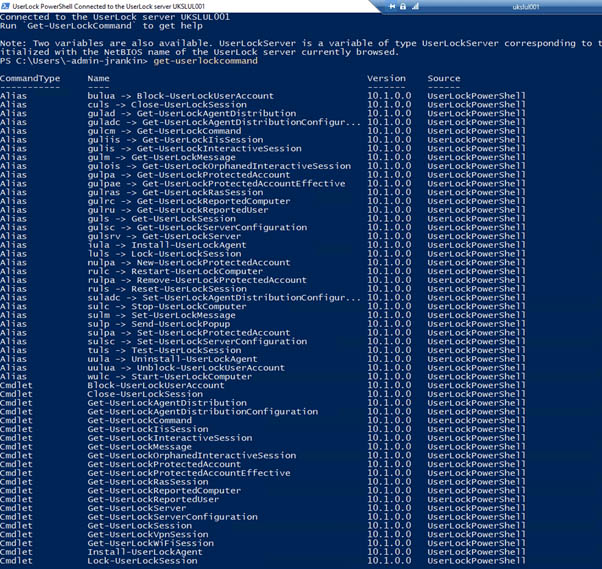

- Le logiciel possède sa propre implémentation PowerShell, qui sera très utile à ceux qui s’appuient sur PowerShell pour automatiser et gérer leurs domaines.

Verdict

J’ai seulement vraiment évalué la surface de ce qui peut être fait avec UserLock. Il semble certainement offrir beaucoup de fonctionnalités liées à la sécurisation des comptes AD et utilisateur, et cela semble être une bonne chose. Il est très intéressant que vous puissiez travailler sur les connexions Wifi et VPN, les connexions IIS, et il y a de nombreuses fonctionnalités qui pourraient vous aider dans des cas d’utilisation particuliers.

J’ai trouvé la configuration initiale très facile et en particulier la configuration MFA était également extrêmement simple. La console était facile à naviguer et la fonctionnalité facilement localisée. Il n’était pas nécessaire de bricoler des services Web ou – en particulier – des certificats pour activer la fonctionnalité.

Dans l’ensemble, j’ai l’impression que c’est un produit avec beaucoup de potentiel.

Au fur et à mesure que le GDPR arrive et que la sécurité remonte dans les listes de priorités – en particulier avec la masse d’utilisateurs opérant maintenant à domicile pendant l’épidémie de COVID-19 – il pourrait bien être un outil essentiel pour de nombreux domaines. En résumé, je pense que c’est un produit intéressant qui est facile à se familiariser et qui offre beaucoup d’outils utiles pour les environnements où la sécurité est à l’ordre du jour.

Profitez d’un essai gratuit de 30 jours entièrement fonctionnel.

L’évaluation originale peut être lue ici en anglais.