En pause dans le Darknet depuis juin 2022, les pirates de Play sortent de l’ombre

Depuis juin 2022, les pirates de Play Ransomware se promenaient de groupe en groupe, passant de Hive à Lockbit ou encore Donuts. Depuis la mi novembre ils décident de faire cavaliers seuls et affichent déjà 22 victimes dont le Conseil Départemental des Alpes-Maritimes.

Le groupe de pirates Play Ransomware évolue sur la toile depuis au moins juin 2022. Peu présent dans le darknet, ces voyous préféraient être contactés par courriel afin de discuter « business ».

Depuis la mi-novembre, changement de méthode. Après être passé par Hive, LockBit ou encore Donuts (selon les propos tenus dans des espaces pirates que ZATAZ surveille) Play Ransomware affiche dorénavant ses victimes.

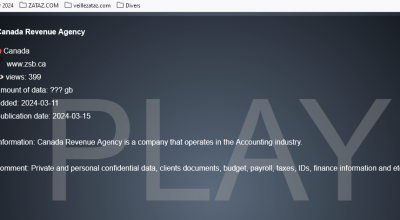

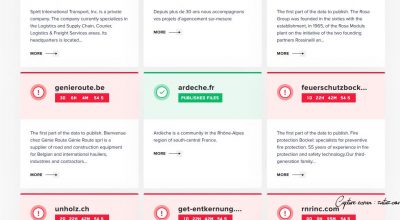

Au lancement du blog (dans le darkweb), le 15 novembre, 22 victimes. Dix jours plus tard, il en manque quatre (deux entreprises canadiennes, 1 Taïwanaise et une inconnue).

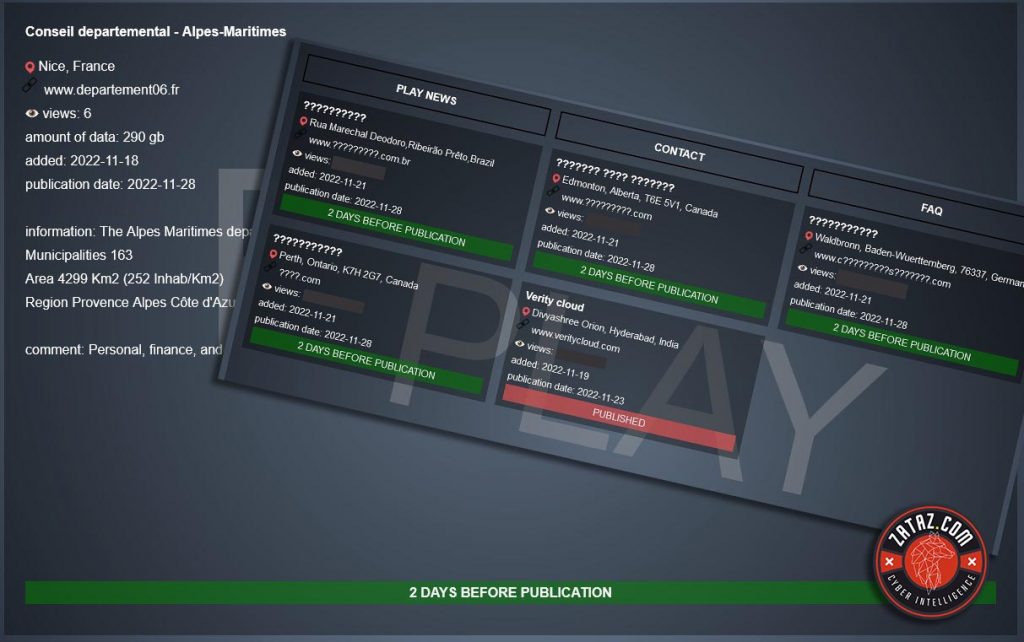

Les pirates n’affichent pas les noms automatiquement, à la différence de certains autres teams tels que Prolix, Cl0p ou Daixin pour ne citer qu’eux. Play Ransomware affiche la date, la situation géographique, la quantité de données volées. Les identités sont cachées par des étoiles comme je vous le montrais jeudi soir, dans la ZATAZ Twitch.

Bref, les pirates utilisent ce levier mental face aux entreprises prises en otage. Un cache-cache qui finit toujours mal ! Les sociétés qui ne répondent pas aux attentes des pirates se retrouvent ensuite affichées, comme les huit sociétés du moment. Elles ne paient pas, leurs données sont diffusées. Elles paient ? Aucune preuve que les informations ont été détruite. Mais il est certains qu’elles ont été utilisées dans d’autres actions malveillantes : contact des clients ; accès malveillants ; etc.

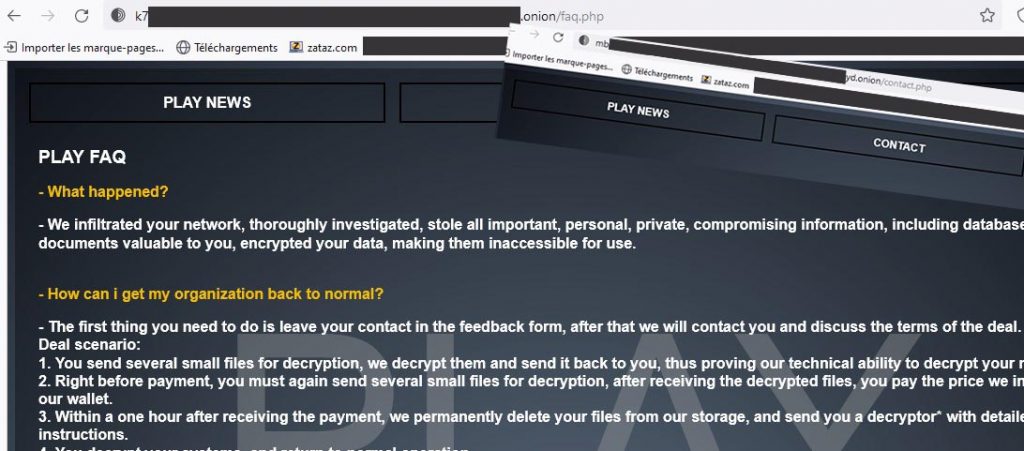

Les pirates disposent de deux blogs dans le darknet qui leur permet de diffuser les actes malveillants dont ils les auteurs ! Captures écrans : zataz.com

Parmi les entreprises menacées de voir leurs informations volées diffusées, du moins celles exfiltrées, le Département des Alpes Maritimes ou encore la société ITS Group. A noter que cette dernière était affichée, il y a encore peu, dans les pages du groupe Spy Society avant de disparaitre et revenir sous les couleurs malveillantes des pirates de Play Ransomware.

Le 10 novembre 2022, le Département des Alpes Maritimes avait annoncé avoir subi une cyberattaque dans la nuit du 9 au 10 novembre. L’ensemble de ses réseaux avaient été coupés. « Bien que le diagnostic définitif soit toujours en cours, la réaction rapide des agents du Département a permis de limiter la portée de l’attaque, tant en matière de contamination des serveurs que d’atteinte aux données. La teneur même de ces données ainsi que leurs périmètres précis – par définition cryptés – sont toujours en cours d’expertise. » annonçait le Département le 16 novembre.

Le 10 novembre 2022, le Département des Alpes Maritimes avait annoncé avoir subi une cyberattaque dans la nuit du 9 au 10 novembre. L’ensemble de ses réseaux avaient été coupés. « Bien que le diagnostic définitif soit toujours en cours, la réaction rapide des agents du Département a permis de limiter la portée de l’attaque, tant en matière de contamination des serveurs que d’atteinte aux données. La teneur même de ces données ainsi que leurs périmètres précis – par définition cryptés – sont toujours en cours d’expertise. » annonçait le Département le 16 novembre.

Dix jours plus tard Play Ransomware se rappelle aux bons souvenirs des élu.e.s. en menaçant de diffuser des milliers de documents, lundi 28 novembre. Les pirates parlent de 290gb de données. Seul « avantage » face à ses pirates, l’utilisation du site licite MEGA pour cacher les fichiers volés. Espace facile à faire disparaitre pour les entreprises impactées.

Pour finir, plusieurs entreprises Canadiennes sont dans le collimateur de ces voyous. Encore un pirate dans son garage, avec le portable sur les genoux, de l’autre côté de l’Atlantique ? A suivre !

Comment agissent les pirates Play ?

« Nous infiltrons votre réseau, menons une enquête approfondie, volons toutes les informations importantes, personnelles, privées, compromettantes, y compris les bases de données et tous les documents qui vous sont précieux, crypté vos données, les rendant inaccessibles pour leur utilisation. » expliquent les pirates informatiques.

Pour récupérer les données et la main sur son informatique prises en otage, les black hat indiquent : « La première chose que vous devez faire est de laisser votre contact dans le formulaire de commentaires, après quoi nous vous contacterons et discuterons des termes de l’accord« . Par accord, comprenez que les malveillants vont vous faire chanter en jouant avec le tarif de la rançon réclamée : « Vous envoyez plusieurs petits fichiers à décrypter, nous les décryptons et vous les renvoyons, prouvant ainsi notre capacité technique à décrypter votre réseau. […] Juste avant le paiement, vous devez à nouveau envoyer plusieurs petits fichiers à décrypter, après avoir reçu les fichiers décryptés, vous payez le prix que nous avons indiqué« .

Les pirates proposent une adresse qui dirige vers un portefeuille cryptomonnaie. Il doit permettre le paiement de la rançon.

Les voyous 2.0 affirment répondre dans l’heure qui suit la réception du paiement, détruire définitivement les fichiers de notre stockage, et communiquerez le décrypteur maison. Bref, du classique à quelques détails près, ils auront stocké vos données et analysé ces derniers avant un paiement. A noter qu’ils reprennent un texte que diffusait, en son temps, le groupe ReVIL/Sodinokibi : « Nous surveillons notre réputation. Nous ne sommes pas un programme d’affiliation, cela garantit le secret des transactions, il n’y a pas de tierces parties qui décident de faire autrement que leurs partenaires affiliés.«

Comment les pirates décident du montant de la rançon ? Ils indiquent que leurs « clients« , même terme que celui employé par MAZE, ReVIL ou encore LockBit « reçoivent un prix raisonnable, nous étudions les revenus, les dépenses, les documents, les rapports et autres avant de fixer un prix« . Dernier détail troublant, ils réexploitent un autre texte de REVil et MAZE concernant les intermédiaires : « Ne contactez pas les entreprises de récupération, techniquement elles ne pourront pas vous aider, négociez par vous-même, en évitant les intermédiaires qui veulent se faire de l’argent sur votre dos« . Ont-ils copié ? Ou sont-ils d’anciens membres des groupes cités ?