Les pirates de Lockbit diffusent des milliers de données volés au Département de l’Ardèche

Les pirates du groupe LockBit 2.0 avait affiché un ultimatum de sept jours après le piratage et l’infiltration d’un serveur du département de l’Ardèche. Les malveillants viennent de diffuser des milliers de documents.

Depuis le 5 avril, les pirates informatiques du groupe LockBit 2.0 annoncent l’infiltration et la prise d’otage de données appartenant au Département de l’Ardèche. Comme ils en sont coutumiers, ces maîtres chanteurs ont laissé sept jours à la victime pour payer une rançon au risque de voir les données volées diffusées.

Comme je le craignais, et expliqué sur l’antenne de France Bleu, je m’attendais à voir diffuser par ces terroristes 2.0 des « des photos, des fichiers texte ou de traitement des ressources humaines ou de comptabilité. » J’avais malheureusement raison.

Lockbit 2.0, le Attila 2.0

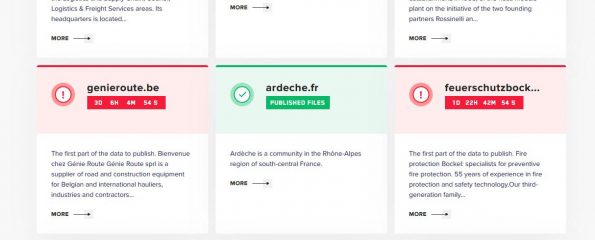

Sept jours plus tard, les voyous 2.0 viennent de tenir leur promesse nauséabonde. Dans la diffusion pirate, un gros dossier daté du 5 avril 2022. Il affiche un nom générique W2k19ESET. Deux sous-dossiers sont présents. Le premier affiche une adresse IP. Le second, deux symboles f$.

Dans le premier dossier, celui correspondant à l’adresse IP, un répertoire de taille. Il contient un dossier baptisé « Cabinet du Président« . Le second « Finances« . Dans ces deux dossiers, des identités, des billets de trains, des dizaines d’adresses électroniques, téléphones de contacts : Conseil Régional Auvergne Rhône-Alpes, conseiller départemental, des communautés de communes locales, etc. Adresses électroniques qui pourraient servir dans des tentatives d’infiltration par mails.

Les pirates ont aussi diffusé des documents (avec identités) de personnes ayant reçu une aide exceptionnelle de la Direction Territoriale d’Action Sociale (DTAS) ou encore des courriers annonçant des aides sociales avec l’identité et l’adresse des bénéficiaires. Des courriers, toujours avec les identités, de refus d’aide aussi. Certains documents affichent des numéros de sécurité sociale, téléphone, fiches de paie, etc.

Dans le second dossier, on retrouve un dossier DGS (Directeur Général des Services), la communication, les finances, Cabinet du Président, Direction Générale, ressources humaines, etc.

A première vue, les pirates ont réussi à passer par l’espace partage du Département. Le Secrétariat Général semble être la cible. LockBit n’explique pas comment. Il existe de nombreuses possibilités ! Les pirates, comme le montre les documents qu’ils affichent publiquement dorénavant, ont aussi pu accéder à divers identifiants de connexion (logins et mots de passe), comme celui de l’agenda d’élus.

Impossible de savoir si Lockbit 2.0 a exploité les informations volées pour usurper le Département et contacter de futures victimes. Ce groupe de pirate a plus de 750 victimes, connues, à son actif comme la ville de Saint-Cloud, La commune de Saint-Affrique, de en région parisienne ou encore le Barreau de Charleroi, en Belgique et un espace de Thales group.

Pingback: Département de l’Aude : cyberattaque durant 3 mois ! – Data Security Breach