Fuite de données colmatée pour Location U

La filiale location du groupe Système U corrige une fuite de données concernant ses clients loueurs de véhicule.

Les fuites de donnés sont nombreuses, trop nombreuses comme je peux vous le démontrer avec ZATAZ. La coopérative de commerçants de grande distribution Système U (Super U, Hyper U, Location U, …) vient de mettre fin avec rapidité à une fuite de données clients concernant son service de location de véhicule.

La fuite était tout aussi simple et rapide que celle révélée pour Conforama, Optical-Center, … La découverte a été tout aussi idiote ! Lors de la préparation d’un déménagement, en juin, le besoin d’un véhicule s’est fait sentir. Bilan, recherche d’une boutique dédiée et Location U paraissait le plus efficace pour mes besoins. Via www.magasins-u.com, direction www.location-u.com. Rassurant, il y a du https, du contrôle de mail, …

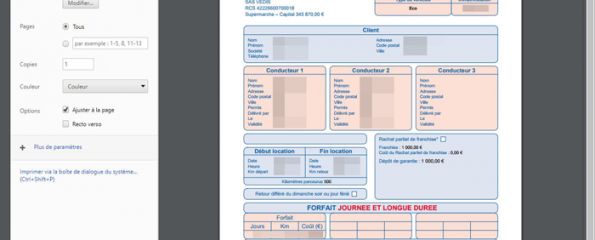

Lors de la location en ligne, il est possible d’imprimer sa réservation. Et là… ce fût le drame. Le lien était du type print_resa.php?id_resa=XXXXX. XXXXX correspond au numéro de ma de réservation de véhicule. Il suffisait de changer le chiffre de cette réservation pour accéder aux documents concernant d’autres clients. Bref, une bête requête GET avec l’ID de la réservation en paramètre.

Dans les documents, qui auraient pu être accessibles à des malveillants, identité du client, adresse postale, immatriculation du véhicule, numéro du permis de conduire du demandeur, date de délivrance de permis, … Aucunes données bancaires n’étaient accessibles.

L’équipe sécurité de Système U a été très rapide à répondre à mon second mail Protocole d’Alerte ZATAZ. La fuite a été bouchée en quelques minutes. Impossible de savoir si des malveillants ont pu avoir accès à cette fuite. Il y avait suffisamment de données pour réaliser de vrai-faux permis de conduire, comme j’ai pu vous le montrer dans des cas rencontrés dans le blackmarket.

« Impossible de savoir si des malveillants ont pu avoir accès à cette fuite. »

L’analyse des logs de n’importe quel serveur web devrait le permettre. Et dans ce cas tel qu’il est présenté, ça semble assez trivial.

Bonjour,

Je parlais de mon point de vue, après recherches et analyses extérieures. Le contrôle des logs de l’entreprise donneront plus de réponse.

intéressant de trouver ce post, alors qu’une nouvelle fuite a été détectée tout juste un an après… pas très sérieux tout ça, mr Super U