Jackpotting : recrudescence de cyberattaques à l’encontre de distributeurs de billets

Le braquage de distributeurs automatiques de billets serait en augmentation selon les autorités. Le Jackpotting, une cyberattaque qui débute par un petit trou dans la machine !

Faire « cracher » les billets d’un distributeur, voilà une scène tirée de films hollywoodiens (l’œil du mal – Eagle Eye ; Terminator 2 ; …). Seulement, de la fiction à la réalité, les pirates n’en tirent qu’un trait à l’image du piratage de distributeurs automatiques de billets (DAB) via la méthode du Jackpotting. Une « technologie » malveillante qui ne date pourtant pas d’hier. Je vous présentais une cyberattaque de ce type, voilà 6 ans ! Mission des pirates, atteindre l’ordinateur placé derrière le DAB.

Jackpotting

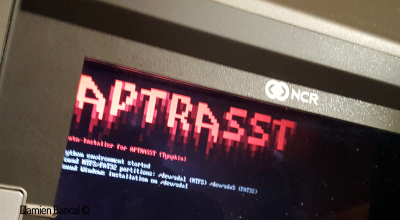

Ce type de piratage débute « officiellement » en 2014. La découverte d’un malware baptisé Tyupkin annonce des braquages 2.0 d’un nouveau genre. Le logiciel malveillant doit être implanté dans la machine qui administre le distributeur automatique de billet (ATM/DAB/GAB). Pour cela, le pirate doit creuser un trou dans les DAB. Finalité des « travaux » : atteindre, soit un port USB, soit un câble de connexion (RJ45, …). Des machines, en grande majorité, sous Windows XP en raison de la présence d’une API certifiée qui n’existait pas dans d’autres OS plus sécurisés. XP, un vieil OS (sorti en 2001) qui mâche le travail des pirates.

Comme dans le cas des skimmeurs (matériel physique collé sur un lecteur de CB pour en copier la bande magnétique), celui qui creuse n’est pas le donneur d’ordre. Il est au mieux de la « famille ». Une mule aura pour mission pour renvoyer l’argent volé. Le boss (donneur d’ordre) décidera de la somme à ponctionner par une commande informatique lancée à distance ou un « easter egg » implanté dans l’ordinateur du GAB. Cette option malveillante réclamera un code à taper sur le clavier du DAB infiltré.

Dans le cas de Tyupkin, la mule recevait un code secret unique par téléphone. [ VOIR ]

Le plus fou est que le Jackpotting est connu depuis, au moins, 2010. Le « Jackpotting Automated Teller Machines« , fut un exposé présenté en juillet 2010, à Las Vegas, par Barnaby Jack, alors directeur de recherche chez IOActive [Cette société avait révélé, via un autre employé, Dan Kaminsky, la faille DNS].

Jack expliquait alors, lors du Black Hat, comment un rootkit pouvait permettre d’utiliser la moindre faille dans les distributeurs de billets.

L’auteur de la découverte donnait le ton dans son « sommaire » : l’ensemble des distributeurs de billets du monde étaient concernés. Une méthode à la « Terminator 2 », quand John Conner s’attaque à un ATM et parle d’ « Argent facile ! »

En 2009, Jack avait été sommé par son employeur du moment, Juniper Networks, d’annuler la même conférence de présentation d’un outil multi-plateforme capable de lancer des attaques via le web à l’encontre d’une seule marque de Guichet Automatique de Billets.

Recrudescence du Jackpotting

Comme expliqué dans le journal de TF1 et sur LCI, les autorités judiciaires (Police et Gendarmerie Nationale) ont constaté une recrudescence du jackpotting. Des actes malveillants repérés à Paris et en petite couronne, en novembre 2021. Selon les informations de LCI, des cyberattaques visant les mêmes distributeurs automatiques de billets (DAB) déjà cyber-attaqués en février 2021. 300 000 euros avaient été volés à l’époque.

Avouons que revenir sur une zone déjà piratée est étonnant. Les pirates se revendent les adresses d’ATM/DAB/GAB baptisées « money spitters« . A première vue, les machines de février 2021 n’ont pas été retirées de ce type de liste !