La Cyber Armée Ukrainienne automatise ses attaques contre la Russie

Pour attaquer et bloquer les infrastructures numériques Russes, la Cyber Armée Ukrainienne (IT Army of Ukraine) propose dorénavant des outils qui automatisent les cyber attaques.

Fin février, la Russie lance une offensive militaire à l’encontre de son voisin l’Ukraine. Quelques jours plus tard, suite à l’appel du ministre en charge de la transformation digitale, Mykhailo Fedorov, une armée 2.0 se met en place via un tchat installé sur Telegram. En un mois, ce poste de commandement numérique affiche plus de 300.000 inscrits. Des « hacktivistes » de toute la planète sont venus se greffer à cet appel.

Je vous expliquais, fin février, comment la cyber armée ukrainienne, montée quelques jours aprés l’invasion Russe sur le sol Ukrainien, tentait de recruter des hackers ukrainiens pour tenter de perturber les infrastructures informatiques de son ennemi de toujours. Le commandement de cette « armée » diffuse, depuis sa création, des dizaines de cibles russophones (Russie, Biélorussie). Des noms de domaines, des ip et des logiciels. Dans ce dernier cas, je vous annonçait la découverte de plusieurs dizaines de sites web mis en ligne pour permettre à monsieur et madame tout le monde de cyber attaquer la Russie. Vous vous rendez-vous sur le site, et votre présence sur la page, permet de lancer des connexions assaillantes. Plus il y a d’internautes, plus l’IT Army of Ukraine espère bloquer les connexions des cibles russes. Des logiciels vont suivre. Sur 10 découverts par ZATAZ, 7 étaient des pièges proposés, très certainement, par des prorusses (ou de pirates informatiques souhaitant profiter des mercenaires 2.0 de salon que sont Monsieur et Madame Michu).

IT Army

Samedi 26 mars, l’IT Army of Ukraine a proposé un nouvel outil. Il facilite et automatise les cyber attaques. « Nous avons longtemps hésité sur la solution technique à recommander car il faut que ce soit un outil auquel on puisse faire confiance. explique l’ITAU. Lors de la sélection de cette solution, une grande attention a été accordée à sa simplicité et à sa nature multiplateforme. » L’outil, je ne donnerai ni son nom, ni comment y accéder, je l’appellerai M1K s’articule de la sorte. Une fois exécuté, M1K reçoit les cibles réelles via le serveur de contrôle qui le gère à distance. Une fois les cibles installées, les attaques sont lancées. C’est l’ITAU qui se charge des mises à jour, de la synchronisation. « Ainsi, en suivant les instructions et en exécutant le logiciel, vous obtenez le statut d’une unité de nos forces informatiques prête au combat ! »

Dangereux ?

Les risques sont multiples. D’abord laisser vos traces (IP) chez les spires de Poutine ; vous mettre dans l’illégalité dans votre propre pays (votre participation ne va-t-elle pas mettre en danger vos entreprises, opérateurs, connexion ?) ; installer un logiciel inconnu dans votre ordinateur c’est un peu comme laisser un inconnu utiliser votre voiture sur l’autoroute. Il a beau vous promettre qu’il roulement doucement, vous n’êtes plus au commande.

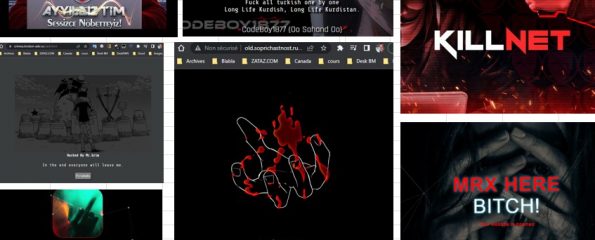

Sur le front numérique ZATAZ a recensé 90 « groupes » de pirates s’affichant comme étant des « mercenaires » pro-ukrainiens ou pro-russes.

56 agissant pour l’Ukraine, 34 pour la Russie. Un 91ème groupe est apparu sous une signature, selon la société Curated Intel, Chinoise. Il n’est pas vraiment clair si ces derniers agissent pour un camps précis.

Pingback: ZATAZ » Cyberpol attaqué par des Anonymous Russes

Pingback: ZATAZ » Arroseur, arrosé