Le gouvernement Canadien ferme plusieurs sites à la suite d’une cyberattaque

Peur numérique au Canada. Le gouvernement contraint de fermer la plupart de ses portails administratifs en ligne après une cyberattaque. Chinois, Nord Coréens, Russes ? Newfie, il s’agit peut-être de votre petit cousin. Explication.

Le week-end du 15 août aura été chargé pour les autorités canadiennes. Une cyber attaque a mis en panique les politiques locaux. Au cours du week-end du 15 août, jusqu’à 300 000 tentatives malveillants de connexion ont été recensées à l’encontre de plusieurs sites, dont les impôts. Mission des vilains numériques, accéder aux comptes des utilisateurs d’au moins 24 sites et systèmes gouvernementaux. « Un portail de l’Agence du revenu du Canada a été directement ciblé avec une grande quantité de trafic utilisant un botnet pour tenter d’attaquer les services via le bourrage d’informations d’identification« , déclare le chef de l’information par intérim du gouvernement du Canada. « Par prudence, le portail de l’ARC a été fermé pour contenir l’attaque et mettre en œuvre des mesures pour protéger les services de l’ARC.«

Quoi ? Les pirates Russes, Chinois, Nord Coréens ont décidé de s’attaquer à l’administration fiscale du pays ? Veulent-ils, eux aussi, payer des impôts ? La taxe « Bienvenue » ? 300 000 attaques pour un maigre résultat au dire des autorités. 11 000 comptes personnels sur 12 millions ont été compromis, y compris des comptes fiscaux et des portails en ligne accédant aux programmes de secours Covid-19. WTF vous dirons les faux jeunes… ou les vrais vieux. Alors, Russes, Chinois, Nord Coréens ? Ou simplement votre petit cousin ?

Attaquer un site web avec vos données, comment ça marche ?

Coup de chapeau aux autorités pour avoir alerté, rapidement, les contribuables. Il faut dire aussi que les « piratins » ont sorti la grosse artillerie, exploitant d’un coup d’un seul, des milliers de connexions couplés à des identifiants de connexion vieux comme François de La Rocque de Roberval*.

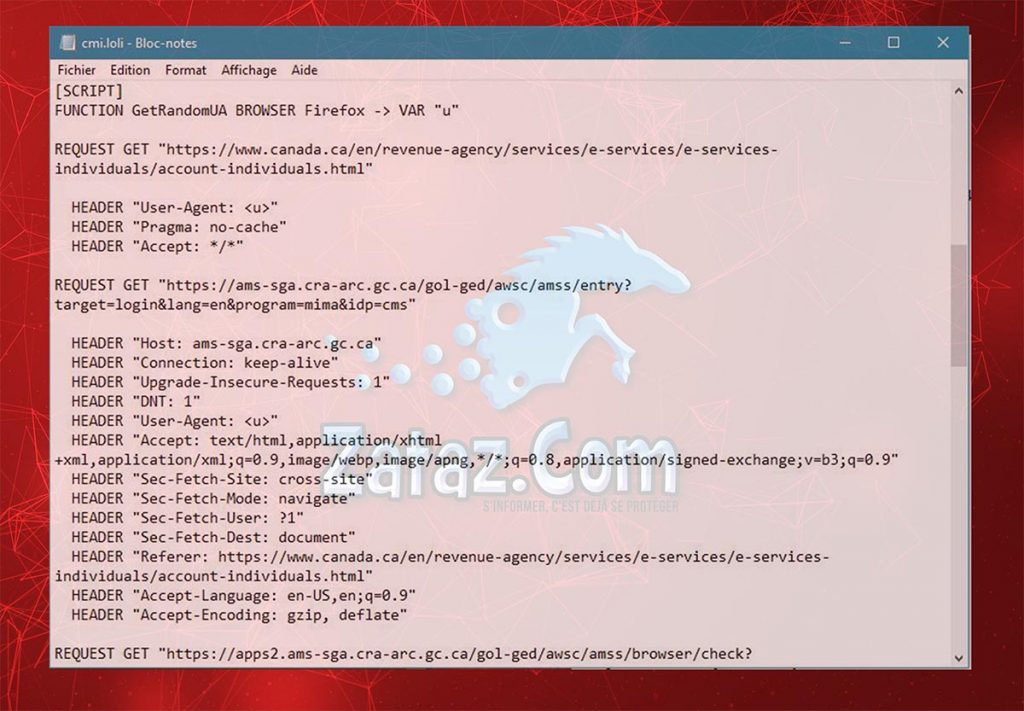

Mais comment ces flibustiers du XXIe siècle ont-ils pu agir de la sorte ? Les sites du gouvernement Canadien ont-ils été piratés ? Non, c’est plus trivial que ça. Les pirates, aussi habille que les frères Kirke*, n’ont eu qu’à cliquer sur un logiciel et exploiter un code malveillant diffusé le 13 août 2020.

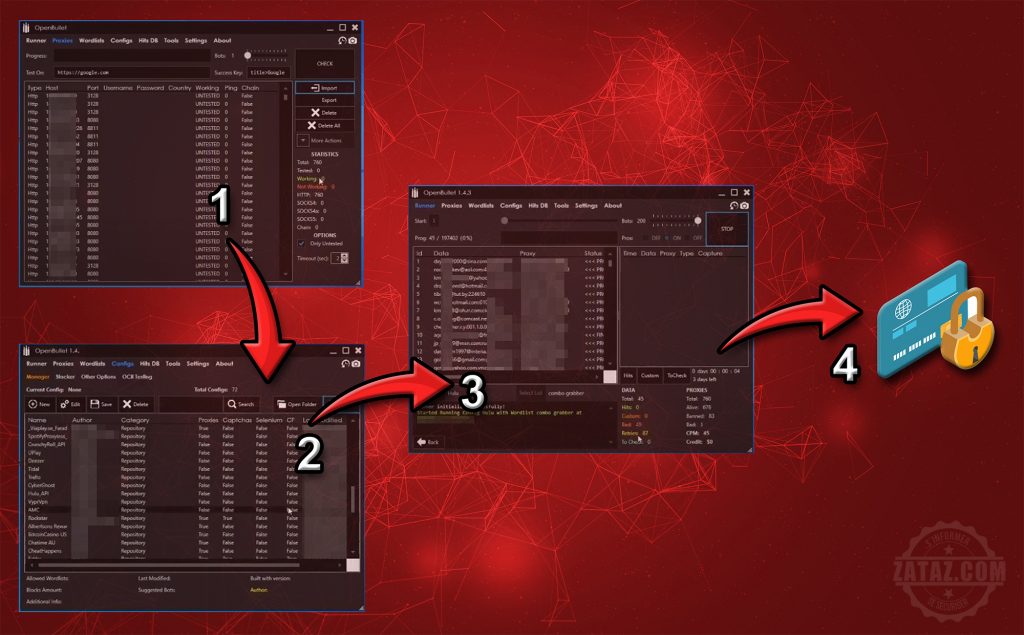

J’ai découvert qu’à partir de ce code pirate, une config, les pirates vont exploiter le logiciel Open Bullet. Pour faire simple, ce « tool » pirate égraine, une par une, les possibilités de connexion à un site web. Pour cela, comme le montre mon iconographie plus bas dans cet article, les vilains ont eu besoin de quatre éléments.

D’abord le programme lui même. 99% des versions proposées sur le web sont piégées (Cheval de Troie, virus, ransomware, collecte d’informations).

Dans un second temps, une liste de proxies (Image 1). Des machines qui serviront de rebond et permettront de cacher aux yeux des sites attaqués la réelle adresse du pirate. Cette liste permet aussi de tester 1 compte via 1 proxy. Autant dire que les pirates possèdent des centaines de milliers de proxies afin d’être le plus « discret » possible… ou pas !

Chaque proxy affiche une géolocalisation différente (pays, serveur, …)

Ensuite, pour exploiter cette cyber attaque, une configuration (la config, NDR – Image 3). Elle est dédiée à une site précis. Dans notre cas, un pirate a créé et diffusé une config spécialement conçue pour des sites du gouvernement Canadien.

Enfin, une liste d’identifiants de connexion (Image 3) contenant des pseudos, mails, mots de passe). Des fichiers baptisés combos constitués d’informations piratées, via d’autres sites web ou encore par hameçonnage (phishing), … Sur le web, on en trouve des milliers. Ici aussi, 99% sont de vieilles informations. Mais le 1% suffira la plupart du temps. Il représente des internautes avec le même identifiant de connexion (login/mot de passe) sur l’ensemble des sites que ces internautes exploitent.

A noter que les pirates se revendent aussi des versions 0Day de combos. Les informations sont inédites, jamais exploitées. Des informations qui valent de l’or. Le Service Veille ZATAZ en découvre, en moyenne, une vingtaine de millions par semaine ! Vous êtes peut-être dedans.

Black Bart is back ?

Ce pirate créateur n’avait-il qu’un but « mercantile » pour proposer de s’attaquer aux données des contribuables canadiens ? Des informations dont la revente dans le black market peut rapporter beaucoup d’agent. Un pirate créateur de « config » souhaitant cacher ses propres méfaits ? Fournir de quoi attaquer un site laisse le champs libre à des milliers de petites mains, prêtes à cliquer sur le premier bouton pirate qui passe !

Voulait-il perturber l’informatique gouvernementale ? Déstabilisation politique au moment ou l’on parle énormément de vie privée dans le pays (réflexion sur une nouvelle identité numérique généralisée, NDR) ?

Un contre-feu malveillant pour attirer les ressources sécuritaires vers un point A alors que le vrai pirate s’attaque à un point B ?

Chose est certaine, il a réussi son coup avec très peu de moyen. En tout cas, pas besoin d’être membre de l’armée de pirates de la Corée du Nord, forte de 6 000 e-soldats selon les Aigles de la Maison Blanche dans une étude publiée en juillet 2020.

Pour finir avec ce dernier point qu’est la configuration, comme le montre ma capture écran du code source, cette « config » permet d’automatiser les tentatives d’accès. Elle contient les adresses des sites à exploiter, l’url exacte de connexion. Pour la cyber attaque du 15 août, quatre adresses web dont cra-arc.gc.ca et Canada.ca. Open Bullet a fait le reste. Comme le montre ma capture écran, si un accès est validé, le logiciel pirate va l’indiquer. Bilan, sur les 300 000 tentatives de connexion, peut-être un seul blacknaute avec 300 000 proxies… ou 300 000 blacknaute avec une tentative.

Chose est certaine, une cyber attaque visible comme des mouches sur une poutine.

La Guerre de course 2.0 !

Il existe des centaines de configuration pour quasiment l’ensemble des sites et boutiques du web. Et à la lecture des chiffres fournis par le gouvernement canadien, 300 000 tentatives pour 11 000 comptes piratés grâce à cette méthode, le ratio reste malheureusement très intéressant pour les pirates. Un taux de réussite de prêt de 4% pour les malveillants.

Maintenant, il serait temps pour les sites web d’exploiter la double authentification. Face à cette protection numérique, les « Bartholomew* » seraient aisément rejetés à la mer. Et je ne parle même pas de la veille. ZATAZ avait détecté cette configuration dés sa publication, le 13 août, dans un espace pirate.

Une veille qui aurait permis de sauver 11 000 contribuables internautes de leur feignante habitude d’exploiter le même mot de passe partout et de l’appétit des « Black Bart* » !

* des pirates du XV/XVI siècles.