Maze: Cyber attaque à l’encontre de l’Internet Routing Registry ?

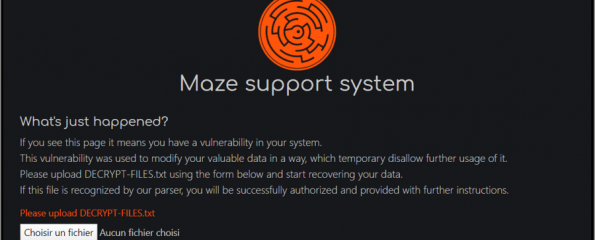

Les pirates informatiques cachés derrière le ransomware MAZE viennent d’annoncer la prise d’otage de données appartenant à l’IRR, l’Internet Routing Registry.

Vingt-et-une machines, toutes basées aux USA. Les pirates cachées derrière le ransomware « en location » MAZE viennent d’annoncer la prise d’otage de fichiers appartenant à l’Internet Routing Registry. L’IRR est le registre de routage d’internet. Un système global qui consiste au regroupement de plusieurs bases de données dans lesquelles les opérateurs de réseau publient les annonces de routage. Mission, permettre aux autres opérateurs de réseau l’utilisation de ces données, faciliter l’interconnexion.

Selon les opérateurs de MAZE, la cyber attaque aurait été lancée le 23 février 2020. Les malveillants n’indiquent pas le montant réclamé pour le déchiffrement des fichiers chiffrés par leur outil de rançonnage. L’IRR n’étant pas née de la dernière pluie, ils n’ont pas du répondre aux maîtres chanteurs et repris la main sur leurs informations.

Seulement, MAZE, comme beaucoup d’autres pirates, ont mis la main sur des données avant de chiffrer leur victime. Bilan, pour prouver leur passage, ils ont diffusé plus de 200 documents. Des fichiers Excel de comptabilité, des documents internes. Dans ce nouveau cas de pirachantage, le 76ème, ils n’affichent pas la taille globale de l’ensemble des « datas » exfiltrées. L’IRR est géré par le Merit Network Inc. Maze nomme cette entité dans sa déclaration.

L’équipe sécurité du Merit m’a répondu concernant cette attaque présumée. Jacob Brabbs explique qu’il n’était pas au courant de cette revendication. « Merci beaucoup de l’avoir signalé, nous ne savions pas qu’ils nous revendiquaient en tant que «client» jusqu’à ce que vous nous le disiez. » L’appareil que le groupe Maze a frappé avec son rançongiciel appartient à Wave Broadband, une entreprise basée dans l’État de Washington (USA). « Je ne peux que faire une supposition éclairée ici, explique Jacob. L’appareil compromis par Maze exécute une copie du logiciel irrd qui a été initialement écrit et maintenu chez Merit. Je suppose que le groupe Maze pense qu’il a obtenu l’un des nôtres en raison d’une référence au mérite et à l’IRR dans le code ou la page Web que l’appareil présente »

Preuve, une fois de plus, que Maze ne fait aucune recherche supplémentaire pour savoir qui il a réellement accroché. Il lance leur filet malveillant et pêche ce qui tombera dedans !

Plus de 61 millions de ransomwares bloqués en 2019

Une hausse de 10 % des ransomwares détectés selon l’analyse des logs de Trend Micro. L’entreprise japonaise indique dans son rapport 2019 que les ransomwares constituent l’une des menaces les plus virulentes ayant marqué 2019. Au total, une hausse de 10 % du nombre de ransomwares détectés, et ce malgré une baisse de 57 % du nombre de nouvelles familles de ransomwares identifiées. Le secteur le plus ciblé demeure celui de la santé, avec plus de 700 prestataires touchés en 2019. Par ailleurs, au moins 110 agences gouvernementales et municipales ont été victimes de ransomwares aux États-Unis.

Pour améliorer l’efficacité des ransomwares, des alliances entre développeurs ont été formées en 2019. Ainsi, les développeurs du ransomware Sodinokibi ont lancé des attaques coordonnées sur 22 unités gouvernementales locales au Texas, exigeant au total une rançon de 2,5 millions d’USD. Une attaque qui illustre bien la tendance actuelle de l’AaaS (Access as a Service), via laquelle les groupes de cybercriminels louent ou vendent l’accès aux réseaux des entreprises. Ce service, proposé à partir 3 000 USD, peut aller jusqu’à 20 000 USD pour un accès complet aux serveurs et aux réseaux privés virtuels d’une entreprise.

Les attaques lucratives, via ransomwares notamment, continuent de cibler des vulnérabilités connues. En 2019, la Zero Day Initiative (ZDI) a recensé une hausse de 171 % du nombre de vulnérabilités critiques par rapport à 2018. Ce niveau de gravité reflète la probabilité que ces failles soient exploitées par des attaquants ; d’où l’importance de la mettre en place les rustines de sécurité.

Bonnes pratiques

Limiter les risques de ransomwares par la segmentation du réseau, des sauvegardes régulières et la surveillance permanente du réseau.

Mettre à jour et corriger les systèmes et les logiciels pour se protéger face aux vulnérabilités connues.

Appliquer le patching virtuel, notamment pour les systèmes d’exploitation n’ayant plus de mises à jour de sécurité, ou les serveurs ne pouvant pas être patchés et redémarrés dans un délai acceptable.

Implémenter une authentification à facteur multiple et appliquer des politiques d’accès selon le principe du moindre privilège, pour empêcher d’exploiter des outils accessibles à l’aide d’identifiants d’administrateurs, comme le protocole de travail à distance (Remote Desktop Protocol), PowerShell ou encore les outils de développement.

Orchestrer une veille.