Microsoft corrige 55 vulnérabilités dont 3 critiques

Microsoft corrige 55 vulnérabilités dont 3 critiques. Adobe corrige 46 vulnérabilités dont pas moins de 40 critiques.

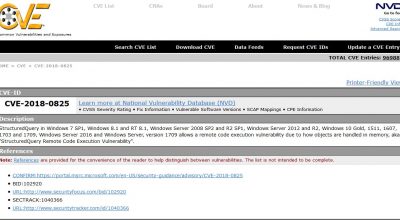

La version Patch Tuesday de ce mois-ci comprend des correctifs pour 55 CVE et trois qui sont classés critiques et 52 classés importants. Microsoft a corrigé la CVE-2022-30136, une vulnérabilité d’exécution de code à distance dans le système de fichiers réseau qui peut être exploitée par un attaquant non authentifié, en lui attribuant un score CVSSv3 de 9,8. Cette vulnérabilité n’affecte pas les versions 2 et 3 de NFS. En termes d’atténuation, Microsoft a proposé de désactiver la version 4.1 de NFS. Cependant, cela peut avoir des effets négatifs sur les systèmes, en particulier pour les organisations qui n’ont pas appliqué la mise à jour de sécurité de mai 2022 pour CVE-2022-26937. Dans la mesure du possible, les organisations sont fortement encouragées à effectuer les mises à jour avec les correctifs les plus récents.

À l’occasion du Patch Tuesday de juin 2022, Microsoft corrige 55 vulnérabilités dont trois classées comme critiques car facilitant une vulnérabilité par exécution de code à distance (RCE). La mise à jour cumulative de Windows dans le cadre du Patch Tuesday de ce mois comprend le correctif pour une vulnérabilité Zero-Day (CVE-2022-30190). En outre, Microsoft a publié un avis de sécurité pour les vulnérabilités Intel Processor MMIO Stale Data Vulnerabilities afin de corriger 4 vulnérabilités Intel (Microsoft Advisory 220002, Intel-SA-00615).

Microsoft a corrigé plusieurs failles dans ses logiciels, y compris des vulnérabilités de déni de service (DoS), d’élévation de privilèges, de divulgation d’informations, d’exécution de code à distance (RCE), de contournement des fonctions de sécurité et d’usurpation. Un grand nombre des vulnérabilités corrigées sont associées à une exécution de code à distance, mais aucune exploitation active en mode aveugle n’est signalée, à l’exception d’une mise à jour de CVE-2022-30190, une vulnérabilité dans l’outil de diagnostic du Support Windows (MSDT) qui a été rendue publique en mai dernier.

« Les correctifs pour CVE-2022-30190, la Zero Day connue sous le nom de Follina et divulguée fin mai, ont également été inclus dans la version de ce mois-ci. Il y a eu beaucoup de spéculation avant le Patch Tuesday sur la question de savoir si Microsoft allait publier des correctifs, étant donné le rejet initial de la faille par Microsoft et son exploitation généralisée dans les semaines qui ont suivi sa divulgation publique. » explique Claire Tills, Senior Research Engineer de Tenable.