Piratage de Wikileaks ?

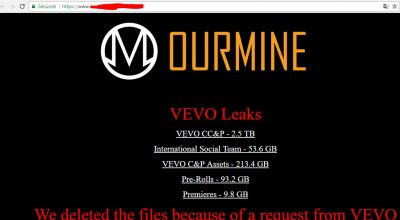

Le site officiel de la plate-forme de dénonciation WikiLeaks a été détourné, ce jeudi matin, par le groupe OurMine.

Le groupe de piratage informatique OurMine, une bande de hackers qui serait basée du côté de l’Arabie Saoudite, vient de taper une nouvelle fois très fort. Le groupe s’est déjà attaqué à plusieurs comptes de réseaux sociaux de la BBC, New York Times ou encore Sony, et annonçant dans la foulée avoir la main sur une base de données du PSN, ou encore l’attaque contre la chaîne de télévision HBO et la diffusion des épisodes de Game of Thrones.

Le groupe de piratage informatique OurMine, une bande de hackers qui serait basée du côté de l’Arabie Saoudite, vient de taper une nouvelle fois très fort. Le groupe s’est déjà attaqué à plusieurs comptes de réseaux sociaux de la BBC, New York Times ou encore Sony, et annonçant dans la foulée avoir la main sur une base de données du PSN, ou encore l’attaque contre la chaîne de télévision HBO et la diffusion des épisodes de Game of Thrones.

OurMine a réussi la modification du site de Julian Assange, Wikileaks. Pour cela, pas d’attaque directe sur les serveurs, mais ils ont joué avec le nom de domaine du site. Bref, l’url ne renvoyait plus sur l’ip de Wikileaks, mais sur un hébergement préparé pour l’occasion par les cyber manifestants. Hébergement qui a été fermé depuis. La méthode a consisté à prendre la main sur le nom de domaine et à renvoyer ce dernier sur l’espace proposant la page de « revendication » de OurMine.

Les pirates ont laissé une page « personnelle » en lieu et place du portail. « Bonjour, c’est OurMine (Security Group), ne vous inquiétez pas, nous testons vos … ». Blablablab, oh wait, ce n’est pas un test de sécurité ! Wikileaks, rappelez-vous quand vous nous avez défié de vous pirater ? » Étonnant, non !?

OurMini a souhaité répondre à Anomymous qui avait diffusé, en décembre 2015, des informations présumées appartenir aux pirates de chez OurMine [ci-dessus]. Deux ans plus tard, réponse du berge, à la bergère !

WikiLeaks servers have not been hacked.

— WikiLeaks (@wikileaks) August 31, 2017

L’unique commentaire de Wikileaks : « Nos serveurs n’ont pas été piratés !« . OurMine s’est spécialisé dans le détournement de DNS, comme le faisant la Syrian Eletronic Army en son temps.

Mise à jour : Stéphane Bortzmeyer propose un éclairage technique sur cette attaque [En Anglais]. Il indique que cette attaque n’a pas rien à voir avec DNS Poisoning, mais une attaque contre celui qui permet de relier un nom de domaine à une adresse IP qui héberge une information. Ici, la page des pirates en lieu et place de Wikileaks. Nous lui avons posé la question sur son avis d’expert concernant cette attaque : « Le terme « simple » me dérange. D’abord, pour les utilisateurs, comme le note justement Vincent Hermann, la différence est purement sémantique. L’attaque a réussi, point. Sauf si on est dans un concours, la complexité de l’attaque, on s’en fout, c’est le résultat qui compte. La malhonnêteté de Wikileaks a été de se crisper sur un détail (« ce ne sont pas nos serveurs qui ont été piratés ») au lieu de voir le problème global. Il y a aussi tout ce débat sur la responsabilité qui est pourri : est-ce que Wikileaks a été nul ou pas ? Là aussi, on n’est pas dans un concours, on est dans la vraie vie. Assange à là aussi une grosse responsabilité en se l’étant joué viriliste, je suis plus fort en sécurité que tout le monde, attaquez-moi si vous l’osez. Dans l’Égypte antique, à la Vallée des Rois, les pharaons se faisaient enterrer dans un tunnel creusé dans le sable et fermé par une énorme porte en pierre très épaisse. Surprise, la plupart des pillards passaient par le sable et pas par la porte. Est-ce qu’on ridiculisait ces attaques réussies en disant « notre super porte a tenu » ?«

La malhonnêteté (et une certaine jalousie ?) de ce Vincent Hermann laisse pantois !

Les pillards qui passaient par le sable, eux, rentraient et là personne n’est « rentré » chez Wikileaks. Les « pillards » sont juste « rentrés » chez le registrar qui est indépendant de Wikileaks et sur lequel Wikileaks n’a pas de contrôle. Zataz a t-il possibilité de protéger son registrar (OVH ou autre, je n’ai pas regardé ? Certes, non !