Problème technique à la FDJ : une fuite de données internes

Après le problème technique survenu durant le week-end du 13 avril, la Française des Jeux a dû gérer une autre fuite de données. Cette fois avec des informations internes sensibles.

Problème technique ! Pour les anciens comme votre serviteur, votre jeunesse a dû être bercée (1992) par un groupe de hip-hop chamallow du nom de Benny b. Plus précisément de leur chanson phare « Mais vous êtes fous !« . Et c’est exactement cette chanson qui m’est revenue à l’esprit après avoir constaté une seconde fuite de données visant la Française des Jeux.

Après une fuite concernant les joueurs, perturbation technique que la FDJ a nommée « problème d’affichage« , voici un autre problème d’affichage qui a concerné certaines données internes de l’entreprise.

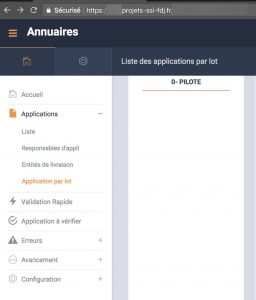

Un domaine de la société (projets-ssi-fdj.fr) s’ouvrait au regard des internautes. A la base, projets-ssi-fdj.fr demandait une authentification (login et mot de passe). Sauf qu’un sous domaine accolé à cette url permettait d’accéder aux données sans plus aucun sésame. Finis le login et le mot de passe. Bilan, [lesousdomaine].projets-ssi-fdj.fr offrait la possibilité de regarder du côté des 704 applications informatique de la FDJ, mais pas seulement !

Sensibiliser le personnel à la cybersécurité !

Sensibiliser le personnel à la cybersécurité !

Ensuite, un serveur destiné à sensibiliser le « personnel » de la FDJ à la sécurité informatique était aussi accessible via une autre adresse, sensibilisation-ssi-fdj.fr. Ici aussi, un sous domaine ouvrait les portes à des informations qui n’auraient jamais dû être visibles.

C’est un internaute anonyme, pr0m3t, qui a alerté ZATAZ. « Ce site contient des challenges de sécurité (comme root-me.org, NDR) ce qui peut compromettre la sécurité du serveur sur lequel cet espace tourne. » Vous comprenez mieux pourquoi ce genre d’idée doit impérativement se dérouler dans une machine virtuelle.

Plus gênant encore, des informations concernant les employés étaient accessibles. Fuitaient donc les noms, prénoms, le poste, l’identifiant du manager, les adresses mails professionnelles, les tokens d’authentification à leurs services, les dates de début de contrat, les dates de fin de contrat, les types de contrat (CDI, CDD, Prestataire), les numéros de téléphone professionnel, les matricules.

Problème technique versus annuaire ultrasensible

Imaginez cette liste dans les mains d’escrocs, de roi du FoVi (Fraude au Président) et autres malveillants. « Je suppose que ce site était en cours de développement » souligne pr0m3t. Très étonnant, j’ai pu constater un shell, nommé Cool.php. Une backdoor accessible via cette url. J’ose espérer qu’il s’agissait d’un test interne. J’ai posé la question à la Française des Jeux. Une réponse ne devrait pas tarder. Un espace qui contenait aussi le nom des projets, leur description ainsi qu’un document XLSX (doc) recensant des caractéristiques techniques sur la nature des projets tels que : version de serveur, type de connexion. etc. Bref, une mine d’informations pour quelqu’un ayant de mauvaises intentions.

Autre problème technique : le bug du week-end

Autre problème technique : le bug du week-end

Comme je vous l’indiquais, le bug de ce week-end du 13 avril affichait à chaque connexion à son propre compte FDJ quelques informations d’autres joueurs. Vous pensiez tomber sur votre accès, vous vous retrouviez avec le nom, le mail, le téléphone d’un autre utilisateur.

Les premiers appels au service client de la FDJ arrivent en début de soirée du vendredi 13 avril. Ils redoublent le samedi. La décision est prise samedi matin de couper les services. Des développeurs d’astreintes se mobilisent non stop de samedi midi à dimanche soir. Le « problème d’affichage » disparait dimanche matin. Peu de gens impactés. L’univers web/app de la FDJ ne toucherait que 10% des joueurs.

L’application qui gère les données des compte joueurs face à un bug dans un cas limite (très forte volumétrie) : certaines « variables de thread » (ThreadLocal Java) ne se vident pas correctement entre les requêtes des utilisateurs, ce qui a malheureusement entraîné le comportement décrit dans mon premier article.

Enfin, un utilisateur pouvait donc voir les données restées dans le thread suite à la requête précédente sur ce même thread. Bref, pas de « hack » à grande échelle comme on a pu le lire ici et là. Chapeau bas aux équipes techniques de la FDJ qui ont du passer un week-end à courir après le bug.

Pour conclure, aucun doute que leurs applications sont testées à très forte volumétrie dans des environnements choisis. Mais comme pour les autres vécus par ZATAZ, la cohérence des données affichées doit être aussi contrôlée lors de ces tests.

Mise à jour

A la suite de l’alerte de ZATAZ, j’ai posé plusieurs questions à la FDJ au sujet de ce problème technique. Voici les réponses de la Française des jeux.

1 – L’espace ring.projets-ssi-fdj.fr n’était pas protégé sur la web et a laissé des données sensibles lisibles. Cette fuite est-elle l’une des raisons de la fermeture des espaces FDJ et de son problème technique?

Cet espace est hébergé chez un prestataire et n’a aucun lien avec le système informatique de prises de jeu FDJ. Ce sujet n’a par ailleurs rien à voir avec l’incident auquel nous avons été confronté durant le week end ayant impacté les prises de jeu. En revanche, dans le cadre des analyses menées par FDJ depuis le début de l’incident du weekend et conformément à ses pratiques internes, FDJ a effectivement détecté une faiblesse sur les espaces que vous mentionnez et les a alors immédiatement fermé.

Fuite de données

2 – Pourquoi des données telles que : le nom, le prénom, le poste, l’identifiant du manager, l’adresse mail professionnelle, le token d’authentification à leurs services (je suppose), la date de début de contrat, la date de fin de contrat, le type de contrat (CDI, CDD, Prestataire), le numéro de téléphone professionnelle étaient-ils accessibles ? Données accessibles sans contrôle, ni restriction ici :

https://ring.projets-ssi-fdj.fr/admin/applications/responsible

ll s’agit d’un « mini site » extérieur au SI FDJ qui est en cours de développement. Destiné à faciliter les échanges entre collaborateurs dans le cadre d’un groupe de travail. Les informations présentes sur ce mini-site externe sont des informations professionnelles d’entreprise de type « formation interne » et « annuaire professionnel », aucune information relative à la vie privée des collaborateurs n’apparait. Enfin concernant Les tokens d’authentification que vous évoquez, ils ne permettent aucun accès au Système d’Information FDJ.

Faille sur le site de sensibilisation à … la cybersécurité !

3 – L’espace https://lab.sensibilisation-ssi-fdj.fr/ est-il un lieu qui a permis d’éduquer à la cybersécurité les personnels de la FDJ ?

Effectivement, ce site a bien vocation à former et sensibiliser le personnel FDJ. Il a pour projet également d’organiser des challenges de cybersécurité.

4 – Cette adresse donne accès à un porte cachée pirate : https://lab.sensibilisation-ssi-fdj.fr/dvwa/hackable/uploads/cool.php ; Un outil interne ou infiltration ?

La porte cachée à laquelle vous faites référence fait partie d’un dispositif envisagé pour l’organisation de challenges de cybersécurité. Il ne s’agit par conséquent pas d’une infiltration.