Wannacry : L’histoire d’une cyberattaque spectaculaire

Ces dernières années, les pirates informatiques sont entrés dans l’inconscient collectif comme une menace bien réelle. Devant la multiplication des cyberattaques, de tentative de phishing ou de vol de données, nous avons tous intégré le hacking comme une nuisance à laquelle les particuliers et les entreprises doivent faire face dans leur vie quotidienne. Il existe pourtant de nombreux cas où ces compétences servent le bien commun. Connaissez-vous l’histoire de WannaCry ou comment un ex-hacker a arrêté l’une des plus grandes cyberattaques de l’histoire ?

L’attaque Wannacry

Avant de parler hacking éthique et test d’intrusion, nous devons retourner quelques années en arrière au moment de l’une des plus grandes et spectaculaires attaques informatiques de l’histoire.

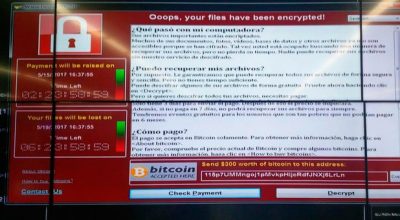

En 2017, un ransomware connu sous le nom de WannaCry a fait trembler le monde. De nombreuses entreprises majeures dans pas moins de 150 pays ont été affectées par un logiciel qui bloquait leurs données avant de leur demander une rançon (d’où le nom de ransomware) en Bitcoin. Des organisations comme Saint-Gobain (dont les pertes sont estimées à 250 millions d’euros selon l’entreprise elle-même), FedEx ou Telefónica ont été affectées. Le virus a causé de graves perturbations, et donc des pertes et des coûts très importants.

Plus grave encore, le National Health Service (NHS) du Royaume-Uni a été l’une des organisations les plus touchées. Pas moins de 200 000 ordinateurs ont été contaminés, entraînant l’annulation de plus de 20 000 rendez-vous médicaux. La fermeture temporaire de certains services d’urgence et les retards dans les traitements médicaux ont causé une vague de panique dans les services hospitaliers anglais. Les patients ont dû être transférés vers d’autres hôpitaux, et la continuité des soins a été gravement affectée.

WannaCry exploitait une faille de sécurité du nom de EternalBlue dans le protocole Server Message Block (SMB). C’est un protocole de partage de fichier et d’impression en réseau popularisé par Microsoft, il est particulièrement utilisé dans les environnements Windows.

Par conséquent, il est présent dans l’immense majorité des ordinateurs vendus et utilisés par les entreprises et particuliers.

WannaCry se transmettait d’une machine à une autre en scannant le réseau local. Une fois qu’un nouvel ordinateur vulnérable est détecté, il passait par le SMB pour l’infecter.

Le plus tragique est qu’un mois avant l’attaque, Microsoft avait sorti un correctif pour cette faille après la publication d’un rapport par un groupe de hackers éthiques du nom de The Shadow Brokers. Malheureusement, la plupart des systèmes n’avaient pas été mis à jour et WannaCry a pu se propager automatiquement d’un ordinateur à un autre au sein d’un réseau sans interagir. L’infection fut rapide et massive.

Un hacker à la rescousse

La diffusion du virus fut stoppée net grâce au chercheur en cybersécurité Marcus Hutchins, également connu sous le pseudonyme de MalwareTech. Marcus Hutchins est un hacker éthique, spécialiste du pentesting. À l’époque de WannaCry, Hutchins travaillait comme chercheur en sécurité chez Kryptos Logic, une entreprise spécialisée en sécurité informatique.

En analysant le code du malware (écrit en C++) pour en étudier le fonctionnement, Hutchins tombe sur une URL inconnue, ne correspondant à aucun domaine existant. Il décide alors tout simplement de l’enregistrer. Hutchins savait que des URLs étaient souvent utilisées dans les ransomwares. Ils permettent généralement aux virus d’être pilotés via un serveur de command & control.

Cette opération a déclenché un mécanisme de sécurité intégrée dans le malware. Ce killswitch avait été conçu par les auteurs du virus pour arrêter la diffusion du logiciel en cas de besoin. WannaCry était conçu pour vérifier l’existence d’un nom de domaine spécifique avant de poursuivre l’infection d’un autre ordinateur. Lorsque l’URL a été enregistrée, WannaCry a cessé d’infecter de nouveaux ordinateurs.

Si Marcus Hutchins a su percer à jour le fonctionnement du malware, ce n’est pas simplement dû à de la chance ou à de la curiosité. Il avait lui-même participé à la création de virus informatiques. Quelques mois plus tard, il plaidera coupable pour des chefs d’accusation liés à la création de Kronos, un cheval de Troie bancaire utilisé entre 2014 et 2015. Il avait donc une excellente connaissance des virus informatiques et des méthodes utilisées par les hackers puisqu’il les avait lui-même expérimentées en conditions réelles.

Hacking éthique et pentesting ou comment se protéger des cyberattaques ?

Le cas de Marcus Hutchins est un excellent exemple de l’application de compétences de hacking dans la cybersécurité. Les pirates informatiques mettant leurs connaissances au service des organisations et des États sont appelés Hacker éthique ou Pentester.

Les pratiques liées au hacking éthique couvrent une variété de mesures permettant aux organisations de se protéger des attaques informatiques. Un pentester travaillant au sein d’une entreprise fera régulièrement des tests d’intrusion pour vérifier si toutes les mesures de sécurité sont prises.

Une fois les failles trouvées, les pentesteurs mettent en place différentes actions au sein de l’organisation :

- Ils accompagnent les différentes équipes dans la résolution de ces vulnérabilités.

- Ils sensibilisent les différents collaborateurs aux bonnes pratiques de cybersécurité.

- Ils développent des politiques de sécurité claires pour l’organisation et les Cela passe par des politiques d’accès aux données ou de création de mots de passe sécurisés.

En étant plus pratiques que théoriques, ces méthodes permettent aux organisations de se sensibiliser aux problématiques liées à la cybersécurité. Dans le cas de l’attaque WannaCry, la majorité des dégâts auraient pu être évités simplement en mettant Windows à jour.

Le hacking éthique est un métier en pleine explosion. Devant la multiplication des cyberattaques, la demande du marché pour des professionnels de la sécurité informatique ne fait qu’augmenter. Les analystes de Cybersecurity Ventures estiment que d’ici à 2025, le coût mondial de la cybercriminalité sera de 10 500 milliards de dollars. Selon la CESIN, le nombre de cyberattaques a augmenté de 400 % en France depuis la crise sanitaire.

Devenir Hacker éthique n’est pas à la portée de tous et il existe de nombreux moyens d’acquérir de l’expérience dans ce domaine. La meilleure façon de se former reste le passage d’une certification reconnue par les professionnels du secteur.

La certification OSCP : devenir hacker éthique

La certification Offensive Security Certified Professional est une certification de renom dans le monde du pentesting, reconnue pour son approche résolument pratique.

Contrairement à beaucoup d’autres certifications basées sur des connaissances théoriques, les candidats sont ici formés à réaliser des tests en condition réelle. Ce sont des compétences directement applicables pour la détection et la prévention de cyberattaques.

La certification OSCP est respectée par tous les professionnels du secteur et tous les acteurs majeurs de la cybersécurité. Avoir des collaborateurs certifiés OSCP au sein d’une équipe ou d’une organisation permet non seulement d’améliorer la sécurité de son entreprise, mais également de rassurer ses clients et ses partenaires dans sa capacité à protéger ses données les plus sensibles.

Pour se former de façon optimale au passage de la certification, il faut une préparation

accompagnée par des professionnels. L’examen aspire à évaluer les compétences des

candidats en les soumettant à des tests pratiques. Le candidat reçoit un accès à des machines virtuelles et doit infiltrer leur réseau afin d’obtenir un accès administrateur. Toutes les méthodes utilisées doivent être documentées et l’audit est aussi important que le résultat.

Notre partenaire Ambient IT propose une formation de préparation à OSCP de 28 heures en français. Vous trouverez dans ce cours :

- 28 heures de coaching espacées sur 8 semaines pour pouvoir assimiler tous les concepts

- Un coaching réalisé par un enseignant certifié OSCP et OffSec

- 1 passage à l’examen

- Le contenu officiel d’OffSec :

- Plusieurs heures de formations vidéo

- Un livre de formation au format PDF

- Un accès au forum des apprenants

- Un accès au lab pendant 90 jours pour progresser à son rythme

En tant qu’entreprise souhaitant former vos salariés, vous pouvez inscrire vos collaborateurs via ce lien.

Sachez que cette formation est disponible sur moncompteformation. Nous proposons une réduction de 400€ pour toute inscription via cette URL pour une session en 2023. Il suffira de mentionner « Zataz » lorsque nous vous appellerons. Offre soumise à condition d’achat et non cumulable avec d’autres promotions ou réductions en cours.

Cette formation propose, non seulement, un accès aux labs pour s’entraîner au pentesting, mais aussi un accompagnement pour acquérir tous les réflexes nécessaires au passage de l’examen. L’apprentissage du pentesting est un long processus et un encadrement rigoureux augmentera vos chances de réussite.