1,2 milliard de mots de passe piratés ? C’est hier qu’il fallait avoir peur

Vous n’avez certainement pas du passer à côté de « l’information ». Des pirates informatiques Russes auraient réussi « le casse du siècle » en récoltant 1,2 milliard de comptes utilisateurs (logins et mots de passe associés) ; et plus de 500 millions d’adresses mails, provenant de 420.000 sites Internet d’entreprises. L’exploit est ailleurs !

Quelques réflexions sur ces jolies chiffres qui font ‘peur’. Un site Internet, pour vous proposer la création d’un mot de passe, a besoin d’une adresse électronique. Comment les pirates russes, qui peuvent être aussi chinois, Dunkerquois ou américains? ont-ils pu oublier 700 millions de mails ? (1.2 milliards – 500 millions). Ensuite, 1,2 milliard de comptes tirés de 420.000 sites web, cela donne une moyenne de 2.857 inscrits par site web infiltrés. Nous sommes plus proche du blog que de la cyber boutique de taille XXL.

Bref, des bases de données volées, comportant des centaines, des milliers, des dizaines de milliers d’informations, zataz en voit passer des centaines par mois. Les sites de black market pullulent de ce genre de données. Des informations commercialisées dans la grande majorité des cas [lire notre dernière enquête sur les BDD subtilisées, ndrl). Il faut cependant rappeler que la sécurité des sites web ne sera jamais effective à 100%. Failles et erreurs humaines existent et existeront demain, après demain. Dans le cas annoncé par cette société américaine spécialisée dans l’audit de sites web, la faute ne repose pas uniquement sur les sites Internet et les pirates. Les utilisateurs sont aussi responsables de ce qu’ils diffusent. De nos jours, il n’est pas nécessaire d’avoir un groupe sophistiqué et étendu de pirates informatiques expérimentés pour perpétrer des attaques. Aujourd’hui une simple recherche Internet permet à quiconque de rapidement trouver toutes les informations nécessaires pour pirater les systèmes informatiques vulnérables. « Les pirates informatiques ont même cartographié toutes les vulnérabilités de la toile, et le tout est disponible en ligne, souligne Geoff Webb, Senior Director, Solution Strategy chez NetIQ. De plus, avec l’avènement du cloud, les pirates ont une porte d’entrée supplémentaire pour accéder aux données des entreprises. » Selon G Data SecurityLabs, les données annoncées dans le TIMES auraient pu rapporter environ 12 millions d’euros aux pirates.

Piratage de BDD, c’est un peu comme la neige en montagne

Des accès ou des manipulations malveillantes comme a pu le constater zataz.com, ces dernières heures, sur les sites Internet de Science Po Grenoble, l’Université d’Evry ou encore l’office de tourisme de la ville de Saverne, cela se compte par centaines et par jour. Les pirates, dans nos cas français, ont préféré (quoique, rien n’empêche de penser qu’ils ont pu mettre la main sur des données privées, NDLR) cacher de fausses pages d’identification à l’Apple Store (pour ensuite espérer accéder aux données clients, NDLR) ou encore lancer la commercialisation de logiciels contrefaits. Sans parler des boulettes techniques ou humaines comme celles révélées par Mozilla et sa fuite de données privées de 76.000 utilisateurs du Mozilla Developer Network (MDN). « À partir du 23 juin, un processus de nettoyage des données sur la base de données du site Mozilla Developer Network a échoué, entraînant la divulgation accidentelle sur un serveur accessible au public des adresses e-mail d’environ 76 000 utilisateurs du MDN et des mots de passe cryptés de 4 000 d’entre eux.». Bref, nous ne sommes plus à quelques milliards de données prêts. En 2013, ZATAZ vous indiquait avoir aidé à la correction de plusieurs centaines de fuites de données visant des sites Français, via notre protocole d’alerte zataz, pour un total calculé de 1.3 milliards de données (nom, adresse postale, factures, …) n’appartenant qu’à des Français.

Enfin, il faut s’intéresser au comportement des utilisateurs finaux, qui ne facilitent pas la tâche des entreprises en matière de sécurité des mots de passe. En effet, de nombreuses études l’ont révélé récemment, par souci de facilité, les mots de passe utilisés sont souvent très (trop) simples. Les utilisateurs utilisent les mêmes mots de passe pour accéder à leurs comptes bancaires, messagerie électronique qu’elle soit personnelle ou professionnelle, et compte Facebook, par exemple. Ce comportement est une aubaine pour les cybercriminels. En laissant aux utilisateurs finaux le choix de leurs mots de passe, nous confions tout simplement une étape cruciale dans le processus de sécurisation des données à ceux qui sont les moins qualifiés et surtout les moins préoccupés par la sécurité informatique. Vous comme moi, nous n’avons pas envie d’avoir à nous souvenir de mots de passe compliqués et différents pour chaque compte que nous devons utiliser au quotidien. C’est donc bien notre propre comportement en tant qu’utilisateur qui constitue le plus gros risque. Bref, pensez à votre sécurité via des mots de passe forts et la double identification.

L’inquiétude grandit au sein de la communauté de la sécurité informatique, certains estimant que la bataille sur la protection des informations personnelles est de plus en plus une bataille perdue d’avance. En décembre, 40 millions de numéros de carte de crédit et 70 millions d’adresses, les numéros de téléphone et autres éléments d’informations personnelles ont été volées dans l’attaque contre Target par des pirates en Europe de l’Est. Et en octobre, les procureurs fédéraux ont déclaré qu’un groupe de voleurs d’identités au Vietnam a réussi à obtenir jusqu’à 200 millions de dossiers personnels, y compris les numéros de sécurité sociale, données de cartes de crédit et les informations des comptes bancaires de la Cour Ventures, une société qui appartient maintenant à la firme de courtage de données Experian.

Dans sa 8e édition Global Advanced Threat Landscape, dédiée à l’analyse des cyberattaques dans le monde et conduite auprès de décideurs et responsables de la sécurité informatique en Amérique du Nord, en Europe et en Asie-Pacifique, la société CyberArk indique que l’accès par des tiers aux comptes à privilèges apparaît de plus en plus comme une menace critique pour les organisations : parmi les 60% d’entreprises donnant accès à distance à leurs réseaux internes à des tiers, 58% pensent que les utilisateurs ne prennent pas les mesures de sécurité nécessaires lorsqu’ils se connectent à leurs accès à hauts-pouvoirs. A l’issue de cette étude, 31% des entreprises interrogées déclarent avoir déjà des solutions de sécurité en place en leur sein, 23% confient être en train de déployer ou le prévoient au cours des 12 prochains mois tandis que 33% d’entre elles ne l’envisagent pas pour le moment. Alors imaginez chez les particuliers, le chiffre rase les pâquerettes de ce mois d’août. Pour les entreprises, l’image de marque est loin d’être négligeable en cas d’attaque. Une étude de SafeNet indique que 65 % des consommateurs adultes se déclarent peu enclins à poursuivre leurs relations commerciales avec des entreprises ayant subi une faille touchant aux données financières.

Dashlane, spécialiste des gestionnaires de mots de passe et des portefeuilles numériques, rappelle quelques règles de base pour assurer une bonne sécurité de vos données personnelles sur Internet : Il est vital d’utiliser un mot de passe diffèrent sur chaque site web. Cela limite les risques, même en cas d’une attaque – les dommages ne pourront s’étendre. Si vous réutilisez le même mot de passe sur plusieurs sites web, vous êtes clairement exposé et vous devriez modifier cela au plus vite. Utilisez des mots de passe complexe. Un mot de passe trop simple est trop facilement trouvable par un pirate. Un mot de passe complexe doit contenir des lettres en minuscules et en majuscules, ainsi que des chiffres, et si possible des caractères spéciaux. Changer vos mots de passe régulièrement. Lorsqu’un site vous propose d’utiliser l’authentification à deux facteurs (votre mot de passe + un code envoyé par SMS ou via une application) comme le montre Data Sécurité Breach. Bref, les attaques des pirates ne s’arrêteront pas demain, mais freiner leurs ardeurs est loin d’être impossible. Imaginez, certains pensent même à utiliser les ultra sons pour protéger nos informations et transactions !

1,2 milliard de mots de passe, rien d’exceptionnel, malheureusement…

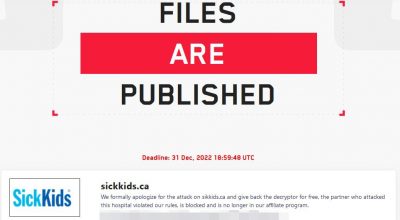

…sauf dans la finalité de cette histoire. L’entreprise américaine qui a lancé cette information reprise par toute la presse généraliste propose pour 120$ par an de notifier les entreprises en cas ou ces dernières seraient impactées par la soit disant fuite russe ! Un joli coup de bluff !

Pendant ce temps…

Une autre attaque d’envergure, dont le nombre total de victimes recensées à travers le monde dépasse 2800, dont 101 entreprises a été identifié par le gouvernement américain et l’éditeur de solution de sécurité informatique Kaspersky. L’ampleur de cette liste semble indiquer un intérêt de Crouching Yeti, le petit nom de cette attaque, pour des cibles stratégiques mais aussi pour de nombreuses autres institutions moins en vue. Il pourrait s’agir de victimes collatérales mais l’on pourrait tout aussi bien considérer Crouching Yeti à la fois comme une campagne très ciblée dans des domaines spécifiques et comme une campagne de surveillance ratissant plus large dans différents secteurs. Les entreprises attaquées se situent essentiellement aux États-Unis, en Espagne, au Japon ainsi qu’en Allemagne, France, Italie, Turquie, Irlande, Pologne et Chine. Compte tenu de la nature des victimes identifiées, le principal risque pour elles est la fuite d’informations très sensibles telles que des secrets de fabrication et du savoir-faire. Des outils malveillants avec de multiples modules supplémentaires ont été détectés. Crouching Yeti n’est pas vraiment une campagne sophistiquée. Par exemple, les auteurs des attaques n’ont pas exploité de failles « zero day » mais uniquement des vulnérabilités largement documentées sur Internet. Cela n’empêche toutefois pas cette campagne d’être active depuis plusieurs années. Cinq types d’outils malveillants employés par les auteurs des attaques pour dérober des informations clés sur les systèmes infectés ont été identifés : Havex (cheval de Troie) ; Sysmain (cheval de Troie) ; The ClientX (backdoor) ; Karagany (backdoor et stealers apparentés) ou encore des outils indirects de type « lateral movement » et « second stage ».

L’outil le plus largement utilisé est le cheval de Troie Havex. Au total, les chercheurs de Kaspersky Lab ont découvert pas moins de 27 versions distinctes de ce programme malveillant ainsi que plusieurs modules annexes, notamment destinés à la collecte de données auprès de systèmes de contrôle de processus industriels. En ce qui concerne les serveurs C&C, Havex et les autres outils malveillants de Crouching Yeti se connectent à un vaste réseau de sites Web piratés. Ces derniers hébergent les adresses des victimes et diffusent vers les systèmes infectés des commandes ainsi que des modules de malware complémentaires. Ces modules téléchargeables servent en particulier à dérober des mots de passe et des contacts Outlook, à effectuer des captures d’écran mais aussi à rechercher et subtiliser certains types de fichiers : documents texte, tableurs, bases de données, PDF, disques virtuels, listes protégées de mots de passe, clés de sécurité PGP, etc.

Espionnage industriel

Jusqu’à présent, le cheval de Troie Havex est connu pour deux modules très spécifiques destinés à transmettre aux auteurs de l’attaque des données concernant des environnements informatiques industriels particuliers. Le premier d’entre eux est le module scanner OPC, conçu pour siphonner des informations extrêmement détaillées sur les serveurs OPC fonctionnant en réseau local. Ces serveurs sont généralement utilisés en présence de multiples automates industriels. Le scanner OPC s’accompagne d’un outil de scrutation du réseau. Ce second module surveille le réseau local à la recherche de tous les ordinateurs qui écoutent les ports liés aux logiciels OPC/SCADA et tente de se connecter à ces hôtes afin d’identifier un potentiel système OPC/SCADA et d’en transmettre toutes les données aux serveurs C&C.

Origine mystérieuse

Plusieurs méta-caractéristiques qui pourraient laisser deviner la nationalité des cybercriminels se cachant derrière cette campagne ont été observés. En particulier, après analyse de l’horodatage de 154 fichiers, ils en ont conclu que la plupart des échantillons avaient été compilés entre 6 h et 16 h (UTC), ce qui pourrait correspondre à toute l’Europe de l’Ouest ou de l’Est. Les experts ont également analysé la langue utilisée dans les messages à l’intérieur du code malveillant : il s’agit de l’anglais (mais écrit par des individus dont ce n’est pas la langue maternelle). À la différence de plusieurs autres chercheurs ayant précédemment étudié cette campagne, les spécialistes n’ont pas pu conclure formellement si elle était, ou non, d’origine russe. Près de 200 fichiers binaires malveillants et leur contenu opérationnel ne présentent absolument aucun message en caractères cyrilliques (ou leur translittération en alphabet latin), à l’opposé des constatations documentées après l’analyse des campagnes Red October, Miniduke, Cosmicduke, Snake ou TeamSpy. Enfin, certains indices linguistiques dénotent la présence de locuteurs français et suédois. Nicolas Brulez, chercheur principal en sécurité chez Kaspersky Lab, commente : « Energetic Bear était le premier nom donné à cette campagne par Crowd Strike suivant sa propre nomenclature, le mot Bear (« ours ») faisant référence à une supposée origine russe. Pour l’heure, aucune preuve solide ne permet de privilégier l’une ou l’autre. » L’ours a été transformé en Yéti, évoquant l’origine mystérieuse des attaques.

Pingback: L’impact des failles de données sur la fidélité des clients | Data Security Breach

Pingback: ZATAZ Magazine » Piratage d’un espace du Departement de la Justice US

Pingback: ZATAZ Magazine » Le Wall Street journal et Rue89 attaqués

Quand on voit le nombre de site Web encore vulnérable au faille par exemple SQL il ne faut pas s’étonne à la lecture d’article pareille quant on c’est qu’un simple script permet d’automatiser l’exploitation de la faille et de récupéré les identifiants d’administrateur. Il faut rapidement mettre en place des stands de sensibilisation dans les écoles et les entreprises afin que les gens prennent conscience de la beauté mais aussi de la dangerosité d’internet.