Boutiques en ligne : meilleures amies des pirates ?

Nous connaissions le piratage de données bancaires via le skimming, piège installé sur un distributeur de billets. Nous connaissions aussi l’interception des données bancaires via le lecteur de CB que l’on peut nous tendre dans les boutiques, restaurants, etc. Nous passerons les malveillants qui copient les informations bancaires via des SAV et autres plateformes téléphoniques. Aujourd’hui, nous allons nous pencher sur les cybers boutiques.

Avant de débuter cet article, un petit avertissement. Ce que vous allez lire n’a pas pour mission de vous transformer en paranoïaque du web. En intégriste du numérique qui ne voit qu’en l’Internet un lieu de danger, de perdition qu’il faut contrôler, censurer, bannir. Cet article a pour but de vous faire comprendre comment les pirates informatiques agissent pour espérer maitre la main sur vos données bancaires. Notre adage est : s’informer, c’est déjà se sécuriser. Espérons que cela sera aussi le cas après la lecture de ce qui va suivre.

Le bon, la brute et le truand

Pour les pirates informatiques, tomber sur une base de données comportant des informations bancaires est une sorte de Saint Graal. La mine d’or tant attendue. Nous vous expliquerons plus bas dans cet article comment ils agissent et se servent des données collectées. Dans un premier temps, le pirate informatique doit cibler les sites Internet qui lui semblent prometteur. Ici, pas besoin d’être un génie de l’informatique. Soit il regarde les publicités diffusées et s’attaque aux sites tendances ; soit il lance des recherches via Google. Pour cela, les pirates utilisent des outils qui automatiseront ses recherches via des Dork Google. Cet anglicisme peut se traduire par « recherche web à base de commandes particulière« . Bref, si vous tapez dans Google le dork « inurl:index.php?id=« , Google vous sortira les sites ayant dans leur adresse Internet les attributs techniques index.php?id=. Un détail qui peut paraitre obscure pour les non aguerris du web mais qui, une fois analysé, va vous paraitre clair comme de l’eau de roche.

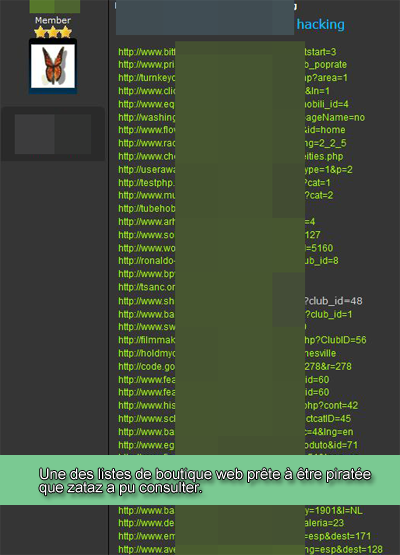

Via ce genre de recherche, le pirate peut cibler les sites, donc les boutiques, pouvant souffrir d’une faille publique ou d’un 0Day (faille non publique). La finesse de la recherche est de permettre au voleur, et à ses outils, de mettre rapidement la main sur le « cyber-shop » vulnérable. Bref, quand nous lisons que des pirates « présumés » russes ont mis la main sur des millions de mots de passe, cela nous prête à sourire tant ces d’attaque sont nombreuses, très nombreuses sur le web, chaque jour.

Couteaux Suisses du pirate

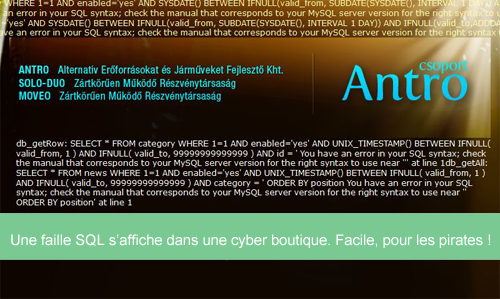

Après sa recherche de sites faillibles, le pirate va tenter d’extraire les contenus des serveurs visés. Dans la grande majorité des cas, et j’en parlais déjà dans le journal Capital (Août 2010), la faille la plus usitée est l’injection SQL. Une jolie cochonnerie que ce « bug ». Il est d’ailleurs classé par l’OWASP, une communauté internationale travaillant sur la sécurité des applications Web, en seconde position des failles les plus courantes sur le réseau des réseaux.

Une fois les sites et la/les faille(s) en main, le malveillant n’a plus qu’à extraire les données. Ici aussi, pas besoin d’être un génie de l’informatique. Des logiciels automatisent les ponctions. Un exemple souvent rencontré : le pirate (il vit dans un pays Y) héberge ses outils (analyses dork, ponctions, …) sur des serveurs chiffrés basés dans un pays X ; Le serveur travaille pour le pirate qui se fait envoyer les informations sur une machine basée dans un pays Z. Durant toute la journée, les « bots » (les robots), les zombies (ordinateurs, smartphones, tablettes piégés et utilisés sans que les propriétaires ne s’en aperçoivent, ndlr) travaillent pour le pirate. A noter que le pirate peut se passer de la partie recherche en achetant tout simplement sur des sites « Underground », spécialisés dans la vente de données piratées, des « boutiques » prêtes à être pillées.

Lors de notre enquête, en juillet 2014, nous avons pu regrouper pas moins de 34.000 cyberboutiques en danger. A noter que les outils exploités par les pirates sont visibles par les sociétés qui mettent les moyens de se protéger et protéger leurs clients. Un exemple, celui vécu fin juillet par la société MailJet. Un vilain, très certainement avec un outil automatisant une attaque, a lancé une tentative de vol de données durant 57 secondes, le 30 juillet 2014. « Nous pensons qu’un très faible pourcentage des informations contenues dans notre base de données a pu être exposé à cette attaque informatique. » indique Alexis Renard, Président directeur Général de Mailjet. Les données financières et de paiement sont cryptées et dans une table inaccessible n’ont pas été altérées. » Les données volées, durant ces quelques secondes, peuvent être minimes comme importantes, tout dépend des « serveurs » de réception des données ponctionnées.

Que font-ils des données piratées ?

Une fois que le pirate a trouvé les sites Internet, qu’il a utilisé toutes les failles possibles et qu’il a pu mettre la main sur les précieuses données, plusieurs choix s’ouvrent à lui pour récupérer rapidement l’argent qui dort dorénavant dans ses disques durs. Comme nous vous l’expliquions plus haut, le voleur peut proposer à la commercialisation les sites de vente en ligne qu’il sait faillible et exploitable. Certains pirates possèdent d’énormes portefeuilles de plusieurs milliers de sites à pirater. Des sites qu’ils iront ponctionner quand ils en auront besoin, par petites bribes. Malin, malheureusement, certains exploitent quelques comptes, jamais plus de 3 à la fois, sur des périodes pouvant dépasser une année. Il est plus discret de taper dans 3 clients, via 1.000 sites, une fois par an, que 1.000 clients, dans le même site, en une minute !

L’autre possibilité, plus rare, est que le pirate utilise lui-même des données qu’il a volé. Les professionnels y réfléchissent à deux fois et préfèrent utiliser des mules, volontaires ou non, pour blanchir l’argent. Certains de ces escrocs n’hésitent pas à mettre en place de fausses entreprises sur le web, avec de faux contrats de travail à la clé. Mission, embaucher des demandeurs d’emploi pour blanchir l’argent volé [lire].

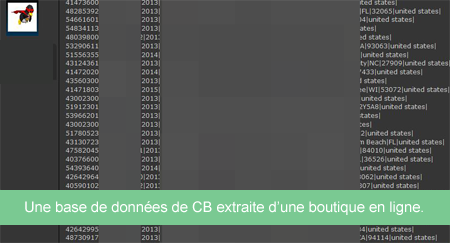

Autres possibilités pour les pirates, proposer les bases de données copiées. En juillet, nous avons pu en référencer 97.000, sans pour autant connaitre véritablement le nombre de victimes potentielles contenues dans les larcins. A noter, cependant, plusieurs cas de Bases De Données (BDD) annoncées par les pirates avec plusieurs centaines de milliers de clients et clientes. En moyenne, des BDD commercialisées entre 50 et 10.000 $.

Nous avons aussi rencontré des pirates informatiques, et pas que russes, proposant de blanchir les comptes piratés de manière étonnante, via la location de comptes sur des sites pornographiques, de casinos peu regardant, … L’idée étant de trouver l’acheteur prêt à payer entre 20% et 70% de la véritable somme demandées par les sites exploités pour blanchir les données bancaires volées. En gros, un site pornographique propose un compte premium à 25$ par mois, le pirate en achète une centaine (2500$) qu’il va ensuite revendre 1000$ de vrais et bons billets verts.

Je me protège comment ?

Comment se protéger face à ce genre d’attaque ? Difficile, soyons honnête, mais pas impossible. Déjà, sélectionnez très consciencieusement les sites que vous allez utiliser pour votre petites affaires. L’informatique étant ce qu’elle est, la sécurisation à 100% n’existera jamais, mais préférez un site qui indique ne garder aucunes informations bancaires et passant par un banque.

Pensez aussi à utiliser Paypal, quand cela est possible ou encore les cartes web proposées par les banques. Les « PayWeb card« . Une carte bancaire unique, pour un montant, un achat. Bilan, le commerçant est bien payé, la transaction contrôlée par votre banque. En cas de piratage du site, et de ses données, votre compte en banque ne risque rien. La PayWeb Card ne pouvant être utilisée qu’une seule fois.

Pour finir, même si cela prend un peu de temps, utilisez une adresse électronique unique pour chaque site web que vous fréquentez. Une adresse mail et un mot de passe qui ne se retrouveront pas sur d’autres espaces web. Ne soyez pas une « grosse feignasse ». Certes cela prend quelques minutes, mais vous fera gagner des heures, voir des jours précieux en cas d’intrusion dans le site que vous avez exploité. Pensez à zataz et à notre exemple qui va suivre : dans votre vie « physique », vous avez une clé pour la maison, une clé pour le bureau, une clé pour la boite aux lettres, une clé pour le bureau, une clé pour un tiroir « sensible » de la maison (pour les passeports, vos liquidités, ndlr). Bref, vous avez une clé différente pour chaque accès physique de votre vie. Alors, faites-le aussi pour l’informatique.

Pingback: ZATAZ Magazine » 1,2 milliard de mots de passe piratés ? C’est hier qu’il fallait avoir peur

Pingback: ZATAZ Magazine » Les Députés veulent protéger les lanceurs d’alertes… oui mais