Lockbit 3.0 se rachète une conduite ?

Étonnant revirement de situation pour le groupe de pirates informatiques LockBit 3.0. Le hacker malveillant diffuse gratuitement un outil afin de déchiffrer les ordinateurs pris en otage dans un hôpital pour enfants Canadien.

LockBit 3.0 ne contrôle pas ses affiliés ?

Je vais d’entrée de jeu être clair sur ce sujet, je trouve très étonnant le comportement du groupe de pirates informatiques LockBit 3.0. Ce hacker malveillant, très présent sur Internet depuis septembre 2019, est un professionnel des prises d’otages informatiques. Entreprises, mairies, hôpitaux, Etc.

Ce 31 décembre, il a décidé d’aider un hôpital de Toronto après une cyber attaque orchestrée par un affilié à son business de la malveillance.

Pour rappel, derrière ce pseudonyme se cache un logiciel de type ransomware qui se loue. L’affilié a ainsi une boite à outils, clé en main, le StealBit Stealer, pour rançonner les entreprises qu’il infiltre.

L’instigateur de LockBit, dont l’un des membres a été arrêté fin octobre 2022 au Canada, se charge de l’intendance, tout en prenant son pourcentage sur les paiements [je reviens sur ce sujet plus bas].

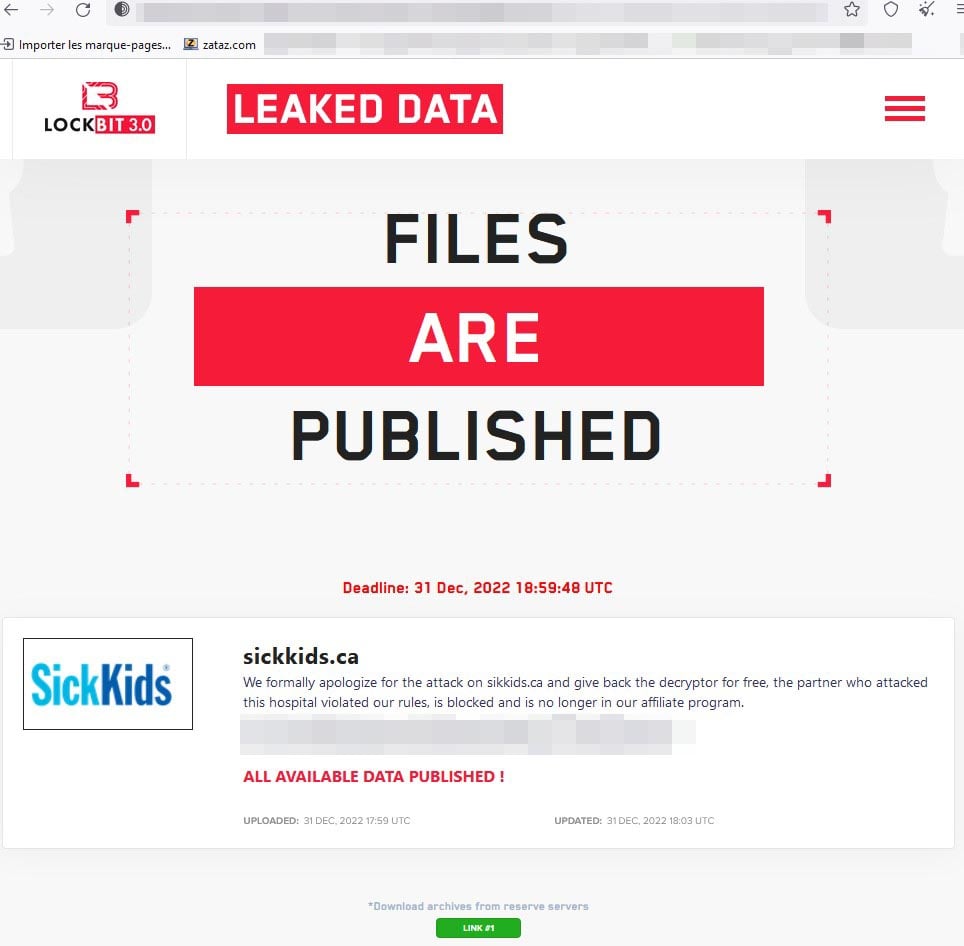

Le dirigeant de LockBit 3.0 a donc décidé de rendre ses biens à l’hôpital pour enfants sickkids.ca au motif que l’affilié n’a pas respecté la charte d’utilisation.

Charte à variation variable !

Cette charte explique qu’il est illégal de chiffrer des fichiers dans des infrastructures critiques, telles que les centrales nucléaires, les centrales thermiques, les centrales hydroélectriques et autres organisations similaires. « Il est permis de leur voler des données sans chiffrement. » indique cependant le groupe pirate.

L’industrie pétrolière et gazière, telle que les pipelines, les gazoducs, les stations de production de pétrole, les raffineries et autres organisations similaires, ne doivent pas être chiffrées. Il est autorisé de leur voler des données. L’affaire Colonial Pipeline aura fait réfléchir chez les pirates.

LockBit 3.0, qui veut tellement convaincre qu’il officie des Pays-Bas, rappelle qu’il ne faut pas attaquer les pays post-soviétiques tels que : Arménie, Biélorussie, Géorgie, Kazakhstan, Kirghizstan, Lettonie, Lituanie, Moldavie, Russie, Tadjikistan, Turkménistan, Ouzbékistan, Ukraine et Estonie. On remarquera que pour LockBit, Russie et Ukraine, sont dans le même panier ! « Cela s’explique par le fait que la plupart de nos développeurs et partenaires sont nés et ont grandi en Union soviétique, l’ancien plus grand pays du monde« .

Toujours dans le mode d’emploi de LockBit, mode d’emploi mis à jour il y a peu, le rançonneur rappel qu' »il est permis d’attaquer les organisations à but non lucratif. Si une organisation possède des ordinateurs, elle doit s’occuper de la sécurité du réseau de son entreprise. Il est permis d’attaquer n’importe quel établissement d’enseignement, à condition qu’il soit privé et qu’il dispose d’un revenu. Il est permis d’attaquer très prudemment et sélectivement les institutions liées à la médecine telles que les entreprises pharmaceutiques, les cliniques dentaires, les chirurgies plastiques, notamment celles qui changent de sexe, ainsi que toute autre organisation à condition qu’elle soit privée et dispose d’argent. » LockBit alerte sur la prudence à porter sur les établissements de santé Thaïlandais ! Il faut dire aussi que dans ce pays, les galeries marchandes sont truffées d’établissements spécialisés dans la chirurgie esthétique !

« Il est interdit de chiffrer les établissements où l’endommagement des fichiers pourrait entraîner la mort, comme les centres de cardiologie, les services de neurochirurgie, les maternités et autres, c’est-à-dire les établissements où peuvent être pratiquées des interventions chirurgicales sur des équipements de haute technologie utilisant des ordinateurs. » Voilà pourquoi cet affilié a été banni et SICK Kids aidé à retrouver ses machines. Autant dire que les autres victimes du monde de la santé, depuis juillet 2022, dont le Centre Hospitalier de Corbeil-Essonnes piraté au mois d’août 2022, apprécieront cette générosité soudaine à l’encontre de l’entreprise de Toronto !

Chiffrer, non ! Voler, oui !

Pourquoi un tel cadeau ? Vous vous en doutez, il y a un – hic ! -. LockBit 3.0 a proposé un logiciel de déchiffrement à SICK Kids, allant jusqu’à s’excuser auprès du personnel médical. « Nous nous excusons formellement pour l’attaque sur sikkids.ca et rendons l’outil de déchiffrement gratuit. Le partenaire qui a attaqué cet hôpital a violé nos règles. Il a été bloqué et ne fait plus partie de notre programme d’affiliation. » La belle affaire !

LockBit rappel dans certains espaces du darkweb qu’il ne faut pas chiffrer ce genre d’établissement de santé, mais qu’il n’est pas interdit de leur voler des informations. Bilan, les pirates ont mis la main sur les données de sikkids.ca. On ne sait pas lesquelles ! Elles ressortiront, malheureusement, un jour ou l’autre.

Ensuite, l’affilié banni ira proposer ses services, ailleurs, à la concurrence. Des groupes nombreux, comme Royal, Play, Hive, Endurance, Etc.

Ensuite, cela montre que le « dirigeant » de LockBit contrôle peu ou pas les cyber attaques lancées. Un contrôle tardif. Je vous expliquais, au mois de novembre 2022, comment le dirigeant de LockBit était dépassé par le nombre d’actions de ses affiliés.

Enfin, quelle étonnante coïncidence. Jouer au « gentil », au Canada, pays de l’enfant roi ; pays qui a vu l’arrestation d’un des membres de LockBit au mois d’octobre 2022.

Je pense surtout qu’il s’agit d’un nouveau moyen de communication du pirate. Se rappeler au bon souvenir des autres entreprises, celles prises en otage. Du marketing de la malveillance qui s’offre des pages dans la presse. « Regardez, on respecte nos règles, payez-nous !« .

Dernier détail : le « decryptor » (sous Linux) proposé à l’hôpital canadien fait hurler les antivirus qui y découvrent un code malveillant à l’intérieur !

Financement… participatif

Le groupe LockBit 3.0 a changé dernièrement son fusil d’épaule concernant l’argent réclamé et reversé aux affiliés. Le pourcentage perçu par le « boss » de LockBit 3.0 est de 20%. Un affilié a réclamé 1 million de dollars ? LockBit 3.0 en touchera 200.000 ! « Si vous pensez que c’est trop, s’amuse le voleur en chef, augmentez simplement le montant de la rançon de 20% et soyez heureux.«

Le montant de la rançon demandé est de plus de 500 000 $ ? Lockbit 3.0 semble avoir été escroqué par d’anciens affiliés. Il indique que deux adresses de paiements sont fournies aux entreprises piégées. La première adresse permet à l’affilié de toucher ses 80%. Le second wallet dirige les 20% restant dans les caisses de LockBit 3.0.

Chaque candidat à l’affiliation passe à la moulinette des enquêtes de la direction de ce groupe pirate : la réputation sur les forums, la composition de l’équipe, les preuves de travail avec d’autres programmes d’affiliation, le solde du portefeuille cryptomonnaie, le montant des paiements précédents, cooptations, Etc.

Une caution, en Bitcoin, est réclamée pour devenir un affilié. LockBit 3.0 réclame 1 Bitcoin. « Le dépôt élimine les débutants peu sûrs, les flics, les agents du FBI, les journalistes, les white haters, les pentesters du web, les concurrents et autres petits rongeurs nuisibles. » termine LockBit 3.0. L’argent est restitué à la première rançon perçue. De quoi motiver les troupes !!!

Pendant ce temps, la vente de données de santé bat son plein

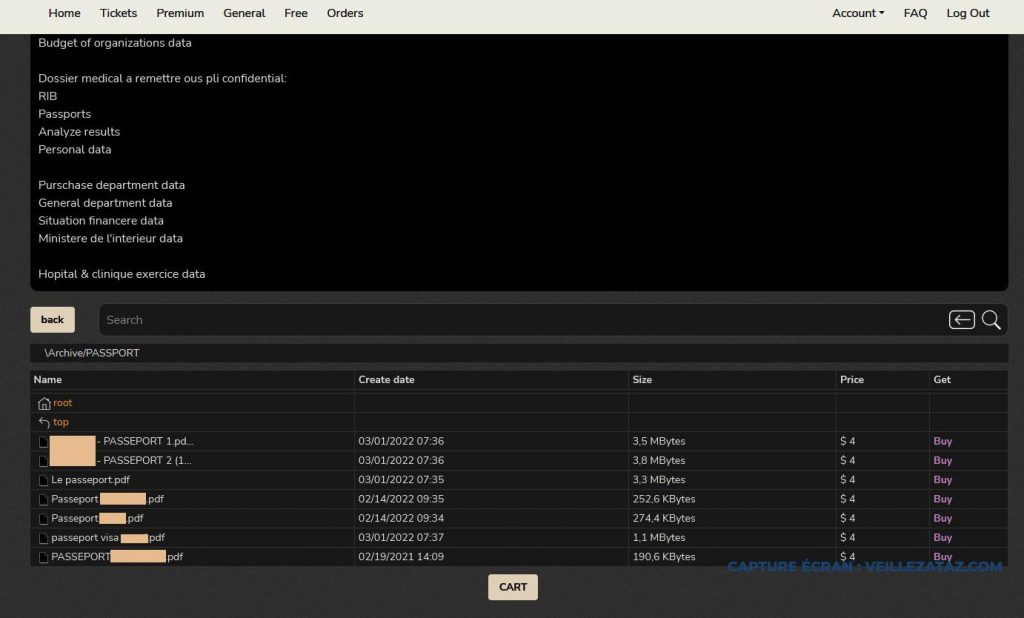

Parmi les dizaines d’exemples de piratage du monde de la santé que ZATAZ peut croiser, certains sont plus marquant que d’autres. Le cas de l’infiltration et l’exfiltration de données ayant visé la maternité des Bluets (VSociety) ou encore le Centre Hospitalier Cœur Grand Est (Lockbit), en avril 2022, est malheureusement très parlant.

Pour la maternité, toutes les informations exfiltrées ont été mises en ligne, dans le darkweb. Elles sont toujours accessibles, quatre mois aprés la cyber attaque.

Concernant, le Centre Hospitalier, à l’époque, les pirates de Spy Industrial avaient réclamé 1,3 million de dollars de rançon. Bien entendu, les hackers malveillants n’ont pas été payés. Depuis cette date, un portail du darkweb, que je ne citerai pas ici, commercialise, fichier par fichier, les documents exfiltrés par les pirates. 10 mois plus tard, il est encore possible à des blacknautes d’acquérir passeport, fichiers internes, etc. pour 4 dollars ! Le Service Veille ZATAZ a pu constater [voir ci-dessous], dans ce lapse de temps, la commercialisation d’au moins 30% des fichiers mis en vente !