Cyber-attaque au CH d’Armentières : les imprimantes réclament de l’argent

[Info ZATAZ] – Ce dimanche matin, 11 février, a été marqué par un événement inattendu au centre hospitalier d’Armentières, situé dans les Hauts-de-France. Les imprimantes de l’établissement ont commencé à cracher des demandes de rançon, signalant ainsi une cyber-attaque perpétrée par un groupe de ransomware bien connu dans le monde de la malveillance numérique 2.0.

H + 1

Le CHA d’Armentières a été pris pour cible vers 2 heures du matin, ce dimanche 11 février. Rapidement, la direction a pris des mesures de sécurité en déconnectant l’ensemble du réseau Internet. Les imprimantes ont commencé à cracher des demandes de rançon, comme ce fût le cas, en juin 2023, pour l’Hôpital de Rennes par le groupe Bian Lian.

Le groupe de pirates, aujourd’hui disparu, Egregor [ainsi qu’Abuba] était adepte de cette méthode, tout comme Charming Kitten/Phosphorus.

Ce dernier exploitait les failles ProxyShell et Microsoft Exchange pour se propager à travers le réseau et accéder à distance à des comptes, avant de lancer une attaque par ransomware exploitant BitLocker, l’outil de chiffrement de Microsoft.

Pour Le Centre Hospitalier, il n’est pas encore connu publiquement la méthode employée par les voyous 2.0. Le Service Veille ZATAZ a repéré plus de 100 identifiants de connexion [courriel et mot de passe] d’employés du Centre Hospitalier d’Armentières. Des données volées par des pirates et diffusés dans le darkweb. Les informations exfiltrées dans des piratages de sites web tierces : agence immobilière, Ordre des Médecins, ou encore d’un étrange site [phishing ?] dédié au PhasTest (PHAge Search Tool with Enhanced Sequence Translation). Un site web était conçu pour prendre en charge l’identification, l’annotation et la visualisation rapides de séquences de prophages dans les génomes bactériens et les plasmides. Sauf que ce dernier, jour de l’écriture de cet article, ne fonctionne plus.

Dès lors, la direction a pris des décisions cruciales pour assurer la continuité des soins et la sécurité des patients. L’Agence régionale de santé (ARS) a été sollicitée pour détourner temporairement les patients vers d’autres établissements de santé, évitant ainsi tout risque potentiel lié à une défaillance des systèmes informatiques vitaux. Le service des urgences a été temporairement fermé jusqu’à lundi matin, avec un affichage préventif à l’entrée pour informer les usagers et les orienter vers d’autres structures d’urgence dans la région. Seules les urgences maternité demeurent accessibles.

Les pirates n’auraient pas réclamé d’argent, directement. Ils ont demandé à être contacté. Très certainement pour « dealer » le montant de la rançon qu’il souhaite toucher afin de se taire.

H + 5

Une cellule de crise a été mise en place juste avant 6 heures du matin, réunissant des experts en sécurité de l’hôpital d’Armentières et du CHR de Lille, travaillant activement pour rétablir la normalité. Tous les ordinateurs de l’établissement ont été déconnectés du réseau pendant cette période critique.

Outre la perturbation des services d’urgence, l’incident a également eu un impact sur les consultations et les opérations non urgentes prévues pour le lundi suivant. Par mesure de précaution, le CHA a décidé de les déprogrammer. Cependant, toutes les procédures nécessaires ont été mises en place, notamment le traitement des urgences en cours et l’exploitation des dossiers patients sur support papier. Malgré ces circonstances exceptionnelles, l’hôpital a assuré la prise en charge sécurisée des 130 patients présents à 8 heures du matin.

Entrainements depuis des années !

En réfléchissant sur la prévention des cyber-attaques, le CHA avait déjà mis en place des mesures défensives en 2022, comme la sauvegarde quotidienne des données et la disponibilité de sept jours de sauvegarde en cas d’urgence. Cette stratégie incluait également la gestion d’archives « mortes » pour garantir la protection des informations sensibles. Les Hauts-de-France possèdent, en plus d’un Pôle Cyber dynamique, d’une équipe Csirt répondant 24/24 aux demandes d’aides face à une cyber attaque.

Fait étonnant, mais n’ayant rien à voir avec cette cyber attaque, le Pôle Cyber, et de nombreux partenaires de la région, vont participer, dans quelques temps, à un entrainement cyber autour de la santé !

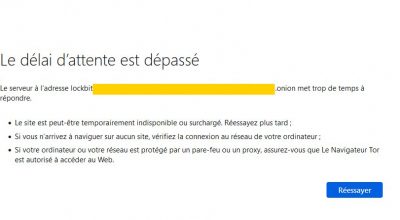

En février 2024 [au 11/02], le Service Veille ZATAZ a référencé 147 cyberattaques de type rançonnage. Dont 9 pour BianLian, 26 pour Lockbit, 12 pour Play et 11 pour 8base.

Mise à jour 13/02 :

https://www.zataz.com/cyberattaque-le-centre-hospitalier-darmentieres-communique/