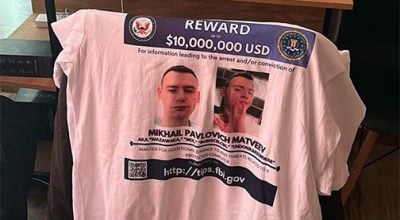

Le FBI tente d’écraser la Cl0P team

Le CISA et le FBI ont publié conjointement un avis de cybersécurité (CSA) en réponse à l’exploitation récente d’une vulnérabilité attribuée au groupe de rançongiciels CL0P. Ce guide conjoint fournit des indicateurs de compromission (IOC) et des tactiques, techniques et procédures (TTP) identifiés grâce aux enquêtes du FBI, jusqu’en mai de cette année. De plus, il propose des mesures immédiates pour réduire l’impact du rançongiciel CL0P.

Le groupe de rançongiciels CL0P, également connu sous le nom de TA505, aurait commencé à exploiter une vulnérabilité d’injection SQL jusqu’alors inconnue dans la solution de transfert de fichiers gérée (MFT) de Progress Software, connue sous le nom de MOVEit Transfer. Les applications web de MOVEit Transfer accessibles depuis Internet ont été infectées par un shell web nommé LEMURLOOT, qui a ensuite été utilisé pour voler des données des bases de données sous-jacentes de MOVEit Transfer.

Le CISA et le FBI encouragent les défenseurs des réseaux informatiques à consulter l’avis sur MOVEit Transfer et à mettre en œuvre les mesures d’atténuation recommandées pour réduire les risques de compromission. Ce CSA conjoint s’inscrit dans le cadre de l’effort #StopRansomware visant à publier des avis à l’intention des défenseurs de réseaux, détaillant diverses variantes de rançongiciels et des acteurs de menaces liés aux rançongiciels. Ces avis #StopRansomware incluent des TTP et des IOC récemment observés, ainsi que historiques, afin d’aider les organisations à se protéger contre les rançongiciels. Visitez stopransomware.gov pour consulter tous les avis #StopRansomware et en apprendre davantage sur les autres menaces liées aux rançongiciels et les ressources gratuites disponibles.

Selon des informations provenant de sources ouvertes, à partir du 27 mai 2023, le groupe de rançongiciels CL0P a commencé à exploiter cette vulnérabilité d’injection SQL précédemment inconnue (CVE-2023-34362). Dans des attaques similaires, TA505 a mené des campagnes basées sur des exploits zero-day contre les dispositifs Accellion File Transfer Appliance (FTA) en 2020 et 2021, ainsi que contre les serveurs Fortra/Linoma GoAnywhere MFT au début de l’année 2023.

Les « outils »

EWMODE est un shell web écrit en PHP conçu pour cibler les dispositifs Accellion FTA et interagir avec la base de données MySQL sous-jacente. Il est utilisé pour voler des données à partir de l’appareil compromis.

LEMURLOOT est un shell web écrit en C# conçu pour cibler la plateforme MOVEit Transfer. Le shell web authentifie les requêtes http entrantes via un mot de passe codé en dur et peut exécuter des commandes permettant de télécharger des fichiers à partir du système MOVEit Transfer, d’extraire ses paramètres de système Azure, de récupérer des informations détaillées sur les enregistrements et de créer, insérer ou supprimer un utilisateur particulier. Lorsqu’il répond à la demande, le shell web renvoie les données dans un format compressé gzip.

Pendant ce temps, Cl0p menace

Dans une campagne menée de 2020 à 2021, le groupe TA505 a utilisé plusieurs exploits zero-day pour installer un shell web nommé DEWMODE sur les serveurs Accellion FTA accessibles depuis Internet. De manière similaire, lors de l’exploitation récente de MOVEit Transfer, une vulnérabilité d’injection SQL a été utilisée pour installer le shell web, ce qui a permis à TA505 d’exécuter des commandes système sur le serveur infecté et de voler des données.

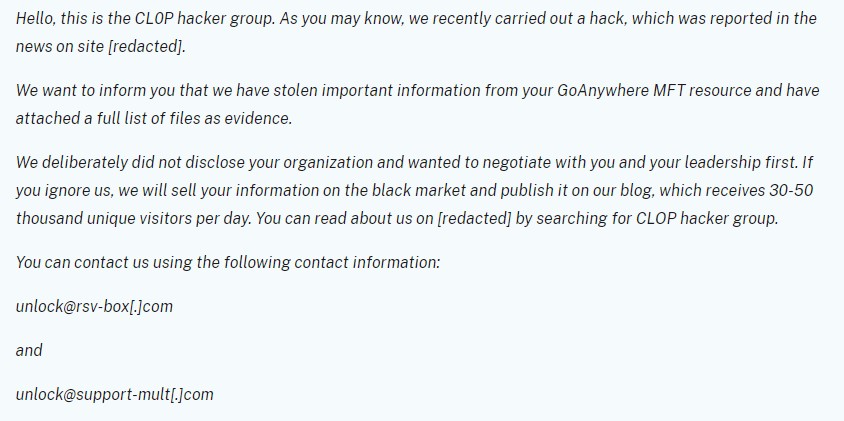

À la fin du mois de janvier 2023, le groupe de rançongiciels CL0P a lancé une campagne en exploitant une vulnérabilité zero-day, désormais répertoriée sous le nom de CVE-2023-0669, pour cibler la plateforme GoAnywhere MFT. Le groupe prétendait avoir exfiltré des données de la plateforme GoAnywhere MFT, ce qui a affecté environ 130 victimes sur une période de 10 jours. Aucun mouvement latéral vers les réseaux des victimes à partir de GoAnywhere MFT n’a été identifié, ce qui suggère que l’incident était limité à la plateforme GoAnywhere elle-même.

Au cours des semaines suivantes, alors que les données exfiltrées étaient analysées par le groupe, des notes de rançon ont été envoyées aux dirigeants des entreprises victimes, probablement identifiés grâce à des recherches sur des sources ouvertes. Les notes de rançon menaçaient de publier les fichiers volés sur le site de fuite de données de CL0P si les victimes ne payaient pas la rançon demandée. Ce qui a été fait !

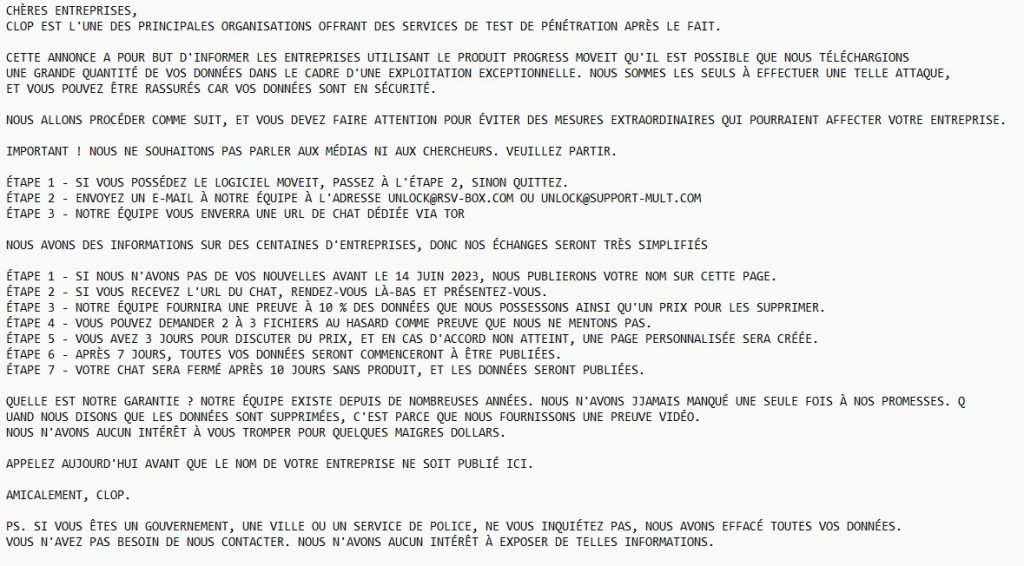

Il y a quelques jours Cl0p a modifié son blog installé dans le darkweb afin de lancer une nouvelle menace à ses victimes MOVEit. Main sur le cœur, tout en menaçant d’exploiter les données qu’ils ont pu copier, le groupe pirate explique « tout effacer » si vous payez ! Une menace à peine voilée ‘POUR ÉVITER DES MESURES EXTRAORDINAIRES QUI POURRAIENT AFFECTER VOTRE ENTREPRISE.« . Les malveillants terminent leur message en indiquant que les mairie, les gouvernements et les services de police impactés n’ont rien à craindre : « Nous avons effacé toutes vos données« . Un « cadeau » qui doit tout de même rappeler que les données sont stockées et analysées par les pirates informatiques « NOUS N’AVONS AUCUN INTÉRÊT À VOUS TROMPER POUR QUELQUES MAIGRES DOLLARS. » affirment-ils !

Mais chez les vilains 2.0, un dollar reste un dollar !