La ransomware Revil – Sodinokibi pète le dents à des dizaines de dentistes ! ZATAZ vous montre les chicots !

Revil / Sodinokibi – Une cyberattaque de type ransomware a touché un service de sauvegarde de données exploité par des dizaines de cabinets dentaires aux États-Unis. ZATAZ va vous montrer les discussions entre les pirates et des victimes !

Toc! Toc! C’est Sodinokibi ! Des pirates informatiques se penchent, depuis plusieurs semaines, sur les entreprises de santé. Mission, les attaquer pour leur voler des informations et leur soutirer de l’argent. C’est ce que vient de vivre, ce 26 août, des dizaines de dentistes américains. Ces derniers utilisent la solution de sauvegarde Digital Dental Record (DDS Safe). Sauf qu’un ransomware, un logiciel malveillant codé pour prendre en otage un système informatique, a décidé de chiffrer les systèmes de stockage basés dans le cloud. Le code pirate en question, Sodinokibi. Connu aussi sous le nom de Revil. Montré du doigt, le fournisseur cloud de DDS Safe. Il est la primo victime.

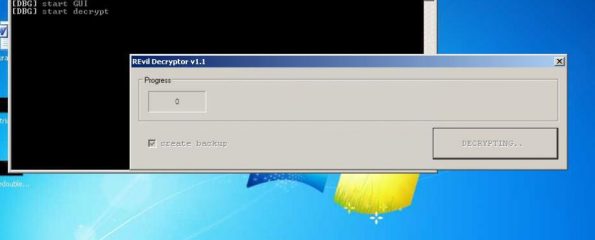

Mardi matin, une déclaration commune des deux sociétés chargées de la sauvegarde des dossiers médicaux a indiqué qu’un déchiffreur serait disponible et que la résolution prendrait entre 30 minutes et quatre heures. Une mise à jour ultérieure a annoncé que la restauration des données avait commencé. Le déchiffreur ? L’outil que les pirates permettent de télécharger une fois la rançon payée.

Ont-ils payé… 500 rançons ?!

Mercredi 27 août, les deux sociétés ont indiqué que le logiciel de déchiffrement avait réussi son action pour certains clients, tandis que d’autres devaient attendre une deuxième version de l’anti Sodinokibi. Brian Krebs indique dans son blog que PerCSoft aurait payé le pirate ! Je vais vous montrer que la société a payé ! Se sont les pirates qui me l’ont confirmé !

Dans le cas de PerCSoft, 500 clients auraient été impactés. A 5 000 dollars le chiffrement, je vous laisse faire le calcul : 2,5 millions d’euros.

Revil est l’un des ransomwares les plus actif du moment. Il ne se contente pas de passer par mail ou via le P2P. Son C&C permet d’exploiter des failles qui installeront la charge malveillante comme via la vulnérabilité WebLogic (CVE-2019-2725).

A quoi cela ressemble ?

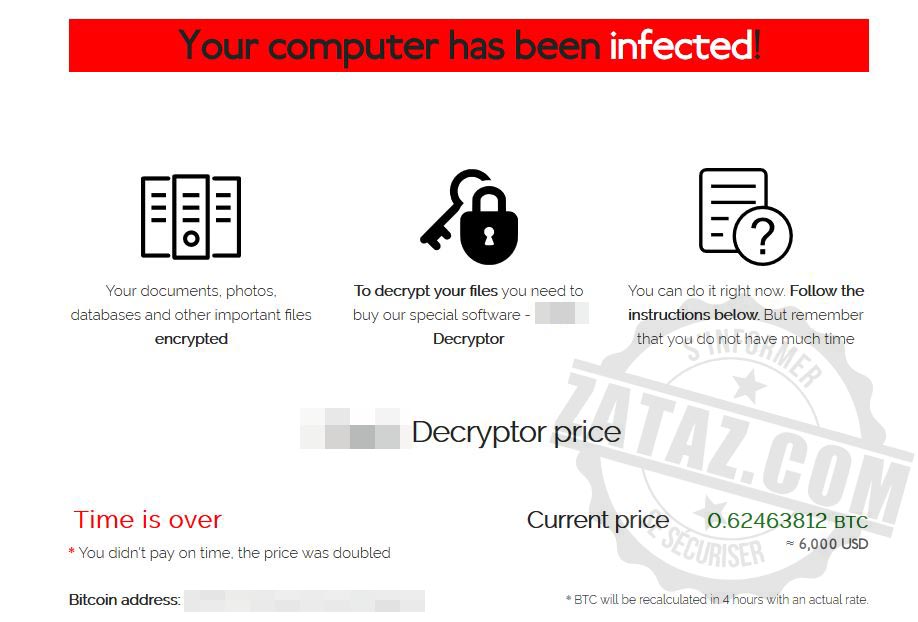

Après s’être infiltrée, un message est diffusé par le pirate. Il indique la prise d’otage et le mode d’emploi pour payer. Les fichiers se transforment sous cette forme : nom-du-fichier.doc.votrecode. Le code correspond à la signature dédiée à la machine infiltrée. Chaque dossier dont les données ont été chiffrées affichent un message au format texte : Comment-TO-DECRYPT.tx

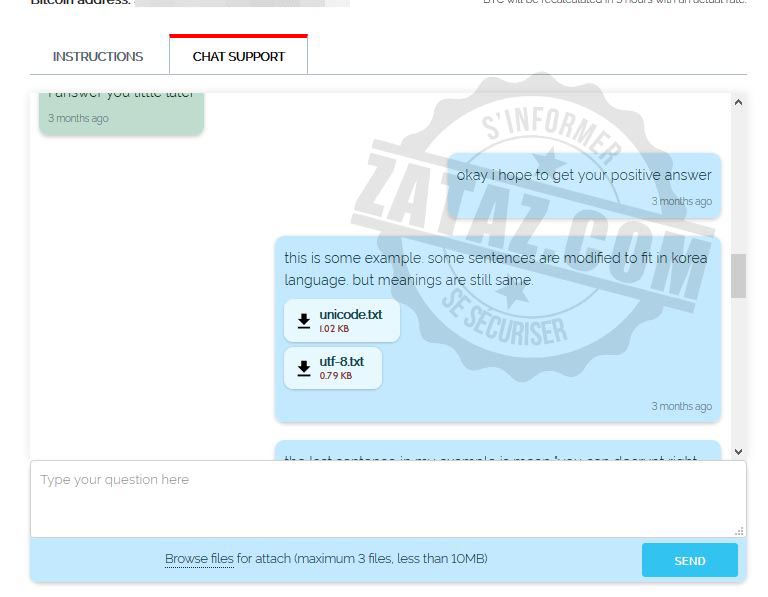

La page dédiée au paiement est « impressionnante« . Ne voyez aucunement en moi la moindre « fan attitude » face à ce genre d’individu. Mais il faut bien avouer que la page est très propre, claire, aux multiples options. Parmi ces options, un tchat. J’ai pu converser plusieurs fois avec un individu/des individus. Un « human » m’a-t-il indiqué au début de nos conversations.

A noter que le/les gars est/sont disponibles 24 heures sur 24 !

Je pense qu’il y a vraiment plusieurs humains derrière ce tchat. Ils n’aiment d’ailleurs pas le nom donné au rançogiciel : « Les chercheurs appellent cela Sodinokibi. Ce n’est pas un très beau nom« . Depuis avril 2019, je lis TOUTES les conversations entre les victimes et le pirate. On trouve de tout.

Des victimes criant leur désarroi « pas d’argent, jeune informaticien, …« .

« J’espère que vous allez payer, car dans 4 heures, votre prix sera le double »

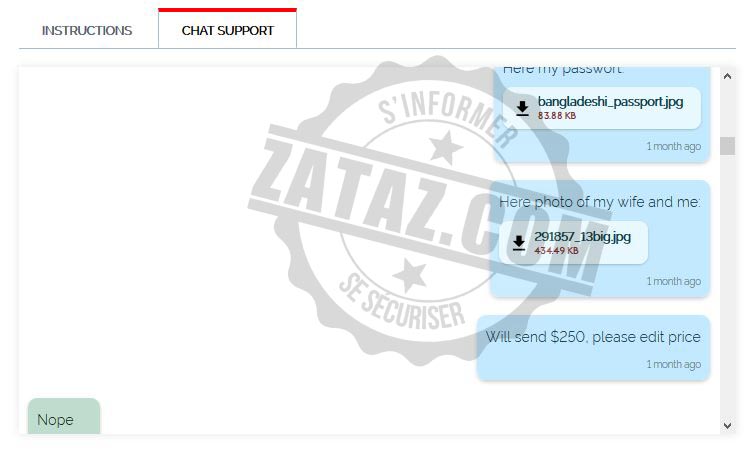

Des Russes, des Américains, des Coréens, … Des dizaines de victimes de Sodinokib ! Certaines ont tenté la culpabilisation « Vous n’avez pas d’enfants ?? C’est honteux ce que vous faîtes !« . D’autres vont demander le déchiffrement d’un fichier particulier. Du suicide numérique. « Nous pouvons déchiffrer et afficher la capture d’écran de ce déchiffrement » souligne les pirates.

Ils vont le faire pour 400 dollars. L’entreprise a clairement offert aux voyous des informations sensibles que les pirates n’auraient pas imaginé posséder aussi simplement.

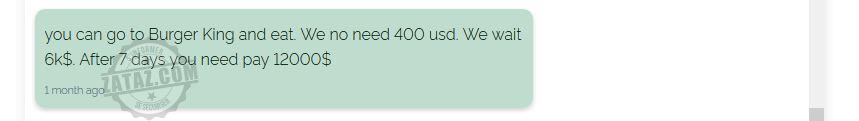

Certains tchateurs ont tenté de jouer « aux cons » en testant différentes techniques de social engineering, failles … J’avoue que les réponses des créateurs de Sodinokib, dans certains cas, font sourire : « Vous pouvez aller à Burger King et manger. Nous n’avons pas besoin de 400 USD. Nous attendons 6k $. Après 7 jours, vous devez payer 12000 $« .

En face, les auteurs de Sodinokib ne sont pas des débutants

La conversation la plus folle restera cette prise de contact d’un traducteur Coréen : « Je traduis déjà d’autres ransomwares (ex. gandcrab) pour que vous puissiez avoir confiance en moi. D’abord, je traduis votre logiciel et si vous êtes satisfait de mon travail, vous pouvez me donner une récompense« . Aussi étonnant que cela puisse paraître l’interlocuteur pirate annoncera une prise de contact avec un autre pirate, le codeur. Ce dernier, quelques jours plus tard lui confirmera : « We have other priorities, while English language enough« . Bref, ils ont d’autres priorités !

Pour conclure, ils me confirmeront que leur outil permet de gagner « Beaucoup d’argent« . J’en doute pas une seconde !

Il faudrait pouvoir foutre en l’air toute l’infrastructure liée au BITCOIN et autres crypto-monnaies.

Vaste programme, je sais…

Le bitcoin n’a pas de structure centralisée.

Bonjour,

Je ne suis ni Dentiste ni société importante.

Le 18 Aout mon PC a été hacké et hélas mes sauvegardes datent de 1 mois.

Soit 1 mois de boulot a rattraper.

Je n’ai pas 3000€ à offrir pourpayer la rançondemandée.

Avez-vousidéesiundécrypteurexiste?

MERCI

Bonjour,

Envoyez nous un mail pour voir si nous pouvons vous aider.

Vous avez quelques pistes dans les liens fournis dans les messages présents dans cet article.

Cordialement

Pingback: ZATAZ Ransomware : mise à jour des décrypteur pour Yatron et FortuneCrypt - ZATAZ

Pingback: ZATAZ Chantage numérique à l'encontre du CHU de Rouen - ZATAZ

Pingback: ZATAZ Un ransomware s'attaque à une usine métallurgique Dunkerquoise - ZATAZ

Pingback: ZATAZ » Ransomware : le nouvel argent de poche des pirates

Pingback: ZATAZ » Ransomware : après les blogs, les graphistes, les sites de ventes aux enchères, voici le site SAV

Pingback: ZATAZ » Opération Bouclier Français

Pingback: ZATAZ » Bug Bounty chez les pirates