La Twitch émission

« Bienvenue dans la cuisine » la ZATAZ émission, ce dimanche, dès 15 heures en direct de Twitch. Cette semaine, découvrez des outils inédits dédiés à l’OSINT ; les actualités cyber et gagner des livres « Sécurité informatique – Ethical Hacking » aux éditions ENI.

Dimanche, dès 15 heures, sur Twitch, on se retrouver pour la cyber émission Twitch ZATAZ « Bienvenue dans la cuisine ». Cette semaine, dans la « cuisine » de ZATAZ : retour sur les actualités Cyber. Je vais revenir sur les derniers piratages en date, de taille. Vous allez pouvoir découvrir des outils inédits dédiés à l’OSINT, la recherche d’information (mais aussi et surtout comment les vérifier) lors de recherche sur une personne, un lieu, un événement.

Nous irons aussi visiter des lieux tenus par des pirates informatiques. Des espaces numériques qui vous permettront de découvrir et comprendre ces business malveillants. On terminera avec un des livres à gagner, et pas n’importe lequel.

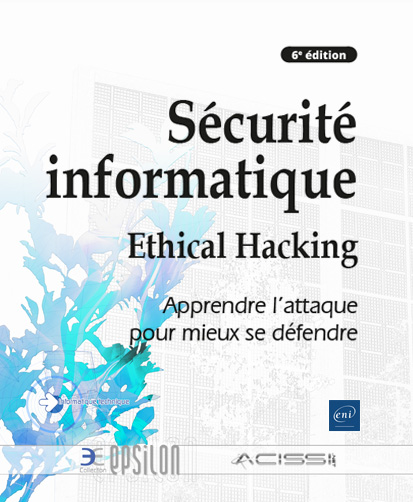

Durant toute la cyber émission de ZATAZ, vous pourrez remporter l’un des livres « Sécurité informatique – Ethical Hacking » aux éditions ENI. Un livre dont j’ai eu la chance d’écrire plusieurs chapitres, dont le Social Engineering, le darknet/darkweb ou encore le monde étrange des blackmarkets.

Sécurité informatique : Ethical Hacking : Apprendre l’attaque pour mieux se défendre (6e édition)

Ce livre sur la sécurité informatique (et le ethical hacking) s’adresse à tout informaticien sensibilisé au concept de la sécurité informatique mais novice ou débutant dans le domaine de la sécurité des systèmes d’information. Il a pour objectif d’initier le lecteur aux techniques des attaquants pour lui apprendre comment se défendre.

Cette nouvelle édition tient compte de l’actualité en matière de sécurité informatique et voit l’apparition de trois nouveaux chapitres qui traitent de la sécurité des mobiles, des voitures connectées et de l’étude des malwares.

L’ouvrage commence par vous plonger dans le monde de la cybersécurité afin de vous en présenter le fonctionnement, l’esprit et les différents acteurs. Vous y trouverez ainsi une définition précise des différents types de hackers et de leurs objectifs. Le chapitre sur le Social Engineering, ou manipulation sociale, illustrera pourquoi les failles humaines représentent plus de 60% des attaques réussies. Il sera suivi de celui sur le Black Market, véritable plateforme de revente de données subtilisées et de solutions malveillantes. Le chapitre sur la prise d’empreintes, indispensable à la préparation d’un audit (et des attaques !) présentera la méthodologie d’une attaque et la recherche d’informations ciblées et de failles exploitables. Arrive ensuite le cœur du sujet que sont les failles système sous Windows ou Linux avec l’arrivée des nouvelles versions de ces systèmes, ainsi que les failles réseaux et Wi-Fi illustrées avec à chaque fois des propositions de contre-mesures. La sécurité sur le Web est également traitée et les failles courantes identifiées à l’aide d’outils qui peuvent facilement être mis en place par le lecteur sur ses propres systèmes. L’objectif est toujours d’identifier les failles possibles pour ensuite mettre en place la stratégie de protection adaptée. Viennent ensuite les failles applicatives introduisant quelques éléments pour se familiariser au langage assembleur et ainsi mieux comprendre les possibilités d’attaque.

Suivent les chapitres sur le Forensic ou la recherche de preuves de compromission ainsi qu’une introduction sur l’étude des malwares, la sécurité des mobiles entrés dans notre quotidien, les failles matérielles (internet des objets), les Box, omniprésentes dans nos maisons, et la sécurité des véhicules connectés désormais concernés par les cyberattaques. Pour finir les aspects juridiques seront traités dans un dernier chapitre qui intègre notamment les dispositions du Règlement européen sur la Protection des Données (RGPD/GDPR).

Les auteurs de ce livre composent une équipe de personnes de conviction qui se donnent pour mission de rendre la sécurité informatique accessible à tous : « Apprendre l’attaque pour mieux se défendre » est leur adage. Hackers blancs dans l’âme, ils ouvrent au lecteur les portes de la connaissance underground. Tous sont membres de l’association ACISSI (Audit, Conseil, Installation et Sécurisation des Systèmes d’Information) qui est une association à but non lucratif qui conseille sur les enjeux de la sécurité informatique. Pour en savoir plus sur quelques détails du livre, lire l’article publié dans le journal La Voix du Nord.