Les pirates Russes intensifient leurs attaques DDoS dans tous les sens !

Les attaques par déni de service distribué (DDoS) reprennent du poil de l’ours, en ce début d’année 2023. Les groupes de hackers pro-russes inquiètent de nombreux pays à la suite de cyber attaques à l’encontre de ministères, hôpitaux et banques.

Depuis le 1er janvier 2023, plus d’une centaines de cyber attaques de type DDoS ont été détectées, lancées par des groupes de pirates pro-russes plus ou moins organisés. Parmi les « team » les plus virulentes, hors le groupe nationaliste Killnet, présenté par ZATAZ au lancement du conflit entre la Russie, l’ours NoName057. Depuis le 1er janvier, ZATAZ a repéré des dizaines d’attaques contre la Lituanie, l’Italie, la Pologne, l’Estonie, le Danemark, la Tchécoslovaquie, l’Ukraine, l’Allemagne.

Perturber des élections

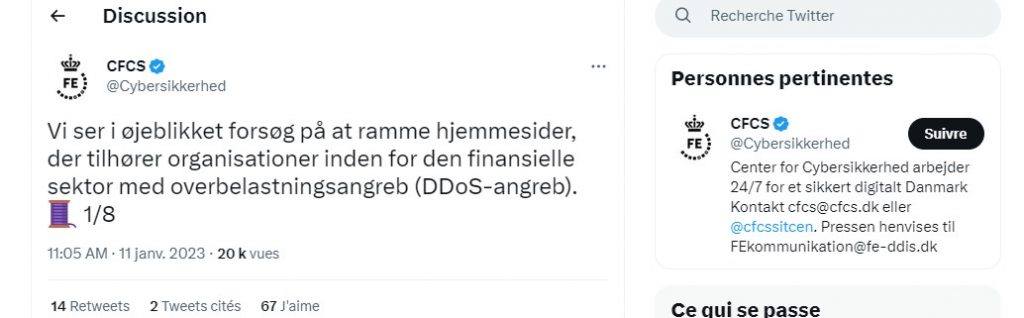

Il y a quelques jours, le Danemark a annoncé relever son niveau d’alerte cyber à la suite de cyberattaques contre des banques et le ministère de la Défense du pays. « Nous élevons à nouveau le niveau de menace contre le Danemark, entre autres sur la base du niveau élevé d’activité des groupes de pirates informatiques pro-russes contre les pays de l’OTAN, y compris le Danemark » annonce le Centre danois pour la recherche cybersécurité sur Twitter.

Un pays précurseur dans le 100% numérique. La digitalisation par défaut : santé, impôts, Etc. Ce qui n’empêche pas les DDoS ou encore les infiltrations de type ransomware comme après l’attaque à l’encontre de DSB, équivalent de la SNCF, le 29 octobre 2022,. Une cyberattaque ayant paralysé le trafic ferroviaire.

« Nous assistons actuellement à des tentatives de ciblage de sites Web appartenant à des organisations du secteur financier avec des attaques par déni de service (attaques DDoS) » confirme aussi les observations de ZATAZ.

Et devinez ce qu’ont fait les pirates russes ? A la suite de l’annonce du Centre pour la cybersécurité danois, le site CFCS.DK s’est retrouvé noyé sous un DDoS.

Des cyber attaques qui se veulent politique. Par exemple, plusieurs sites internet tchèques ont été visés le premier jour du scrutin du second tour des élections présidentielles. Les sites Internet du candidat à la présidence Petr Pavel et du ministère tchèque des Affaires étrangères se sont retrouvés bloqués sous les coups de NoName057.

Hôpitaux compris

Pour rappel, un DDoS a pour mission de rendre inutilisable un service informatique en le noyant de fausses connexions. Imaginez un camion de poubelle venir déverser ses détritus devant votre portes et fenêtres. Plus personne ne peut sortir, ni entrer, dans le logement.

Killnet a donc utilisé cette méthode à l’encontre de sites Web appartenant à des hôpitaux américains, forçant le ministère américain de la Santé et des Services sociaux à publier une alerte avertissant les établissements de santé des tactiques du groupe pirate.

Killnet a donc utilisé cette méthode à l’encontre de sites Web appartenant à des hôpitaux américains, forçant le ministère américain de la Santé et des Services sociaux à publier une alerte avertissant les établissements de santé des tactiques du groupe pirate.

« Il est probable que des groupes ou des opérateurs de rançongiciels pro-russes, tels que ceux du défunt groupe Conti, répondront à l’appel de Killnet et apporteront leur soutien. Cela entraînera probablement que les entités ciblées par Killnet seront également touchées par des ransomwares ou des attaques DDoS comme moyen d’extorsion, une tactique que plusieurs groupes de ransomwares ont utilisée« , a averti le HHS. Une constatation que ZATAZ vous présentait, en juin 2022 avec le rapprochement de Killnet et des groupes de ransomware, dont DarkSide. D’autres groupes pirates, comme SunCrypt, utilisent cette méthode de rançonnage.

72% de DDoS en plus, en 2022 ?

Bien que les attaques DDoS ne causent généralement pas de dommages majeurs ou durables, elles peuvent provoquer des interruptions de service qui s’étendent sur plusieurs heures, voire plusieurs jours. Akamai a publié un rapport révélant que les incidents DDoS en Europe avaient augmenté de 73 % en 2022, avec davantage de campagnes impliquant désormais des tactiques d’extorsion. Ils ont averti que les attaques DDoS sont désormais de plus en plus utilisées comme couverture pour de véritables intrusions impliquant des ransomwares et des vols de données.

Des groupes comme Killnet sont capables de rassembler autant de trafic DDoS en partie parce qu’ils exploitent des appareils vulnérables en ligne. Il cible généralement les routeurs de MikroTek qui sont mal configurés ou vulnérables, et le groupe profite également de la prolifération des appareils IoT à travers le monde.

Acheter des DDoS

Les autorités agissent, mais les malveillants trouvent toujours, pour le moment, les ressources pour leurs actions. En décembre 2022, le ministère de la Justice saisissait, avec l’aide d’autorités judiciaires de par le monde, 48 sites (6 noms de domaine principaux) utilisés par des vendeurs de services DDoS. Des locations de cyberattaques que ZATAZ vous présentait il y a quelques mois.

Des sites Web qui permettent aux utilisateurs d’acheter des minutes de DDoS afin d’inonder de fausses connections leurs cibles. Les américains avouaient que « cette mesure d’application de la loi » pouvait n’avoir que très peu d’impact sur des groupes tels que Killnet « qui a transformé son service DDoS à louer en une opération hacktiviste.«