LockBit est-il dépassé par le nombre de ses victimes ?

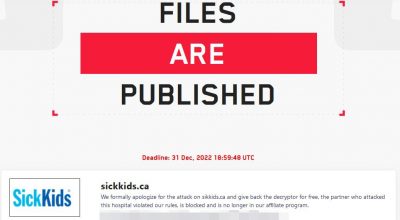

Les pirates du groupe LockBit 3.0 ont transformé leur marque malveillante en une industrie pirate à la taille démesurée. Sont-ils dépassés par le nombre de leurs victimes ?

8 Victimes ou mise à jour le 9 novembre ; 29 le 8 novembre ; 409 entreprises impactées depuis juillet ; 1010 cas pour LockBit 2.0 ; Autant pour la période 1 de ce groupe pirate apparu le 3 septembre 2019. Plus de 2 500 entreprises impactées par une infiltration, exfiltration de données et diffusion des contenus volés. Il est impossible de connaître le chiffre exact des victimes, celles qui ont payé et/ou qui vont payer n’ont pas intérêt à communiquer sur le sujet. Les CNIL pourraient leur réclamer des comptes ! Le fameux double effet « Mai 2018« .

Lockbit 3.0 : l’industrie de la malveillance

Une masse d’entreprises piégées qui nous permet de dire que Lockbit 3.0 est devenu une entreprise malveillante à échelle industrielle. Les « dirigeants » de cette bande affichaient, cet été, plus d’une centaine d’affiliés. Pour rappel, ce programme pirate est un outil mis en location. Il chiffre, permet de copier des fichiers, met en relation entreprise et pirate via un SAV, etc.

Chaque affilié reste « maître » des contenus volés. A lui de stocker, contrôler, … La « direction » de LockBit gardant tout de même la main, en cas de besoin, sur l’ensemble du processus. L’exemple du stockage à « l’arrache » des données volées au Centre Hospitalier Sud Francilien en est un exemple criant. Les fichiers avaient été stocké dans la page d’une autre entreprise piratée !

Voilà qui expliquerait pourquoi de nombreuses entreprises piratées n’ont pas retrouvé leurs informations volées dans l’un des nombreux blogs de LockBit 3.0 installés dans le darkweb. Certains affiliés préférant passer à autre chose ou n’ayant juste pas l’espace et le temps de se charger des TB qu’ils ont pu extraire.

Plusieurs cabinets d’avocats viennent d’en faire les frais. Les pirates annonçaient la diffusion de l’ensemble des dossiers clients volés, le 30 octobre. Rien, aucune fuite. Un coup de bluff ? 7 jours plus tard, très certainement le temps de stocker sur la dizaine d’hébergements pirates, l’ensemble des contenus sont apparus.

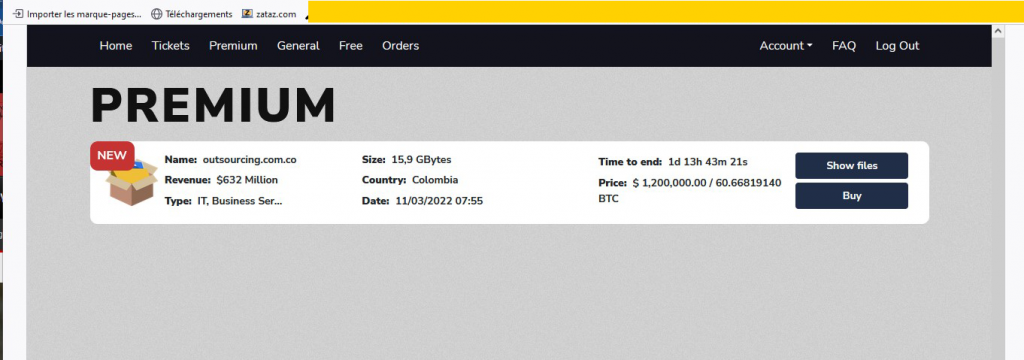

Des retards qui peuvent aussi, malheureusement, s’expliquer dans l’intérêt d’analyser et revendre certains contenus à d’autres blackhat, comme le cas de Spy Society, revenu d’entre les morts ces derniers jours. Ce groupe vient de mettre en vente les données d’une importante entreprise Colombienne pour 1,2 million de dollars. Dans quelques jours chaque fichier sera commercialisé 4$. Dans quelques semaines, l’ensemble sera diffusé gratuitement !

Marketing de la malveillance

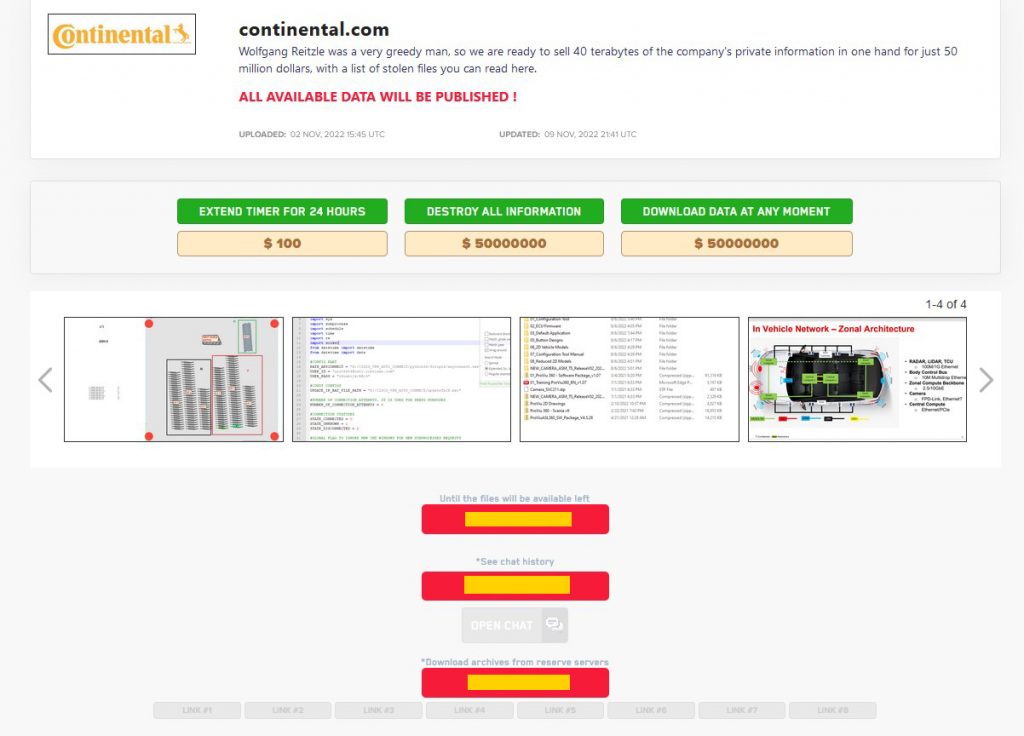

La Communication et le marketing de la malveillance de ces groupes ne sont malheureusement plus à démontrer. Prenons l’exemple de Continental ou encore du groupe Thales. Dans le premier cas, seul le tchat entre l’entreprise et les pirates avait été diffusé. Un bluff ? Je parlerai plutôt de poker menteur. 24 heures plus tard, Continental est de nouveau menacé. Cette fois, preuve à l’appui, les pirates laissent de nouveau 24 heures pour payer. 100$ (sic) pour un nouveau répit de 24 heures ; 5 millions de dollars pour récupérer les données volées ; 5 millions de dollars pour les détruire. Huit stockages différents, avec autant de contenus, sont annoncés à la diffusion.

Des codes sources, des processus industriels, des accès CISCO VPN, des plans dédiés à l’informatique embarquée dans des véhicules. Certains affichent « NDA Restrictions » !

Ils annoncent aussi la suite des conversations orchestrées à partir de leur tchat SAV !

Pour Thalès, aucune diffusion des contenus annoncés. Doit-on se réjouir de leur silence ? Oui et Non. Oui, dans la mesure où il faut espérer à un coup de bluff des pirates ! A un manque de temps, de stockage, etc. Pour rappel, Lockbit 3.0 a mis à jour son « moteur de recherche » fin octobre 2022 avec des données volées datant de juin, juillet et août 2022.

Non, car ils ne sont pas connus pour bluffer. Leur « business model » tient sur cette ligne, mentir briserait cette chaine malveillante qu’ils huilent depuis plus de 3 ans.

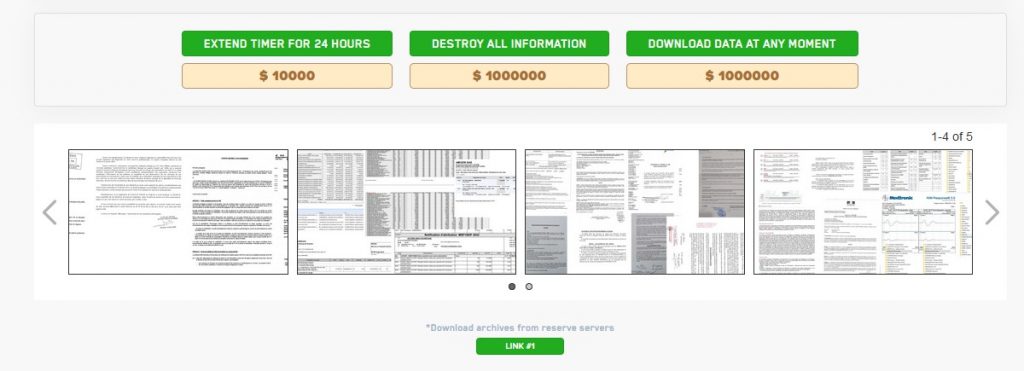

Dernier exemple, le cas de Corbeil-Essonnes. Les pirates ont diffusé des milliers de documents dans une mise en ligne datant du 23 septembre 2022.

Des éléments diffusés le 7 septembre, sous forme de captures écrans, ne se trouvaient pas dans le déstockage massif du 23 septembre [capture ci-dessous]. Où sont passés les fichiers du 7 septembre ? Espérons que ces « retards » soient dû à des arrestations !

Bref, le plus inquiétant reste que Lockbit 3.0 n’est qu’un groupe parmi tant d’autres ! Ils sont des dizaines à agir de la sorte à l’encontre de nos sociétés, de nos données.