Interview : LockBit, et Un, et Deux, et trois point zéro !

L’un des instigateurs du groupe de pirates informatiques LockBit interviewé. Il affirme avoir sous son commandement plus d’une centaine de black hat !

L’un des instigateurs du groupe de pirates informatiques LockBit interviewé. Il affirme avoir sous son commandement plus d’une centaine de black hat !

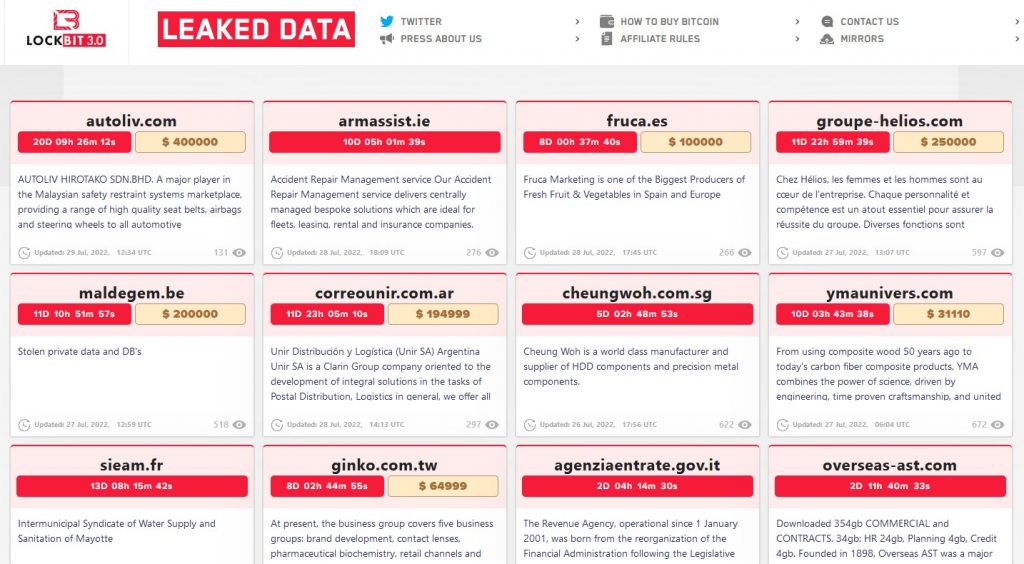

On parle souvent, malheureusement, des opérations malveillantes du groupe LockBit. Des pirates spécialisés dans le rançonnage d’entreprises (publiques et privées). Nous pourrions parler d’une organisation paramilitaire tant elle semble militairement organisée, avec des membres loyaux, aux différentes spécialisations. Derrière Lockbit, un service pirate sous forme de « ransomware as a service (RaaS) ».

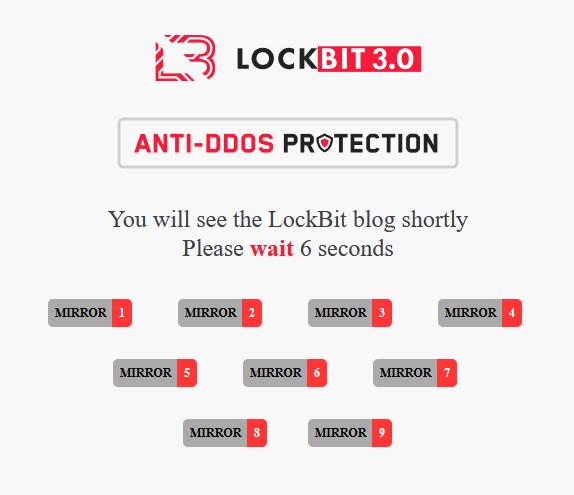

ZATAZ vous explique les actes de ces terroristes 2.0 depuis des années. Lockbit a récemment remaniée son service. Il se nomme dorénavant LockBit 3.0. Des professionnels du marketing de la malveillance, faisant évoluer son « business model » via des innovations troublantes : compte à rebours, ventes aux enchères, bug bounty, concours, mise en place de serveurs de secours … Des évolutions indispensables à la fois pour pouvoir répondre aux nombreux affiliés de Lockbit (vous allez lire qu’ils parlent de plus d’une centaine de partenaires), mais aussi pour être de plus en plus omniprésent et monétiser au maximum leurs chantages numériques. Contacter Lockbit n’est pas compliqué. Il suffit de passer par le système de communication Tox, d’avoir la clé de communication et il ne reste plus qu’à poser les questions.

Qu’est-ce que le projet Lockbit 3.0 ?

LockBit : de nombreuses mises à jour, en général l’infrastructure a été étendue et la bande passante a été augmentée, nous pouvons maintenant travailler avec un nombre illimité de partenaires. De plus, les codes sources du kit pour Windows créé par DarkSide/BlackMatter ont été achetés et grandement améliorés. Des fonctionnalités de lockbit 2.0 telles que la propagation automatique ont été ajoutées et de nombreux bogues corrigés. Nous nous sommes arrêtés un temps. Relocalisation de l’infrastructure et des partenaires, au débogage de nouveaux mécanismes, et surtout, au plus fort de l’été, de nombreuses personnes se reposent et sont en vacances. Les partenaires demandent constamment de nouvelles fonctionnalités, nous respectons leurs souhaits. Le projet 3.0 est construit sur la base du code source DarkSide / BlackMatter. Nous avons éliminé de nombreux bogues et ajouté de nouvelles fonctionnalités telles que la propagation automatique. Et surtout, un nouveau ransomware Linux prenant en charge 14 architectures Linux différentes.

Pourriez-vous nous en dire plus sur votre bug bounty ?

LockBit : nous n’avons vécu aucun piratage. Nous connaissions certaines petites failles qui nous ont poussés à créer un programme de bug bounty. Nous avons déjà versé 50 000 $ à un internaute qui nous a informé d’un bug.

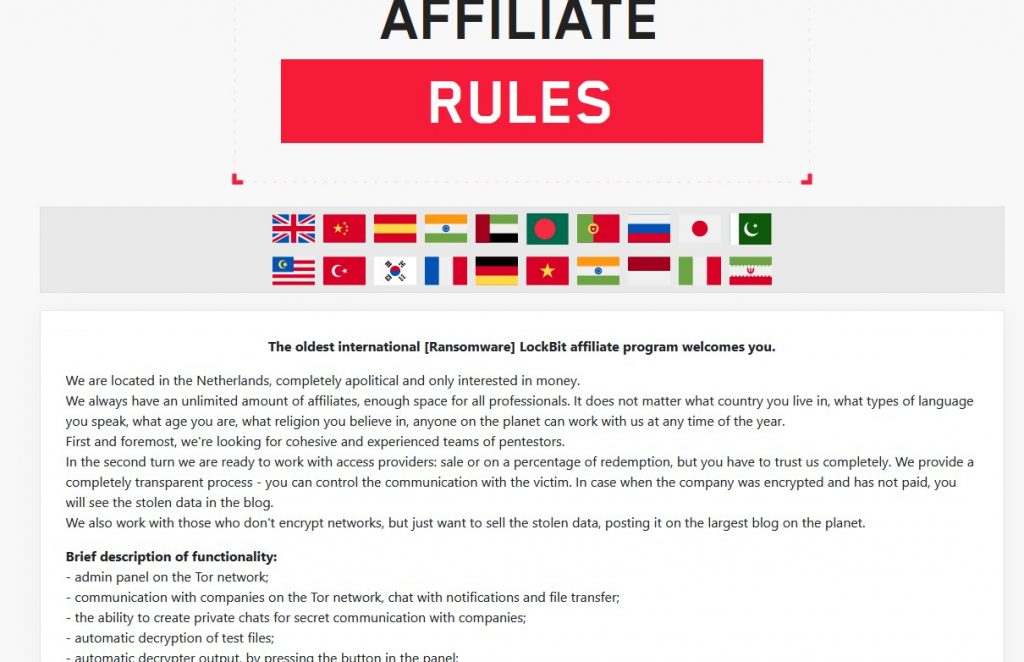

Comment recrutez-vous vos affiliés ?

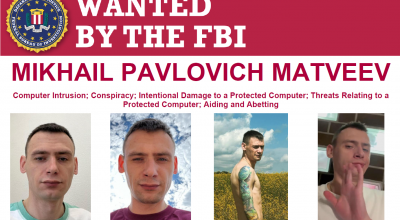

LockBit : on ne sait pas qui on recrute. Les futurs affiliés viennent nous voir. Ils nous expliquent vouloir travailler avec Lockbit. On ne leur demande pas d’où ils viennent. Il n’y a aucune restriction.

Pouvez-vous nous dire combien de personnes gravitent autour de votre opération RaaS ?

LockBit : développeurs, affiliés, support, etc. Plus de 100 personnes.

Quel est le pourcentage d’entreprises qui paient les rançons que vous demandez ?

LockBit : 10 à 50% paient la rançon. Cela dépend de la manière dont l’entreprise est attaquée et si elle possède des secrets et des sauvegardes.

Vous avez un avis sur la guerre Russo-Ukrainienne ?

LockBit : nous sommes contre la guerre et les effusions de sang, nous sommes des pentesters ordinaires et nous rendons ce monde plus sûr, grâce à nous, les entreprises peuvent apprendre une leçon sur la sécurité et la fermeture des vulnérabilités. Conti et leur rebranding BlackBasta sont des hackers politiques, travaillant à détruire l’infrastructure uniquement pour causer le maximum de dommages à l’entreprise. La Russie est attaquée par des pirates des États-Unis, d’Europe et d’Ukraine. Elle réagit simplement en créant ses propres unités informatiques, le cours naturel des événements. La force d’action est égale à la force de contraste. L’essentiel n’est pas de déclencher une guerre nucléaire, la cyberguerre n’est pas offensive et pas aussi dangereuse qu’une guerre nucléaire. Les groupes pro russes réfléchissent. Que choisiriez-vous à leur place ? Donner votre cul ou travailler sur ordinateur ?

Le paiement de vos affiliés fonctionne comment ?

LockBit : Nous sommes le seul programme d’affiliation au monde qui ne touche pas au remboursement des partenaires, tous les autres programmes d’affiliation prélèvent des paiements sur le portefeuille, puis transfèrent l’argent restant aux partenaires affiliés. Le groupe Alpha (Darkside) a arnaqué des affiliés. Ils ont volé un partenaire qui avait collecté un gros paiement. Ils ont fermé leur programme, et en attendant de nouveaux imbéciles et un nouveau gros paiement. (RedHotCyber)

Pingback: ZATAZ » Cyberattaque à l’encontre des pirates de LockBit 3.0

Pingback: ZATAZ » LockBit 3.0 : des pirates aux centaines de piratage

Pingback: ZATAZ » Lockbit 3.0 diffuse de nouvelles données volées au Centre Hospitalier Corbeille-Essonne

Pingback: ZATAZ » Le géant du pneumatique Continental menacé par des pirates informatiques