ShadowPad : une porte cachée dans des centaines d’entreprises.

ShadowPad, une backdoor cachée dans un logiciel de gestion de serveurs utilisé par des centaines d’entreprises. Une fois activé, cette porte cachée permet aux pirates de télécharger des modules malveillants ou de voler des données à l’entreprise infiltrée.

ShadowPad, le vicieux caché dans des centaines d’entreprises ? En juillet 2017, l’équipe internationale de recherche et d’analyse (GReAT) de Kaspersky Lab a été approchée par l’un de ses partenaires, une institution financière. Les spécialistes en sécurité de cette organisation s’inquiétaient car ils avaient enregistré des requêtes DNS (domain name server) suspicieuses provenant d’un système impliqué dans l’enregistrement des transactions financières. Une enquête plus poussée a révélé que ces requêtes trouvaient leur origine dans un logiciel de gestion des serveurs produit par une entreprise légitime et utilisé par des centaines de clients dans des secteurs variés comme les services financiers, l’éducation, les télécoms, la fabrication, l’énergie et les transports. Le plus inquiétant était que le vendeur n’avait pas prévu que son logiciel fasse ces demandes.

Des analyses complémentaires ont montré que les requêtes suspicieuses résultaient de l’activité d’un module malveillant caché dans une version récente du logiciel légitime. Suite à l’installation d’une mise à jour infectée du logiciel, le module malveillant commence à envoyer des requêtes DNS vers des domaines spécifiques (son serveur de commande et de contrôle) une fois toutes les 8 heures. La requête contient des informations basiques à propos du système de la victime (nom d’utilisateur, nom de domaine, nom d’hôte). Si les cybercriminels considèrent que le système est « intéressant », le serveur de commande répond et active une plate-forme complète de backdoor qui se déploie silencieusement sur l’ordinateur ciblé. Ensuite, sur commande des attaquants, la plate-forme de backdoor peut télécharger et exécuter du code malveillant.

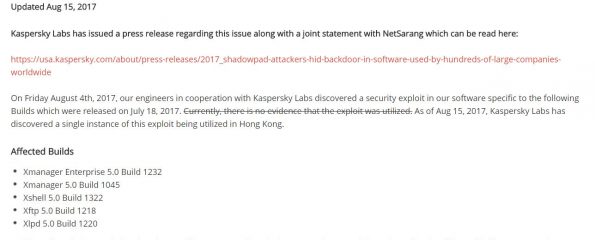

Suite à cette découverte, les chercheurs ont immédiatement contacté NetSarang. L’entreprise a réagi très rapidement et mis à disposition une version mise à jour de son logiciel, sans code malveillant.

Jusqu’ici le module malveillant a été activé à Hong Kong, mais il pourrait être dormant sur beaucoup d’autres systèmes partout dans le monde, particulièrement si les utilisateurs n’ont pas installé la version mise à jour du logiciel.

Les chercheurs continuent d’analyser les outils et procédures utilisés par les criminels mais ils peuvent déjà conclure qu’il existe des similarités avec des variantes du malware PlugX utilisées par l’APT Winnti, un groupe de cyber espionnage sinophone. Cependant, cette information ne suffit pas à établir des connections précises entre ces acteurs.

« ShadowPad illustre la dangers que pourrait représenter une attaque à large échelle contre la chaine logistique. De par son ampleur et les données collectées, elle représente une véritable opportunité pour les criminels, laissant supposer qu’ils pourraient reproduire ce scenario encore et encore avec d’autres logiciels très populaires. Heureusement, NetSarang a réagi très rapidement à notre alerte et mis à disposition une nouvelle version propre du logiciel, ce qui a probablement empêché des centaines de vols de données contre ses clients. Cependant, cette affaire vient rappeler l’importance pour les grandes entreprises de s’équiper de solutions avancées capables de surveiller les activités réseau et de détecter des anomalies. C’est le meilleur moyen de repérer des activités malveillantes, et ce même si les attaquants utilisent des techniques suffisamment sophistiquées pour cacher leur malware dans des logiciels légitimes, » explique Igor Soumenkov, chercheur en sécurité, GReAT, Kaspersky Lab.

Kaspersky Lab recommande aux utilisateurs du logiciel NetSarang de le mettre à jour immédiatement et de vérifier qu’ils n’ont enregistré aucune requête DNS vers des domaines inhabituels. Des informations techniques additionnelles sont disponibles sur Securelist.