Shell pirate, la porte cachée dans votre serveur

Le shell pirate, un programme caché par des malveillants informatiques. Mission, prendre la main sur votre serveur. Présentation des backdoors les plus courantes et du business autour de ces « remote admin ».

Un Shell, selon la définition trouvée sur Wikipedia, est une interface système qui permet de travailler sur un serveur. C’est est une couche logicielle qui fournit l’interface utilisateur d’un système d’exploitation. Bref, il permet de travailler sur sa machine. Il existe sous plusieurs formes : lignes de code et graphique. Il existe la version « normale », et la version « pirate ». C’est cette dernière qui nous intéresse. Notre article aura pour mission de vous expliquer comment vous en prémunir et, éventuellement, le repérer.

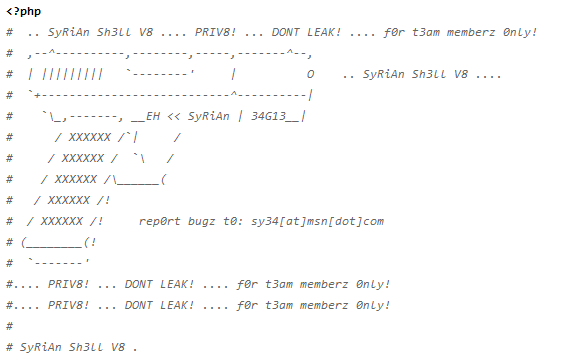

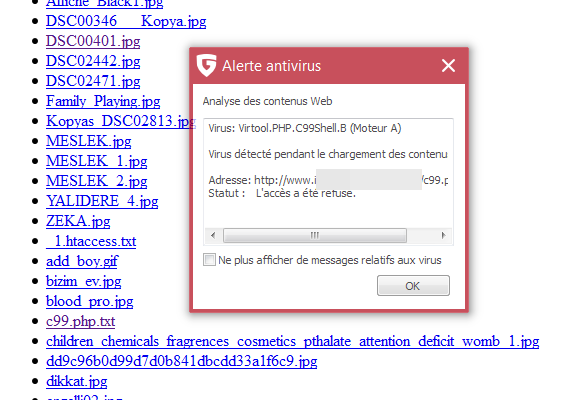

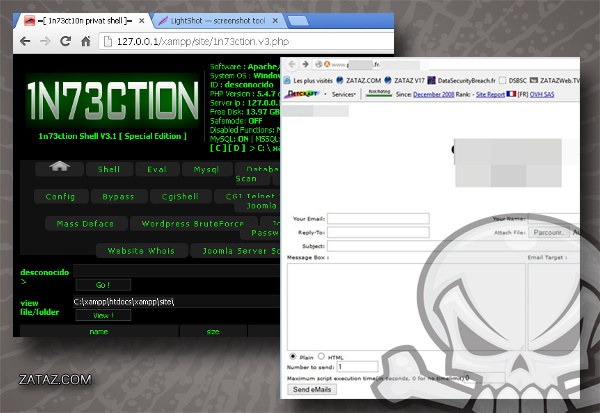

Un Shell pirate, appelé aussi Remote admin, Remote administration, … peut-être traduit d’une manière simple, c’est un fichier hostile caché dans votre machine. Il en existe de très nombreux, des exécutables Windows, des Elf sous Linux ou sous forme de code PHP, Java, Python, Javascript. Les plus courants, car facilement à utiliser, les Shell PHP. Sur le web, ces sales bêtes se nomment C99, C100, 1n73ction, hxpshell, iTSecTeam, etc.

Sésame, ouvre toi

Pour installer un Shell, le pirate a besoin de trouver une faille, un accès qui lui permettra d’injecter son fichier hostile. Nous n’égrainerons pas ici les méthodes, elles sont très nombreuses et la législation française n’est pas du genre jouasse dans la fourniture de moyen. Sachez juste que quelques mots précis dans Google font pleuvoir les modes d’emplois dans les mains des apprentis pirates. Une fois en place, le Shell, qui est souvent caché dans les profondeurs du serveurs, sous un nom difficilement et rapidement identifiable pour le propriétaire, va permettre de lancer des commandes sur le serveur.

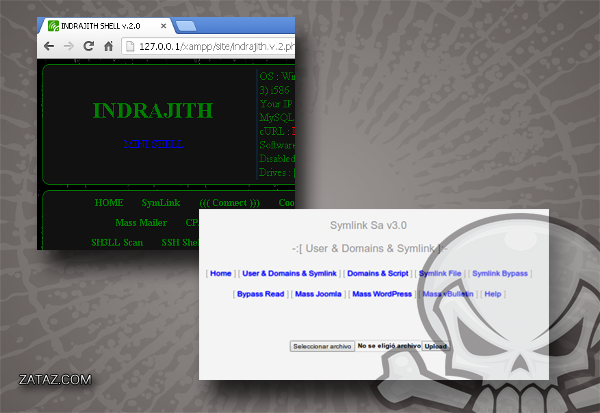

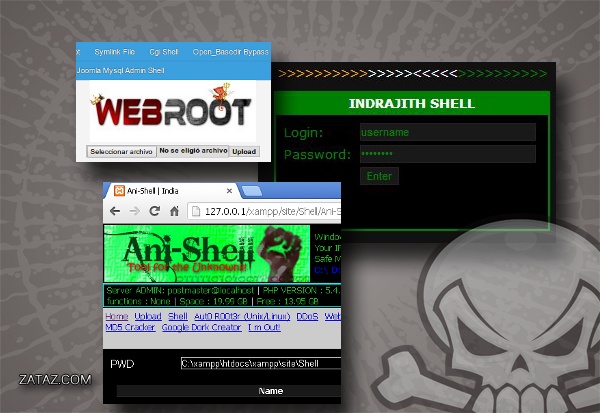

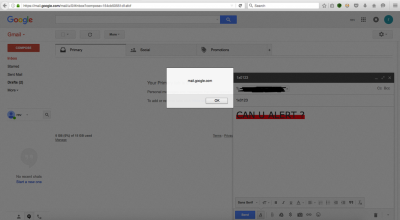

Selon les droits décidés par l’administrateur, la porte cachée va permettre la lecture, la copie, la modification de l’intégralité des fichiers, dossiers, documents présents sur le serveur et, normalement, non accessibles à l’internaute lambda. Certains Shell embarquent avec eux des outils pour envoyer des mails au nom/ip du serveur infiltré, sans oublier les codes qui automatisent d’autres attaques, qui permettent de mettre en place des systèmes de communication entre pirates, rapides, invisibles et destructibles à tout moment. Nous vous invitons à lire notre enquête sur les secrets d’un phishing pour voir un exemple d’utilisation de Shell malveillant.

Les Shell sont très souvent exploités dans ce genre d’attaque, comme ce fût le cas début août à l’encontre du site web de Science Po Grenoble. A noter que des « internautes » peuvent acquérir des serveurs « piégés » par un Shell. Il suffit de payer. La clientèle semble être nombreuse. La majorité des acheteurs ayant comme but final la diffusion des mails dédiés à un filoutage et les sites usurpateurs attenant.

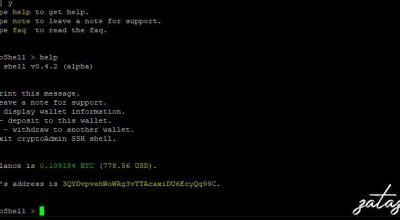

Shell en image

Les Shell ont des options étonnantes. Comme il a été expliqué plus haut, mailer, botIrc, mais aussi installation d’un XSS, codage/décodage PHP, FTP manager, … Les auteurs viennent de divers horizons et pays. Un petit détail, loin d’être négligeable, à retenir : les utilisateurs/consommateurs de Shell n’analysent quasiment jamais les Remote Admin qu’ils exploitent. Les Shells ont une partie qui ne peut être analysée facilement. L’auteur, le vrai, en a codé une partie qui devient donc impossible à identifier. Le piège est caché dans cet espace. L’utilisateur du remote admin ne sait pas que les informations (serveurs piégés, fichiers, IP de l’utilisateur, etc.) qu’ils manipulent avec l’outil qu’il utilise sont aussi communiquées (mail, Irc, autre serveur,…) au créateur du Shell. Bref, le pirate piraté. Bien entendu, les traces du vrai pirate n’apparaitront jamais. Ce qui n’est pas le cas de l’utilisateur de base.

A noter qu’il existe aussi des « robots » qui recherchent des sites infiltrés par un shell. Il suffit de cliquer et l’outil se charge de remonter les adresses piégées. Voici, en images, à quoi ressemble certaines de ces portes cachées.

Comment s’en protéger

Déjà, la base, sécuriser son serveur. La mise à jour de ce dernier permet de contrer les failles les plus courantes. En ce qui concerne une vulnérabilité non publique, personne n’est à l’abri d’un 0Day, un outil de veille de votre serveur n’est pas à négliger. Il vous alertera d’une modification ou de la création d’un fichier sur votre machine. Pratique, surtout si vous n’êtes pas l’auteur de cette modification. Pensez aussi à contrôler vos fichiers logs.

Un Shell laisse des traces. Rangez correctement votre serveur. Une cartographie de vos dossiers et contenus vous permettra rapidement de repérer le toto.php et autres id.jpg qui n’ont rien à faire chez vous. Parmi les outil à ne pas négliger, PHP Shell Detector. Un code php qui vous permettra de mettre la main (ce que je ne vous souhaite pas, NDLR) sur un shell pirate présent dans votre site web. Attention, un pirate malin pourra jouer avec le fichier .htaccess pour rendre quasi invisible les actions de son shell.

Merci pour l’article c’est toujours un plaisir.

ha, mon commentaire a été effacé…..domage, mais l’image elle n’est pas corrigée.

Bonjour,

Erreur de ma part 🙂

L’image est corrigée.