Attaque DDoS de Dyn DNS : du plus gros à venir selon des pirates !

Le groupe de pirates informatiques qui serait caché derrière l’attaque DDoS de Dyn DNS annonce à ZATAZ.COM du plus gros dans les jours à venir.

Depuis quelques jours, je suis en relation avec ce qui semble être le groupe de pirates informatiques caché derrière l’attaque DDoS du vendredi 21 octobre 2016 à l’encontre de DNS DYN, un fournisseur de DNS. Un DDoS, un Déni Distribué de Service est, pour faire simple, comme un camion-poubelle déversant ses déchets devant les portes et fenêtres de votre domicile. Vous ne pouvez plus sortir, plus personne ne peut rentrer. Un DDoS, c’est pareil, mais à l’encontre de serveurs informatiques, de sites Internet, …

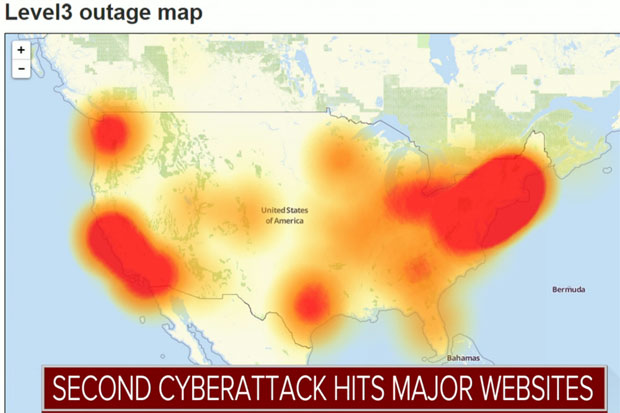

Un fournisseur de DNS, comme DYN DNS, permet de relier une adresse IP 1.1.1.1 à une adresse plus simple à retenir, comme zataz.com. Des pirates ont donc communiqué des milliards de connexions malveillantes à l’encontre de cette entreprise. Bilan, cette société américaine ne pouvait plus fournir son service. Par rebond, les clients se sont retrouvés pris en otage via ce blocage. Dans la liste des victimes : Twitter, Spotify, AirBnB, Netflix, Reddit

Le groupe de pirates S.O.X derrière cette attaque ?

Une attaque qu’un groupe de pirate a revendiquée, par mail, à ZATAZ.COM. Attention, une revendication à prendre avec des pincettes. Tout a débuté par un étrange message: « the sox has ddos the networks dyn via a botnet attack with our list Vulcan« .

D’après mon interlocuteur se cacherait derrière ce DDoS massif le groupe S.O.X. S.O.X, des pirates Russes et Bulgares regroupés sous une même bannière. Crédible ? Ce qui va suivre pourrait le laisser penser. Mais il est très difficile dans ce milieu d’avoir LA vérité.

Mon interlocuteur va fournir quelques « preuves » dont une liste d’IP employée par le bot malveillant du groupe. « The botnet we use is a botnet we have a list of 1.7 billion of infected IP« . Ils auraient donc une armée de 1,7 milliards d’Ip utilisables ! Des machines piégées, transformées en zombies ! Selon la société Level 3 Communications, le code malveillant Mirai qui aurait servi à infiltrer des objets connectés utilisés dans ce DDoS serait présent dans plus de 500 000 appareils de part le monde.

Vous vous doutez bien que la question sur le commanditaire, un gouvernement, a été posée. La réponse aura été plus minimaliste « we can not say if the government were related to this attack we work with some person so the name can not be said all« . Bref, ni oui, ni non. A se demander s’ils ne sont pas Normands. Ce contact va m’indiquer que cette attaque n’était qu’un début. Il faut s’attendre à du plus lourd : « we can say is that this is only the beginning we are preparing something big.« .

Une attaque simple ?

Il semblerait que la méthode d’infection ait été particulièrement simple et repose en partie sur la complaisance humaine. Une complaisance des fabricants qui livrent des produits avec des configurations par défaut. Une complaisance des utilisateurs qui ne changent pas le mot de passe usine. Comme le montre la capture écran de S.O.X : admin:1234. Bref, S.O.X et son attirail de DDoS aurait utilisé les informations par défaut pour accéder à des routeurs, des caméras IP, des enregistreurs DVR. Du matériel qui a contacté, en masse, Dyn DNS.

XionMail rappelle son matos https://t.co/LerrMiQ7oT #ddos #cybersecurite @zataz

— Damien Bancal (@Damien_Bancal) October 24, 2016

Bref, si nos interlocuteurs sont ce qu’ils affirment, il faudra craindre leur menace : « Cela n’est qu’un début, nous préparons quelque chose de grand ».

Mise à jour : S.O.X nous a indiqué quelques nouveaux détails sur l’attaque : »Yes the attacks have been launched by the connected we backdoor essentially ip camera and server data center by cons. I can not confirm for XiongMai« .

Même pas cap’ 🙂

Suis tombé sur un article qui parle de Hangzhou Xiongmai Technology (Xiongmai) qui semble presque faire son mea culta. Ses webcams auraient causés le 10% du problème…

Article sur http://www.diyphotography.net/cameras-killed-internet-last-week/

Google drive inaccessible, le 28.10.2016 à 17h19 ! Les serveurs répondent bien (ping), mais aucune information à l’écran.. Alors bogue de Google ou seconde attaque ?

De plus en plus suspecte cette affaire !

Alors que votre article mentionne le groupe S.O.X qui semble revendiquer l’action, d’autres sources citent le groupe New World Hackers, qui lui aussi revendique l’attaque, donnant également des détails (https://apnews.com/3d1028db99694b448f7f16190cb5f856).

Il y en a forcément un des deux qui ment, ou même les deux si le vrai responsable est resté anonyme…

Je suis trés pessimiste sur ce sujet que je suis depuis la toute première attaque qui était, à mon humble avis, le test de charge des infras mondiale. J’ai un très mauvais pressentiment….

Merci à zataz pour cet excellent travail fournit depuis des années.

Bien à vous,

1.8 milliards d’appareils y’a de quoi lancer du DDOS de compet la. Reste à savoir qui est vraiment derrière tout ça