Un ancien pirate du groupe REvil diffuse un mode d’emploi de cyberattaque

Initialement vendu à 10 000$, le mode d’emploi pirate de l’un des hackers les plus dangereux du web est désormais diffusé gratuitement ! Sa méthode malveillante ayant été divulguée, le malfaiteur ne voit aucune raison de garder le manuel secret.

Son nom est Bassterlord, un pirate informatique originaire d’Ukraine, âgé de 27 ans. Graphiste de métier, il aurait travaillé pour des fournisseurs de vêtements de la Fédération de Russie et a été membre de certaines des équipes de piratage les plus virulentes de ces 5 dernières années. Parmi ces groupes figurent REvil / Sodinokibi, Avaddon, Ransom X ou encore Lockbit. De « simple » spammeur à vendeur d’accès à des serveurs d’entreprises infiltrés, ce pirate a fait du chemin.

Il est devenu l’un des malfaiteurs les plus dangereux du web en pénétrant dans les réseaux et en vendant les accès à d’autres cybercriminels.

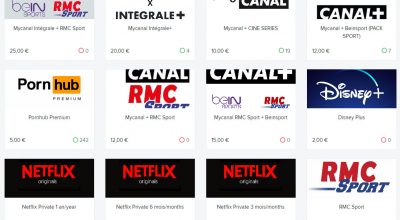

Il y a quelques heures, le pirate a diffusé gratuitement son manuel d’infiltration d’entreprise. Ce « mode d’emploi » en est à sa version 2. Il était initialement vendu à 10 000$. Pourquoi un tel « cadeau » empoisonné ?

Il a exprimé ses intentions par le fait que la méthode proposée par son manuel a été divulguée et il ne voit aucune raison de garder le manuel secret. Le pirate explique aussi qu’il remboursera les acheteurs ayant une réclamation sur ce don. Une version 3 serait déjà dans les tuyaux avec de nouvelles adresses IP et autres outils d’infiltration qui ne se trouvent pas dans la V2.

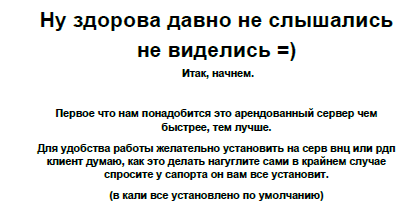

Que trouve-t-on dans ce manuel ? Installer le serveur qui servira à l’attaque, exploiter l’OS KALI et ses outils, contourner les outils de cybersécurité de Sentinel One, Falcon, Sophos ; maltraiter les serveurs EXSI. « Pas besoin de 0Day« , explique le pirate [Il fait référence, entre autre, à Cl0P], « juste exploiter la bêtise humaine et la réticence à entrer des mots de passe complexes pour se connecter à la console pour se connecter au même EXSI via SSH« .

Le pirate termine son manuel en expliquant ne pas être motivé politiquement, juste par l’argent et le plaisir de montrer comment certains administrateurs « peuvent être stupides, même dans les grandes entreprises du monde entier !« .

Marketing de la malveillance

Bref, un manuel qui semble surtout être du marketing de la malveillance pour mieux commercialiser les prochaines versions. Bassterlord aurait débuté dans le piratage alors qu’il devait payer des soins hospitaliers pour sa mère. C’est alors qu’un membre de REvil l’aurait aidé en lui payant (300$) ses premières actions pirates.

Début février, les pirates du groupe Cl0P, via un 0day qu’il avait en main ont attaqué des dizaines de grosses entreprises en réclamant 2 Bitcoins par victime. Somme à verser sous 72 heures. Le ransomware utilisait la faille CVE-2021-21974 comme moyen de compromission.

Corrigée en février 2021, cette vulnérabilité affecte OpenSLP dans l’hyperviseur bare-metal ESXi. « Un acteur malveillant sur le même segment de réseau qu’ESXi ayant accès au port 427 pourrait exploiter un problème de débordement de mémoire tampon dans le service OpenSLP, ce qui entraînerait l’exécution de code à distance« , rappelait en févier Le Monde Informatique.

OVH a proposé quelques mesures pour éviter d’être impacté, y compris une vérification de la version des ESXi en cours d’utilisation et la désactivation d’OpenSLP (port 427).