Opération Cronos : les autorités mettent la main sur les sites du pirate Lockbit

[Info ZATAZ] – Opération Cronos : LockBit, le groupe de pirates informatiques le plus menaçant du web voit ses sites web saisis par les autorités.

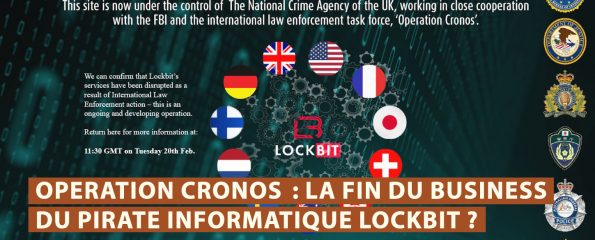

Aprés plus de trois ans de malveillances massives, les autorités de onze pays, dont la France [Gendarmerie Nationale et l’Unité Nationale Cyber], la Suisse, le Japon et le Canada, saisissent les espaces numériques du groupe de pirates informatiques LockBit. 20 sites [blog] et de stockages sont hors-service. Une opération menée par la National Crime Agency britannique, le Bureau fédéral d’enquête américain et Europol.

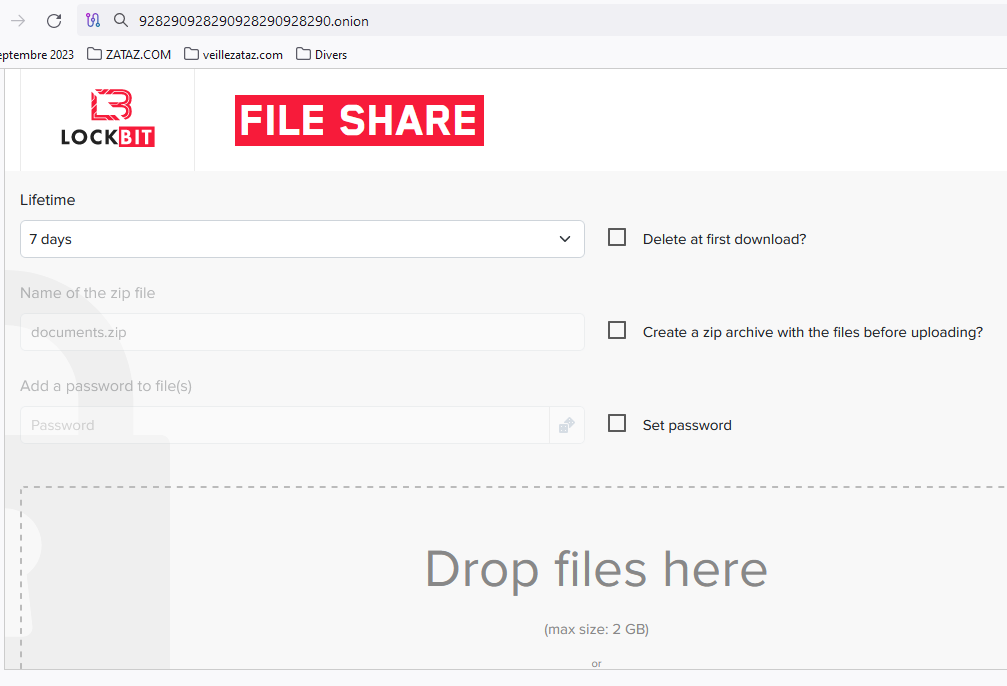

Seuls les outils « Drop files » et « Private Note » sont encore actifs. Le premier permet aux pirates de stocker et diffuser des fichiers dans un cloud Lockbit. Private Note permet de créer un texte, une note, qui s’autodétruit selon les besoins du créateurs [5 minutes à 7 jours].

Les Services proposés par ce malveillant aux affiliés, dont la location d’un outil de prise d’otage d’entreprise, ne répondent plus. « Nous pouvons confirmer que les services de Lockbit ont été interrompus à la suite d’une action internationale d’application de la loi – il s’agit d’une opération en cours et en développement. » souligne l’image splash apparue ce 19 février sur l’ensemble des domaines de Lockbit cachés dans le darkweb.

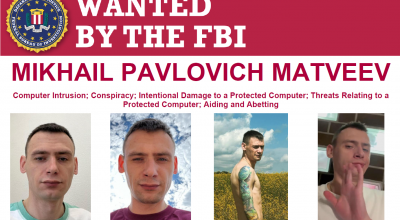

Dans le cadre de cette opération, le gouvernement américain va-t-il dévoiler des actes d’accusation contre deux ressortissants russes pour leur rôle présumé dans les attaques LockBit ? Artur Sungatov et Ivan Gennadievich Kondratiev (Bassterlord) dans la ligne de mire ?

En juin 2023, le Département de la Justice des États-Unis (DoJ) annonçait l’arrestation [le 13 mai 2023] en Arizona, d’un ressortissant tchétchène de 20 ans, soupçonné d’être membre LockBit : Ruslan Magomedovich Astamirov.

Plusieurs milliers de victimes !

LockBit a fait plusieurs dizaines de milliers de victimes. Selon les chiffres de ZATAZ, plus de 2 500 victimes [Le Loiret, la Communauté de Communes Gorges Ardèche, la ville de Nieul-sur-mer, Locaparc, Île de France Nature, Ville de Mandeure ou encore la commune de Brunoy, Etc.]

Certains cas autres cas, attribués à LockBit, ne semblent être signés directement par LockBit lui-même, comme j’ai pu vous le révéler, par exemple, pour le cas du Centre Hospitalier d’Armentières. Des copycat reprenant le code source d’un des outils du pirate, diffusé il y a quelques mois.

« This is not a problem for us we can make more! We can start again earlier creating a new blog » souligne un internaute signant LockBit. Un affilié, le boss ou un fanfaron ? A suivre !

Intéressant, il y a quelques jours, je vous expliquais comment le porte-parole de LockBit avait été « viré » d’un important forum pirate russophone. Autre détail, leur « partenariat » avec BlackCat/ALPHV semble avoir été fatal. Un chat noir qui peut rapporter jusqu’à 10 millions de dollars pour lui mettre la muselière !

Faille PHP, pas de mise à jour ?

« Le FBI a foutu les serveurs en l’air via PHP, les serveurs de sauvegarde sans PHP n’ont pas été touchés » explique un individu signant sous LockBit. Le BugBounty mis en place par le pirate ne semble pas avoir été très efficace !

Dans PHP version 8.0.*, lors du chargement du fichier phar, et au moment de la lecture des entrées du répertoire PHAR, une vérification de longueur insuffisante peut entraîner un débordement de tampon de pile, conduisant potentiellement à une corruption de la mémoire ou à un RCE. Un CVE que LockBit n’a pas vu passer !?

Le compteur de Lockbit affichait, avant sa fermeture par les autorités : 4 ans et 170 jours [Il est apparu le 3 septembre 2019].

Update 20/02 : le chercheur VX_Underground a eu confirmation de la saisi, par le FBI. « Le personnel administratif du groupe Lockbit ransomware nous a confirmé que leurs sites Web avaient été saisis.«