Cloud sécurisé : Un document sur le site de la Ville de Lyon parle beaucoup trop !

Combien de fois va-t-il falloir le rappeler ? Des documents sensibles n’ont rien à faire sur un site web. Un site web, un cloud sécurisé ? Exemple avec un document trouvé sur le site de la Ville de Lyon.

Les fuites de données peuvent prendre énormément d’aspect. site web pris pour un cloud sécurisé. Base de données, backup oubliés, mails, … Les modes d’emplois sont aussi à prendre au sérieux. Surtout quand ces derniers comportent des informations d’identification et de connexion à des espaces sensibles. Voici un exemple avec la Ville de Lyon. La 3e Ville de France (derrière Marseille et Paris) propose dans un de ses sites web un document pas comme les autres. Le fichier est à destination de personnels « précis ». Je ne peux en dire plus tant que ce document n’a pas disparu de la toile.

Bonjour @villedelyon ! Voilà 3 semaines que je souhaite joindre un RSSI de votre commune ! Pas de réponse ! Login, mot de passe, doc sensible et accès à un admin n'a pas d'intérêt ? #cybersecurite @zataz

— Damien Bancal "o/" (@Damien_Bancal) July 20, 2018

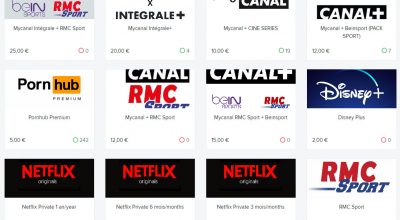

Mission de ce fichier, expliquer comment se connecter à une entreprise privée, en contrat avec la commune. Bilan, dans ce « mode d’emploi », le pas-à-pas pour se connecter à la boutique de ce partenaire avec numéro du client payeur (La ville de Lyon) et … le mot de passe. Le fichier date de mai 2008, mais comme me l’a prouvé ma source anonyme, le mot de passe est toujours fonctionnel. Bilan, pirate, escroc ou autre « curieux » 2.0 ont de quoi avoir accès aux données confiées à la boutique, aux produits achetés, aux factures… et orchestrer des commandes sur le dos du contribuable Lyonnais !

La Ville a été alertée par le Protocole ZATAZ n’020720181746 et plusieurs fois par Twitter.

Mise à jour : La Ville de Lyon a contacté ZATAZ. Le document a été effacé.

Le bonnes pratiques voudraient également que l’on inclus pas les informations de connexion dans une procédure.

Pingback: ZATAZ Rétrospective 2018 : le web, plus troué qu'un gruyère ? - ZATAZ