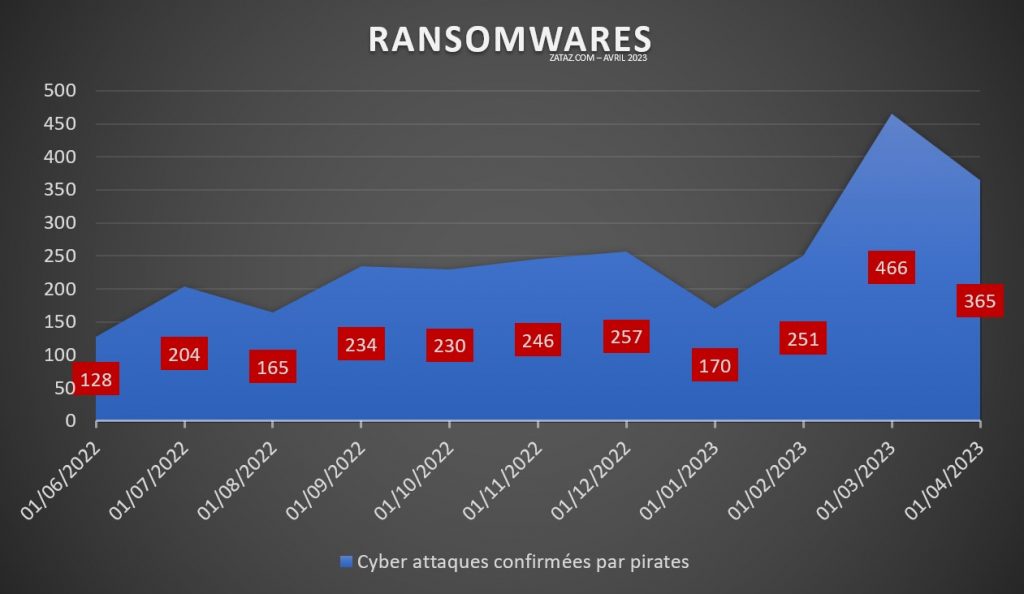

Quoi d’neuf, docteur ? Chiffres rançongiciels avril 2023

Après un mois de mars ayant enregistré plus de 460 cyberattaques de type rançongiciel, avril n’a pas semblé calmer les hackers malveillants adeptes des ransomwares.

Il y a eu 466 cyberattaques en mars 2023 et 365 en avril 2023. Les pirates informatiques adeptes du rançonnage des entreprises n’ont pas ralenti le rythme des malveillances, comme le montrent les chiffres de ZATAZ. Ces chiffres sont issus de plusieurs sources, notamment des blogs pirates (nous en surveillons une centaine sur le web et le darkweb) et des espaces de discussion privés (Telegram, IRC, Tox, etc.).

Nous prenons en compte les entreprises mentionnées par les pirates, même celles qui sont restées quelques minutes sur les espaces d’affichage. Nous incluons également ces entreprises qui ont payé après avoir été menacées par les pirates via des preuves mises en ligne dans les espaces privés des malveillants.

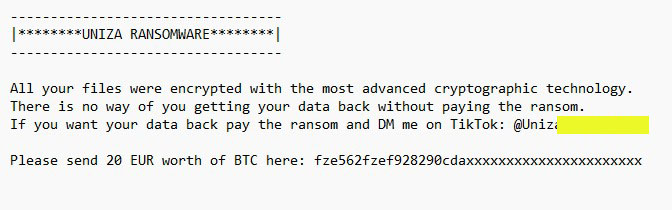

À noter que cinq nouveaux « groupes » sont apparus ce mois-ci : Uniza, CrossLock, Speed01, DcHelp et Harada. Au total, 14 nouveaux rançonneurs ont été recensés en 2023.

Il convient de noter que l’un d’entre eux, comme le montre ma capture d’écran, propose de le contacter via TikTok (sic!) ou encore un autre, le groupe Akira (apparu en mars 2023) vient de lancer son site web sous forme d’un écran de contrôle [voir la vidéo proposée sur le Youtube de ZATAZ]

Des dizaines de groupes actifs !

En 2022, 96 groupes de pirates informatiques sont apparus sur la scène malveillante, contre 173 en 2021. Le record reste détenu par les années 2016 et 2018, qui ont vu l’émergence de 339 et 280 nouveaux pirates spécialisés en rançongiciels.

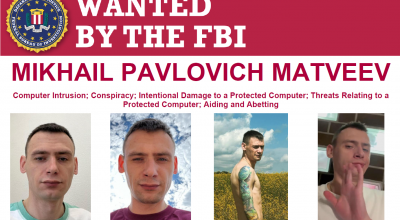

Il est à noter que, sur la même période présentée dans notre tableau, les pirates du groupe LockBit ont totalisé 783 victimes, dont 34 en France, 13 au Canada, 10 en Belgique et 6 en Suisse.

En avril, le groupe Cl0p a de nouveau exploité une vulnérabilité GoAnywhere de type 0Day (faille connue seulement des pirates) pour s’attaquer à des entreprises. Après celle exploitée fin février, les malveillants ont exploité deux vulnérabilités récemment révélées dans le logiciel de gestion d’impression PaperCut pour voler les données de l’entreprise aux victimes.

Dans une série de tweets, Microsoft a déclaré avoir attribué les attaques à un acteur menaçant qu’il suit sous le nom de Lace Tempest – un groupe dont les activités chevauchent FIN11 et TA505. Il semble que Tempest soit un affilié de Clop, ce qui signifie qu’il mène des attaques et déploie le rançongiciel Clop via sa faille, et gagne une commission pour les extorsions réussies.

PaperCut est une société de logiciels qui produit des logiciels de gestion d’impression pour Canon, Epson, Xerox, Brother et presque toutes les autres grandes marques d’imprimantes. Leurs outils sont largement utilisés au sein des agences gouvernementales, des universités et des grandes entreprises du monde entier.

Microsoft is attributing the recently reported attacks exploiting the CVE-2023-27350 and CVE-2023-27351 vulnerabilities in print management software PaperCut to deliver Clop ransomware to the threat actor tracked as Lace Tempest (overlaps with FIN11 and TA505).

— Microsoft Threat Intelligence (@MsftSecIntel) April 26, 2023

Lace Tempest a été observé en train d’utiliser les exploits du produit de transfert de fichiers GoAnywhere de HelpSystems et le ver Raspberry Robin pour diffuser des ransomwares, deux techniques couramment associées au groupe de ransomwares Clop.

La Cybersecurity and Infrastructure Security Agency (CISA) a ajouté la vulnérabilité affectant le logiciel de gestion d’impression PaperCut à sa liste de vulnérabilités exploitées.