Identifier un utilisateur TOR grâce à sa souris

Un chercheur en sécurité informatique découvre comment identifier un utilisateur du système d’anonymisation TOR à partir de l’utilisation de sa souris.

Si vous êtes des utilisateurs de l’excellent outil d’anonymisation TOR, vous devez très certainement avoir aperçu cette alerte vous indiquant que redimensionner le navigateur pourrait permettre de vous suivre à la trace. La dimension de l’écran étant [aussi] l’un des nombreux moyens de tracer un ordinateur. Une trace appelée aussi empreinte digitale.

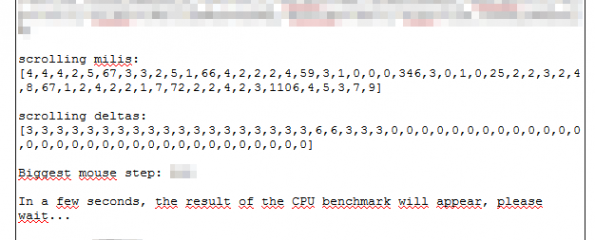

Jose Carlos Norte, un chercheur de Barcelone [Espagne] en sécurité informatique a identifié plusieurs autres possibilités de ‘traçage’ comme l’utilisation de la souris. La vitesse de la roue, la vitesse de défilement d’une page web… Pour l’identification, Norte explique que l’espion peut identifier le défilement en fonction des particularités de chaque utilisateur. Couplée avec d’autres empreintes numériques et le traçage sur TOR devient « presque » un jeu d’enfant. Sa démonstration est particulièrement intéressante avec analyse du scrolling, du CPU, de la vitesse de la souris.

Tor, dans la ligne de mire de toutes les recherches

Cacher un site Internet via TOR est simple. Au lieu d’un 92829.com, vous vous retrouvez avec un 92829.onion. Impossible, normalement, de trouver la moindre information sur l’hébergement, le propriétaire. Sauf si ce dernier utilise un serveur Apache mal configuré. C’est ce qu’expliquait Data Security Breach, en février 2016, après la découverte d’une fuite potentielle découverte par un chercheur en sécurité informatique.

Très bonne méthode, mais le seul souci de sa démonstration est que tout cela fonctionne avec du Javascript.

Or, le navigateur TOR est proposé de base avec tous les scripts java désactivés.

Il suffit de se rendre sur son site avec le « TOR Bundle » et là, impossible de ressortir des informations nous concernant.