Op lo4fer : le webmaster du FBI – un paresseux – selon un pirate

Opération lo4fer : le FBI débute l’année 2017 avec un piratage de son site Internet. Un 0day met à mal l’agence américaine.

Op lo4fer – Un pirate informatique du nom de Cyber zeist s’offre pour la seconde fois le FBI. En 2011, ce pirate informatique spécialisé dans la vente de 0Day s’était infiltré dans un serveur du FBI via un phishing. Une réussite étonnante qu’il vient de renouveler, fin décembre. Cette fois, via un 0Day « Je le diffuserai une fois que je l’aurai vendu, et qu’il sera devenu obsolète » souligne-t-il.

Le 22 décembre 2016, une alerte au sujet d’un 0Day à l’encontre de Plone CMS, le CMS le plus sécurisé à ce jour, est annoncée. Personne ne relève vraiment l’information. Il faut dire aussi que le milieu garde jalousement le précieux code. Ce dernier est mis en vente dans le black market. Lo4fer, son petit nom, est proposé à la vente plusieurs milliers de dollars.

Le site du FBI, mais aussi l’ENISA (Agency for Network Information and Security) ou encore les sites d’Amnesty International (Suisse) et de l’IPRC tournent sous ce CMS. Ils souffrent donc logiquement de lo4fer. « J’ai aussi découvert qu’il [le site du FBI, NDR] tournait sous FreeBSD version 6.2. Il date de 2007, souligne le pirate, avec ses propres modifications signées par le FBI. La dernière réinitialisation date du 15 décembre 2016 à 18h32« . Voilà un pirate précis. Il veut convaincre que son 0day vaut de l’or. A-t-il du mal à le vendre ? Il explique qu’il doit amortir sa découverte ! Il reproche aussi au webmaster du FBI d’avoir « une attitude très paresseuse« . Pourquoi ? Selon Cyberzeist l’administrateur avait gardé les fichiers de sauvegarde (extension .bck) sur le dossier racine du site (sic !).

Lo4fer fait tomber le FBI

Bilan après tant d’annonces et de détails, le pirate vient de mettre en ligne une liste de 155 identités, mails, mots de passe chiffrés (SHA1, sel SHA1) d’agents du FBI. « J’ai découvert plusieurs fichiers de sauvegarde, termine-t-il, J’essaie toujours de récupérer le plus de fichiers de sauvegarde et je continuerai jusqu’à ce que FBI.GOV soit corrigé« .

Le pirate d’Hillary Clinton

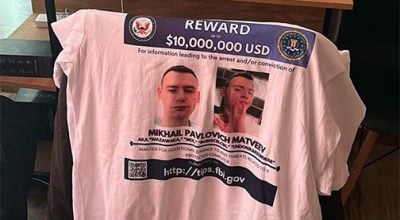

Cyberzeist est connu pour avoir déjà mis à mal la sécurité de la Barclays et RBS Bank, Tesco Bank, MI5, DNC ou encore dans le site de l’état d’Alaska chargé des élections des présidentielles de 2016.

Il est aussi connu pour ne pas être aux ordres d’un état, même Russe, mais plutôt aux ordres des dollars qu’il peut amasser avec ses 0Day.

Pourquoi j’écris ceci ? Vous allez comprendre !

Le FBI a sorti en urgence son rapport sur les pirates Russes et les élections présidentielles avant le réveillon de la Saint-Sylvestre.

Le Federal Bureau of Investigation a diffusé, dans la foulée, de fausses informations aux media américains. Informations qui ont été reprises dans le monde comme parole d’évangile. Un exemple, le piratage d’une centrale électrique par des pirates russes… qui n’était pas un piratage ! C’est même la direction de la centrale qui l’annonçait sur Twitter.

Updated Burlington Electric statement: No Indication that electric grid or customer information compromised. Read: https://t.co/KfhY2rJ32k pic.twitter.com/9m1yD9B4GQ

— Burlington Electric (@BurlingtonElec) December 31, 2016

Je vous passe aussi le « piratage » de sites Internet de plusieurs états américains qui, je vous l’expliquais il y a peu, n’étaient pas des piratages mais des « tests » de la DHS US. Bref, pourquoi je vous disais que Cyberzeist n’était pas à la solde d’un État, et que le FBI était pressé de lancer une communication tout azimut en espérant que l’on ne parle pas de ses propres fuites ?

L’unique loi du pirate, les dollars !

Cyberzeist, le pirate du FBI, est aussi l’auteur de la fuite de données concernant le Parti Démocrate Américain ! Un hack réussi via une infiltration de la société DNC. Un hack via plusieurs méthodes dont … le phishing. De cette première attaque, les portes du sites hillaryclinton.com se sont ouvertes à Cyberzeist. Un exploit à l’encontre de l’outil Varnish v1.1, le pirate a aussi un 0Day au sujet de ce reverse proxy, qui lui a donné l’accès au Crestron XPanel du site de campagne de Clinton.

Cyberzeist, le pirate du FBI, est aussi l’auteur de la fuite de données concernant le Parti Démocrate Américain ! Un hack réussi via une infiltration de la société DNC. Un hack via plusieurs méthodes dont … le phishing. De cette première attaque, les portes du sites hillaryclinton.com se sont ouvertes à Cyberzeist. Un exploit à l’encontre de l’outil Varnish v1.1, le pirate a aussi un 0Day au sujet de ce reverse proxy, qui lui a donné l’accès au Crestron XPanel du site de campagne de Clinton.

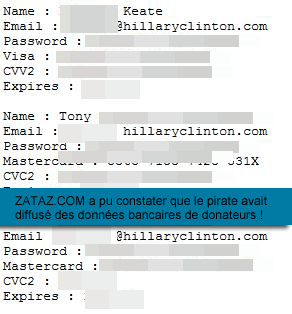

A l’époque le pirate Cyberzeist en profitera, nous sommes alors en octobre 2016, en plus de refiler les informations à Wikileaks, pour diffuser les données bancaires d’américains ayant fait des dons via le site Internet d’Hillary Clinton. Des donateurs de chez DNC ! A noter que les données bancaires, comme le montre ma capture écran ci-dessus, n’étaient pas chiffrées !

Vos articles sont tous aussi passionnants les uns que les autres, la sécurité est très importante et c’est super de voir que vous y consacrez énormément de temps.

Merci beaucoup !

Merci !