LockBit 3.0 : des pirates aux centaines de piratage

Depuis la disparition des groupes Maze, Conti, Sodinokibi, les pirates LockBit ont connu une croissance rapide, se hissant au premier rang des autres groupes de rançongiciels. Les attaquants ont publié la troisième version de leur ransomware, créé un ensemble de règles pour les partenaires et lancé un programme de bug bounty. Qui se cache derrière ce groupe au plus de 1.000 victimes qui a avoué à ZATAZ être l’auteur de la cyber attaque ayant visé le centre hospitalier Corbeil-Essonnes.

Contacter Lockbit 3.0 n’est pas très compliqué ! Garder le contact et pouvoir parler avec plusieurs interlocuteurs est moins simple. Cependant, via des canaux de communication dont l’outil Tox, ZATAZ a pu apprendre de Lockbit qu’il serait le groupe caché derrière la tentative d’extorsion du centre hospitalier Corbeil-Essonnes.

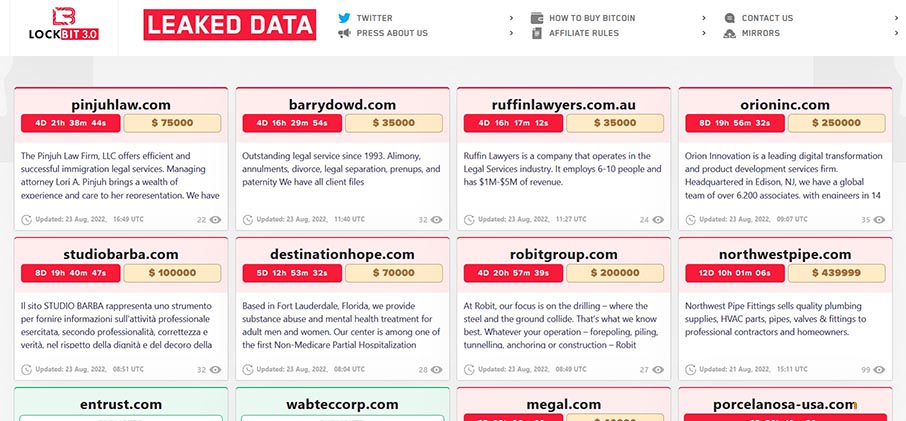

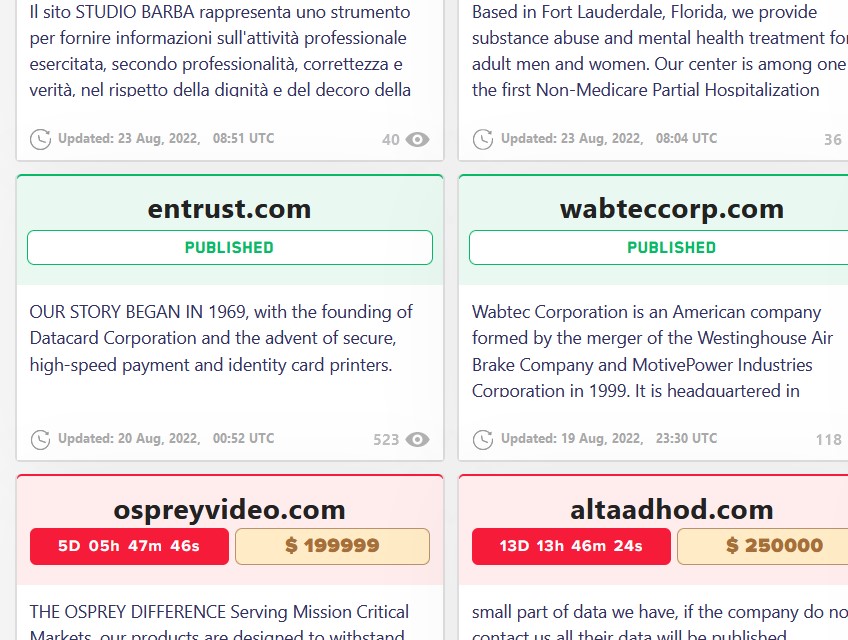

L’un des blogs actifs (les autres sont toujours bloqués au moment de l’écriture de cet article par un DDoS depuis dimanche) affiche une seule victime le 21 août, northwestpipe.com. Les victimes suivantes, 28, sont affichées pour le 23 août 2022. L’interlocuteur n’a donc pas la main sur la mise à jour du site, mais confirme l’attaque. A prendre avec des pincettes, donc, même si le canal utilisé pour communiqué est officiel.

RaaS : même les hackers paient pour les logiciels

RaaS (Ransomware-as-a-Service, ransomware as a service) est un nouveau modèle commercial dans lequel les développeurs de ransomwares fournissent leurs programmes à d’autres pirates moyennant des frais. Le RaaS propose plusieurs modèles de paiement : Signature ; Achat en un click ; Pourcentage de la rançon reçue.

La popularité croissante du RaaS témoigne du développement de groupes de pirates. Ils ressemblent de plus en plus à des organisations dirigées par des professionnels. LockBit 3.0 profite d’un nouveau modèle commercial : mettre son rançongiciel en vente.

Selon un rapport du groupe NCC, les attaques de ransomwares ont chuté de 42 % en juin 2022 par rapport au mois de mai de la même période. La guerre Russo-Ukrainienne et les nombreuses réussites des autorités (arrestations de membre de groupe ; de fournir de code malveillant ; blocage de blanchisseur) ont mis de sérieux bâton dans les roues des pirates informatiques. Cependant, il ne s’agit pas d’un ralentissement des ransomwares, bien au contraire. La baisse d’activité est temporaire et est due à l’arrêt récent de Conti et au retrait de LockBit 2.0. LockBit reste le leader en termes de nombre de victimes. ZATAZ en a référencé plus de 1 200 depuis la naissance de ce groupe qui fêtera son 3ème anniversaire le 3 septembre 2022.

LockBit : qui sont-ils et que sait-on d’eux ?

LockBit est apparu le 3 septembre 2019. La première version du ransomware n’a pas gagné en popularité auprès des pirates. Personne n’a prêté attention à ce petit groupe, jusqu’à la sortie de LockBit 2.0 au second semestre 2021. Depuis lors, le malware a été constamment mis à jour et amélioré.

En 2021, le groupe [du moins un porte parole] déclarait être basé aux Pays-Bas. LockBit a également déclaré que les pays de l’ex-URSS ne seraient pas la cible d’attaques, puisque la plupart des membres du groupe y ont grandi. Dans la dernière interview donné, cet été, Lockbit annonce avoir une cyber armée d’une centaine de personnes. Possible ? Malheureusement, oui. Le groupe affiche les victimes à la pelle !

Aujourd’hui, LockBit est l’un des acteurs les plus présents dans le domaine de la cybercriminalité. Les pirates ont développé une stratégie d’extorsion nouvelle, exigeant de l’argent directement des victimes et ne révélant pas l’attaque publiquement, comme le groupe Bianlian (Ils ont piraté 9 centres du groupe médical Mackenzi) – du moins pas au départ. Le groupe fournit aux victimes des « services spéciaux » moyennant des frais supplémentaires :

24 heures de répit, par rapport au compte à rebours, pour le paiement de la rançon ;

Suppression immédiate des données volées ;

Téléchargement des données volées sur les serveurs de la victime ;

En outre, LockBit dispose d’un certain nombre de règles qui interdisent le chiffrement des systèmes d’infrastructure critiques. Cependant, le vol de données n’est pas interdit. Certaines règles évoluent avec le temps, notamment en termes d’attaques contre des industries auparavant interdites.

Dorénavant, les partenaires de LockBit peuvent attaquer des établissements d’enseignement privés, des sociétés pharmaceutiques, des cliniques dentaires et des installations de chirurgie plastique. Les pirates de LockBit « tracent la ligne rouge » partout où des dommages peuvent être causés aux personnes, tout en empêchant les attaques contre les institutions qui fournissent des soins médicaux vitaux. Ce qui ne colle donc pas avec l’attaque annoncée du Centre Hospitalier français. Pourtant, depuis début juillet, le secteur de la santé n’a pas été épargné : Quality Medical Inc (USA), Cristiana spine center, Destination Hope (USA), OSDE (Argentine), etc. Huit entreprises françaises, dont La Poste Mobile. A noter une « passion » pour les cabinets d’avocats. Une profession ciblée depuis des mois, comme je peux l’alerter depuis des années.

Pour devenir partenaire LockBit, vous devez passer une vérification rigoureuse des antécédents et effectuer un dépôt en bitcoins. En outre, le groupement a un certain nombre d’exigences supplémentaires pour vérifier un partenaire potentiel :

Etre actif ;

Rapporter plus de 5 bitcoins par mois ;

Disponibilité du profils du partenaire sur divers forums de hackers ;

Fournir des preuves de son expérience dans d’autres « projets » similaires et fournir le solde de ses portefeuilles de crypto-monnaie actuels ;

Vérification des connaissances et des capacités techniques.

Comment empêcher une attaque LockBit ?

Je pourrai vous parler de renforcer vos machines, vos mots de passe. D’installer des outils de sécurité sur les appareils de l’entreprise. Mettre en place une fonction de blocage géographique qui interdit le transfert de données vers des pays non autorisés ; Suivre les connexions entre les adresses IP et les réseaux ; Identifier les anomalies dans le trafic. Mais, les deux méthodes principales à mon sens : éduquer et former ses équipes ; Protéger les données contre les fuites. Si le pirate ne peut rien copier, il ne pourra rien extorquer.

Pingback: ZATAZ » Centre Hospitalier Sud Francilien dans les griffes de LockBit 3.0