LUMMA, LE MALWARE CAPABLE DE RESTAURER LES COOKIES GOOGLE EXPIRÉS

Lumma, un malware déjà connu pour son efficacité dans le vol de données, vient d’ajouter une corde à son arc. Cette nouvelle capacité permet aux opérateurs de Lumma de restaurer les cookies d’authentification Google expirés, ouvrant ainsi une brèche inédite dans la sécurité des comptes utilisateurs.

La menace que représente Lumma (alias LummaC2) n’est pas nouvelle, mais sa capacité à manipuler les cookies Google est une innovation préoccupante. Habituellement, la durée de vie limitée des cookies est une mesure de sécurité destinée à empêcher l’accès non autorisé aux comptes. Cependant, si les déclarations des développeurs du stealer Lumma sont exactes, l’outil pourrait permettre aux pirates informatiques de contourner cette sécurité et d’accéder aux comptes, même si la session de l’utilisateur a expiré ou s’il est déconnecté. Les développeur de LummaC2 ne sont pas avare de déclarations et publicités. Il faut dire aussi que leur outil est en location.

Qui dit location, dit argent, et qui dit argent, dit promotion pour attirer les clients. Je vous indiquais les prix, en septembre, alors que les commerçants faisaient un black friday avant l’heure.

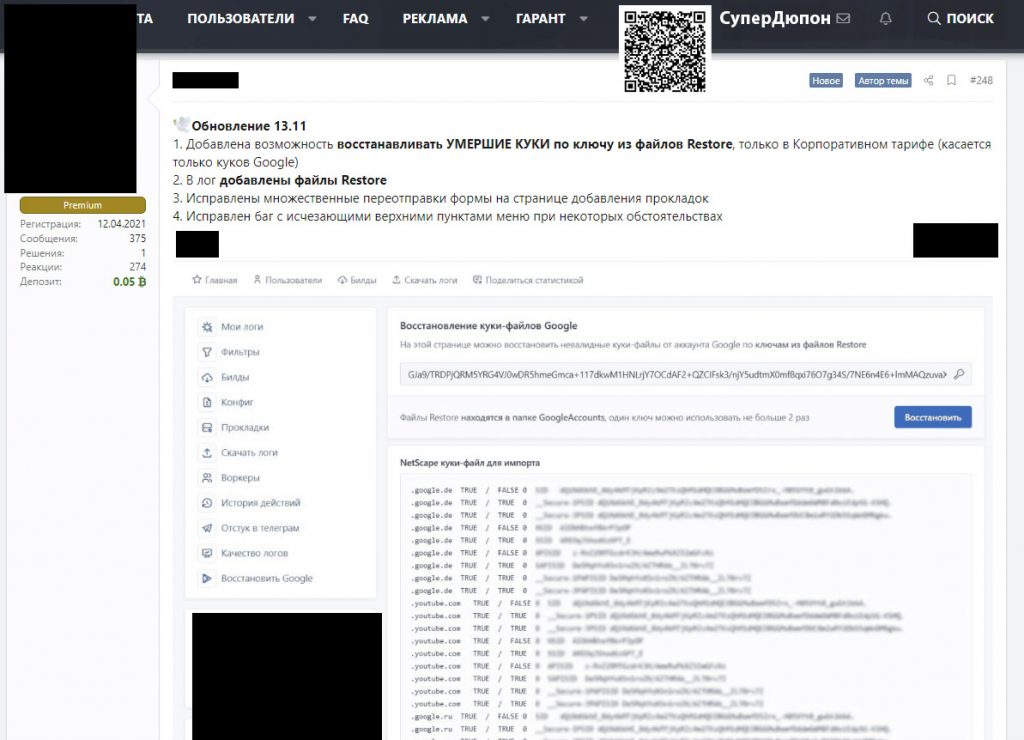

Il y a quelques jours, sur un forum Russophone que le Service Veille ZATAZ regarde de prêt, les développeurs se vantaient de cette nouvelle option « Google cookie expiré« .

La nouvelle option de Lummac2 serait capable de « ressusciter les cookies morts en utilisant une clé extraite de fichiers récupérés« . Seuls les affiliés – entreprise de Lumma ont accès à cette option.

Lumma entreprise est loué 3 000 dollars US par mois. Parmi les autres nombreuses options, Lumma utilise des techniques de trigonométrie pour détecter et éviter les environnements de test, tels que les bacs à sable, utilisés pour analyser et contrecarrer les logiciels malveillants. Lumma était loué, il y a quelques jours, 250 dollars pour un internaute « expérimenté ».

Restaurant les cookies expirés

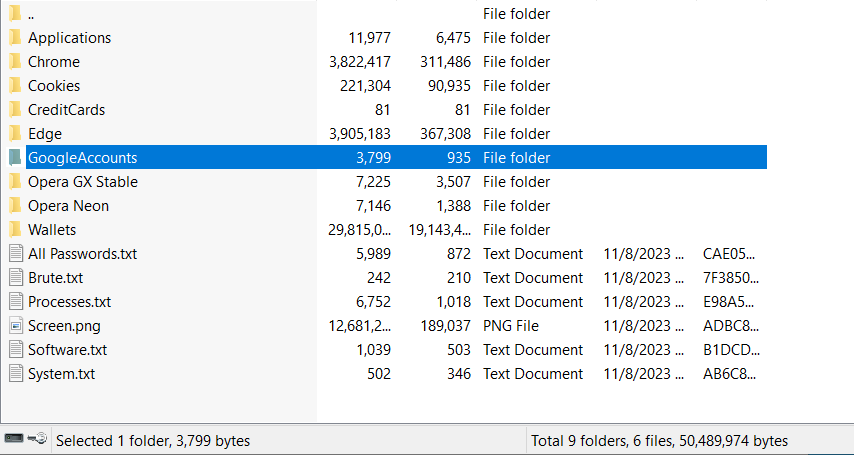

Comme ZATAZ a pu vous le révéler voilà dix ans, l’une des options des stealers est de récupérer les cookies stockées dans les ordinateurs. La capacité de restaurer des cookies expirés, surtout dans le contexte des cookies d’authentification Google comme dans le cas du malware Lumma, présente plusieurs intérêts majeurs pour des acteurs malveillants.

D’abord, un accès aux comptes utilisateurs sans mot de passe. Les cookies d’authentification sont utilisés pour garder les utilisateurs connectés à un service sans qu’ils aient à saisir à nouveau leurs identifiants. Si un attaquant peut restaurer un cookie expiré, il pourrait potentiellement accéder au compte associé sans connaître le mot de passe.

Ensuite, contournement des mesures de sécurité. Les cookies ont une durée de vie limitée pour des raisons de sécurité. Pouvoir les restaurer signifie que les attaquants peuvent contourner cette mesure de sécurité, rendant les expirations de session moins efficaces comme moyen de défense.

En restaurant les cookies expirés, les attaquants peuvent maintenir un accès aux comptes des victimes sur une plus longue période, et ce, de manière relativement discrète. Cela leur permet de collecter des informations sensibles ou de mener des actions malveillantes sans éveiller immédiatement les soupçons.

Enfin, permette des attaques ciblées. La restauration des cookies peut faciliter des attaques ciblées, comme le spear phishing ou le vol d’identité, en donnant aux attaquants des informations plus précises et des accès directs aux comptes de leurs victimes. Comme de nombreux services sont liés à un compte Google (comme Gmail, Google Drive, YouTube, Agenda), l’accès à un cookie Google peut ouvrir les portes à une multitude d’informations et de services liés à l’utilisateur. A noter qu’en cliquant simultanément sur Ctrl+Maj+Suppr, la gestion de vos cookies s’affichera automatiquement.

Ctrl+Maj+Suppr

Pour vous protéger, paramétrez votre navigateur pour qu’il supprime régulièrement les cookies ou utilisez des modes de navigation privée, surtout lors de l’accès à des comptes sensibles. Des logiciels comme CCleaner peuvent vous permettre de détruire les cookies présents dans votre ordinateur. Comme je vous l’affiche ci-dessous, voici les principaux stockages, dans votre ordinateurs [PC] des cookies.

Brave : %LOCALAPPDATA%\BraveSoftware\Brave-Browser\User Data\Default

Google Chrome : %LOCALAPPDATA%\Google\Chrome\User Data\Default

Chrome : %LOCALAPPDATA%\Chromium\User Data\Default

Microsoft Edge : %LOCALAPPDATA%\Microsoft\Edge\User Data\Default

Firefox : %APPDATA%\Mozilla\Firefox\Profiles

Opera : %APPDATA%\Opera Software\Opera Stable

Pour finir, contrôler régulièrement l’activité de vos comptes web. La moindre connexions inhabituelles et/ou étranges doivent vous alerter.