Pendant le confinement, le business pirate continue

Maze, Dopple, Sodinokobi, XXX … continuent leur business pirate du chantage numérique. Des sociétés d’importances telles que le Français DMC, le fabricant de systèmes militaires et de santé Kim Chuck ou encore le gestionnaire de parcmètres CivicSmart attaqués et sous la pression d’un chantage à la diffusion de leurs données volées.

Le rançonnage, malheureusement, n’a plus besoin d’être présenté. Prises d’otage d’ordinateurs et de fichiers par des pirates. Les documents et machines sont chiffrés par un rançongiciel. Pour récupérer leurs biens, les sociétés piégées doivent payer les clés de déchiffrement sans avoir la moindre assurance de reprendre la main. Les sauvegardes permettent de retrouver l’usufruit des systèmes pris en otage.

Sauf que, comme ZATAZ l’explique depuis 2018, les pirates ont trouvé un second moyen de faire payer les entreprises infiltrées. Le chantage à la diffusion de documents.

Des groupes tels que Maze, Dopple, Sodinokibi, XXX … se sont spécialisés dans ce type de double chantage. Le « double effet RGPD » comme je baptisais cette fraude avant mai 2018.

Si ces « black teams » ont, main sur le cœur, annonçaient ne plus attaquer le monde de la santé en raison du COVID-19, ce qui ne les a pas empêché de menacer des laboratoires de santé Anglais, asiatiques et américains, ils n’ont pas stoppé pour autant leurs actions malveillantes. Le confinement doit certainement aider, ils ont redoublé d’intensité.

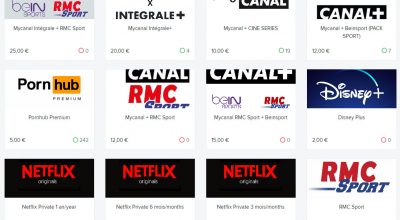

Certains ont même affiché leur soutien aux médecins… tout en vendant des bases de données volées au secteur médical comme le montre ma capture écran ci-dessous.

Nouvelle société Française dans le collimateur de Maze

Maze a annoncé la prise d’otage de documents appartenant à la filature Française DMC, l’assureur Chubb ou encore la société informatique AETI. « Le monde moderne est une matrice géante avec des pétaoctets d’informations personnelles, commerciales et scientifiques. Expliquent les pirates derrière ce rançongiciel. Sans Internet, tout ce système sombrera dans le chaos […] ceux qui devraient veiller à la sécurité de ce système sont irresponsables. Au lieu de faire leur travail, ils préfèrent discuter sur les réseaux sociaux ou regarder du porno […] De l’autre côté, il y a ceux qui ont créé ce système et qui gagnent des milliards en l’utilisant. Ils ne se soucient pas de la sécurité des informations ou des problèmes de confidentialité. La seule chose à laquelle ils soucient, éviter les poursuites et les amendes pour avoir perdu ces informations. Nous voulons montrer que le système n’est pas fiable. La cybersécurité est faible. Les personnes qui devraient se soucier de la sécurité des informations ne sont pas fiables. Nous voulons montrer que personne ne se soucie des utilisateurs. » tentent-ils d’expliquer !

Maze ne donne aucune information techniques sur la/les machines françaises impactées. Un silence utilisé, soit pour faire croire qu’ils ont encore un accès quelque part, soit parce qu’ils ont vraiment encore un accès.

Ils affichent cependant plusieurs adresses mails appartenant à des employés de DMC en France, Espagne, Portugal (ou encore en .com).

Le MagIt explique que DMC a pu bloquer l’attaque « relativement peu étendue » et selon les informations du journal « L’infrastructure Active Directory a ainsi déjà été nettoyée. DMC compte par ailleurs sur ses sauvegardes pour restaurer les machines affectées par le ransomware. Une nouvelle solution de protection des hôtes (EPP) a quant à elle été déployée.«

Bref, les informaticiens de DMC ont été efficaces. Ce qui est tout en leur honneur en cette période compliquée de confinement Covid-19.

Plusieurs dizaines de Go volés

Sauf que le chiffrement n’est que la partie visible de l’iceberg ! Nous savons que les opérateurs de rançongiciels, dans la grande majorité, s’infiltrent, visitent et copient les fichiers avant de chiffrer. Dans ce nouveau cas, zataz peut révéler qu’un dossier de plus de 8Go de documents volés avant le chiffrement des machines a été diffusé par les pirates ! Une méthode pour convaincre les victimes de payer pour ne pas en diffuser plus.

Dans le dossier mis en ligne, des centaines de fichiers, certains comprenant des adresses électroniques, un mode d’emploi pour utiliser l’outil de communication interne de l’entreprise, un dossier « RGPD » …

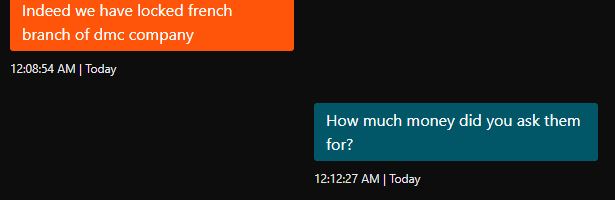

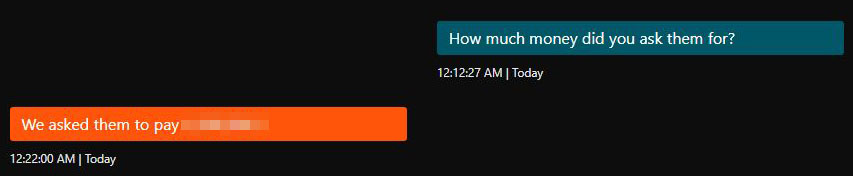

J’ai réussi, non sans mal, à retrouver la trace de Maze pour lui poser quelques questions. Il va m’indiquer : « Indeed we have locked french branch of dmc company […] We informed them that we publish part of their information […] that we will begin to notify client’s about this data leak. »

Maze m’a affiché la somme réclamée pour ne pas diffuser l’ensemble de son larcin. Je ne citerai pas cette somme qui comporte quelques zéros. Selon les dires de Maze, des employés l’ont contacté. Maze m’a proposé de recevoir les communications. Je n’ai pas souhaité en prendre connaissance. Il m’a indiqué avoir volé « 34 Gigabytes of data« .

Selon les informations de l’entreprise spécialisée en cyber-sécurité Québécoises 8 Brains, MAZE a fait chanter depuis le début de l’année 2020 plus de 90 entreprises dont 16 Françaises, quatre canadiennes, 51 américaines, deux Chinoises ou encore quatre Britanniques.

Dopple, Sodinokibi et compagnie

Alors qu’en France, la société Essilor subissait une cyberattaque par rançongiciel (sans en connaitre publiquement l’auteur, ndr), de leurs côtés, Dopple et Sidonikobi se sont attaqués à la société Civic Smart (ex Duncan Technologies) ou encore Kim Chuck, fournisseur de technologies « santé » et « militaires ».

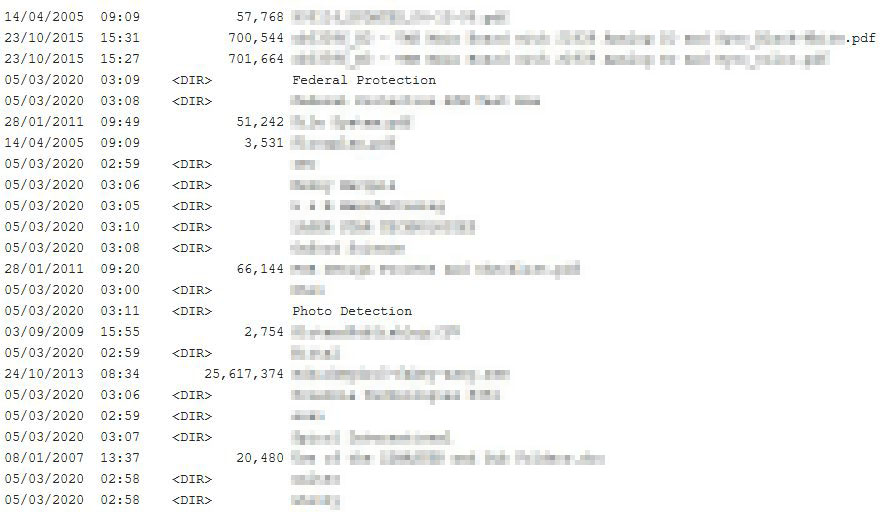

Dans le premier cas, l’entreprise produit et commercialise des solutions de parcmètres pour parking. Les pirates affichent la copie d’au moins 280 000 fichiers volés. Un extrait de ce vol a été diffusé sur deux sites de stockage cloud, Mega et un second que je ne citerai pas, les informations étant toujours en ligne dans ce dernier cas.

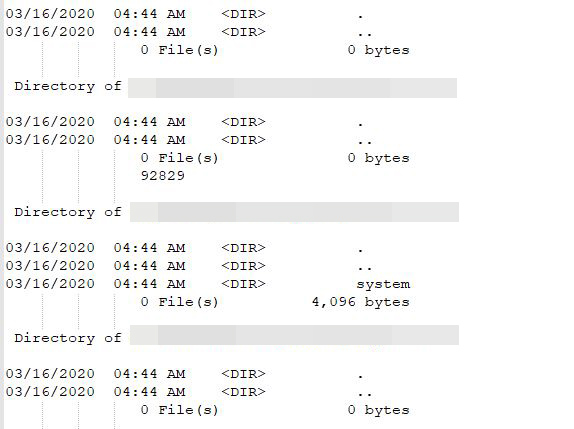

Le conteneur que j’ai pu consulter contient des informations provenant d’au moins dix machines. Des ordinateurs aux dossiers évocateurs « Administration« , « Employees« , « City » …

Autant dire que dans les dossiers tels que « Villes« , les mails et les identités présentes ont pu servir aux pirates pour usurper Civic Smart et tenter de piéger les communes et clients en se faisant passer pour l’entreprise piratée.

L’autre victime de poids, la société Kim Chuck. Un spécialiste américain de nouvelles technologies à destination de la santé, de l’énergie et de l’armée. Ils proposent, par exemple, un système de détection des tirs d’un sniper et de situer le point de départ de la balle.

Selon mes informations, 20 machines piégées. Plusieurs Windows Server 2003 et … une machine sous Windows XP ! Les pirates ont diffusé des milliers de fichiers via plusieurs dossiers additionnant 1Go d’informations volées. Parmi les fichiers que j’ai pu voir, des dossiers baptisés, par exemples : « Federal Protection ATM » ou encore « Photo Detection« .

Ces deux groupes additionnent plusieurs dizaines de chantages, en quelques semaines, en grande majorité visant des sociétés américaines (deux francophones).