Un Russe condamné pour sa participation au développement de Trickbot

Vladimir Dunaev, âgé de 40 ans, a été condamné à cinq ans et quatre mois d’emprisonnement aux États-Unis pour sa participation au développement et à la mise en œuvre du logiciel malveillant Trickbot, selon le ministère de la Justice américain.

Dunaev, en collaboration avec ses complices, a infecté des millions d’ordinateurs à travers le monde via le logiciel pirate TrickBot, en se concentrant sur la modification de logiciels et la création d’outils destinés à collecter des informations d’identification sur les appareils compromis. Il a également œuvré à l’amélioration des services d’accès à distance et à l’élaboration de stratégies visant à échapper à la détection par les logiciels antivirus. Originaire de la région de l’Amour, Dunaev a été extradé vers les États-Unis depuis la République de Corée en 2021.

En novembre 2023, il a reconnu sa culpabilité pour complot en vue de commettre une fraude informatique, une usurpation d’identité, ainsi que pour fraude électronique et bancaire.

L’acte d’accusation, délivré dans le district nord de l’Ohio, implique Dunaev et six autres personnes dans le développement, la gestion, le déploiement, et le bénéfice tiré de Trickbot. En juin, Alla Witte, un autre développeur de Trickbot de nationalité lettone, a admis sa culpabilité pour complot en vue de commettre une fraude informatique et a été condamné à deux ans et huit mois d’emprisonnement.

En 2023, l’Office of Foreign Assets Control (OFAC) du Département du Trésor américain a également imposé des sanctions financières contre plusieurs membres présumés de Trickbot en février et septembre.

En quoi consiste Trickbot ?

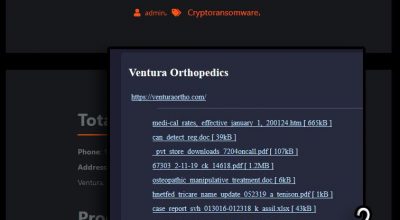

Trickbot, détecté pour la première fois en octobre 2016, est un logiciel malveillant évolutif initialement conçu comme un cheval de Troie bancaire. Au fil du temps, il s’est transformé en un outil modulaire capable de mener diverses attaques malveillantes, y compris le vol d’identifiants, l’infection par des ransomwares, et l’attaque de réseaux d’entreprises. Trickbot se propage via des méthodes diverses, notamment des programmes exécutables, des fichiers batch, le phishing par email, Google Docs, et des prétextes fallacieux tels que des plaintes pour harcèlement sexuel.

Sa capacité à s’adapter et à évoluer pour exploiter les faiblesses spécifiques des réseaux ou des environnements ciblés rend Trickbot particulièrement dangereux. Les attaques commencent souvent par l’envoi d’un lien ou d’une pièce jointe infectés, conduisant à l’installation du logiciel malveillant sur l’appareil de la victime. Trickbot peut alors désactiver la protection antivirus pour préparer le terrain pour des attaques secondaires, se propager latéralement à travers le réseau, et finalement déployer des ransomwares tels que Ryuk pour chiffrer les données et exiger une rançon.

Les symptômes d’une infection par Trickbot sont souvent discrets, rendant sa détection difficile sans l’utilisation d’outils de cybersécurité avancés. Les réseaux et les environnements de travail modernes, particulièrement complexes et étendus, compliquent encore cette tâche. Les entreprises doivent donc employer des solutions de cybersécurité sophistiquées pour surveiller en continu le trafic réseau et les activités, alertant ainsi les équipes informatiques de tout comportement suspect. Historiquement, Trickbot a montré des liens avec Dyreza, un autre logiciel malveillant voleur d’identifiants, indiquant une continuité ou une évolution dans les stratégies des cybercriminels.

Après son apparition en 2016, Trickbot a rapidement évolué, ajoutant des modules pour améliorer ses capacités de vol d’informations et d’attaque. Par exemple, il a intégré un module de ver pour se propager plus efficacement, rappelant la tactique utilisée par le ransomware WannaCry. Ces développements ont permis à Trickbot de devenir l’une des principales menaces pour la cybersécurité à la fin de 2018. L’efficacité de Trickbot dans le vol d’informations financières et son utilisation comme plateforme pour des attaques de ransomware ont même conduit à des tentatives de perturbation des services publics essentiels et d’interférence dans le processus démocratique, comme observé lors de l’élection présidentielle américaine.