Le botnet Trickbot décapité ?

Microsoft annonce avoir pris des mesures exceptionnelles pour démanteler un botnet appelé Trickbot. Un démantèlement qui va retarder les pirates grâce à une ordonnance judiciaire, combinée à une action technique exécutée en partenariat avec des sociétés de télécommunications du monde entier.

Les infrastructures clés de Trickbot ont été mises hors de fonctionnement de sorte que ceux qui exploitent Trickbot ne pourront plus lancer de nouvelles attaques ou activer des logiciels de ransomware déjà installés dans des systèmes informatiques.

En plus de protéger les infrastructures électorales contre les attaques de logiciels de ransomware, cette action protégera un large éventail d’organisations, notamment des institutions de services financiers, des agences gouvernementales, des établissements de santé, des entreprises et des universités contre les diverses attaques par les logiciels malveillants que Trickbot a rendues possibles.

Le botnet Trickbot

Trickbot a infecté plus d’un million d’appareils informatiques dans le monde depuis fin 2016. Bien que l’identité exacte des opérateurs soit inconnue, les recherches suggèrent qu’ils servent à la fois les États-nations et les réseaux criminels pour une variété d’objectifs.

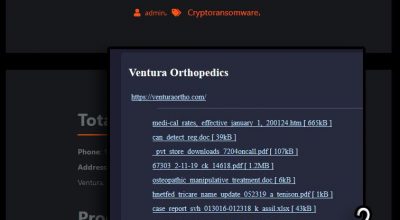

Au cours de l’enquête, 61 000 échantillons de logiciels malveillants Trickbot ont été analysés. Ce qui le rend si dangereux, c’est qu’il possède des capacités modulaires qui évoluent constamment, infectant les victimes pour les besoins des opérateurs grâce à un modèle «malware-as-a-service». Parmi ces opérateurs, on retrouve les groupes Sodinokibi et Cl0p.

Au-delà de l’infection des ordinateurs des utilisateurs finaux, Trickbot a également infecté un certain nombre d’appareils «Internet des objets», tels que des routeurs, ce qui a étendu la portée de Trickbot dans les foyers et les organisations.

En plus de maintenir des capacités modulaires pour une variété d’objectifs finaux, les opérateurs se sont révélés aptes à changer les techniques en fonction de l’évolution de la société. Les campagnes de spam et de spear phishing de Trickbot utilisées pour distribuer des logiciels malveillants ont inclus des sujets tels que Black Lives Matter et COVID-19, incitant les gens à cliquer sur des documents ou des liens malveillants.

Au cours de l’enquête, les chercheurs ont pu identifier des détails opérationnels, y compris l’infrastructure utilisée par Trickbot pour communiquer et contrôler les ordinateurs des victimes, la façon dont les ordinateurs infectés communiquent entre eux et les mécanismes du code malveillant pour échapper à la détection et tente de perturber son fonctionnement.

Lors de l’observation des ordinateurs infectés, ils se connectaient et recevaient des instructions des serveurs de commande et de contrôle (C&C), il a pu être dentifié les adresses IP précises de ces serveurs. Avec cette preuve, le tribunal a autorisé Microsoft et ses partenaires à désactiver les adresses IP, à rendre inaccessible le contenu stocké sur les serveurs de commande et de contrôle, à suspendre tous les services aux opérateurs de botnet et à bloquer tout effort des opérateurs de Trickbot pour acheter ou louer des serveurs supplémentaires.