Vice Society s’attaque aux universités

Ce n’est pas moins d’une cinquantaine d’écoles et universités prises en otage par Vice Society. Quid des données des étudiants.

« Nous avons pris toutes les mesures » ; « Nous avons fait appel à des experts » ; Etc. Les messages des écoles et universités cyber attaquées par le groupe Vice Society se veulent rassurant. Confiance, tout est sous contrôle. Un contrôle aprés attaque !

Les documents divulgués par ce hacker, spécialisé dans le rançonnage d’entreprise comprennent des informations sur les étudiants, des scans de passeports, les salaires du personnel et des détails sur les contrats.

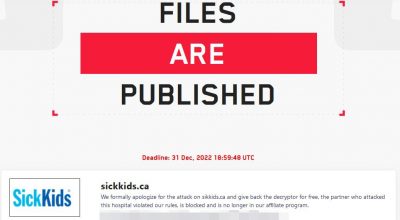

Des informations divulguées après que les écoles concernées ont refusé de payer les demandes de rançon des cybercriminels.

Vice Society a lancé de nombreuses campagnes de ransomwares ciblant des établissements d’enseignement au Royaume-Uni, en France, aux États-Unis. On y retrouve l’IUT Paris – Paris Cité (Fr) ; Xavier University (usa) ; Université Catholique du Portugal ; L’Institut des sciences et technologie d’Autriche ; Baysgarth School (Uk). ZATAZ en a référencé 52 !

Le Royaume-Uni en ligne de mire !

Les écoles et les universités, dont celles basées au Royaume-Uni (16 cas en 60 jours), semblent être considérées comme des « cibles faciles » par les cybercriminels en raison du manque d’investissement dans la cybersécurité et du grand nombre d’appareils connectés aux systèmes, mettant en danger les données personnelles et de recherche sensibles.

Vice Society a signé, depuis 2021, plus de 140 cyber attaques dont des espaces territoriaux [Les villes de Rolle (Suisse), Witten et Shuhl (Allemagne), le Sénat Argentin, Est Ensemble – Grand Paris (Fr), la commune de Caldes de Montbui (Espagne), Ville de Palerme (Italie), Département d’Indre-et-Loire (Fr)], dans l’énergie [Filgo Québec), Etat de Cincinnati], la santé [Centre Hospitalier d’Arles (Fr), Centre Hospitalier de Castelluccio (Fr), United Health Centers (USA), Amaveca Salud (Espagne), Maternité Croizat].

Depuis le 1er janvier 2023, Vice Society est le groupe le plus actif avec 11 cyber attaques, suivi de Play et Lockbit (20), ainsi que Royal et BlackByte (8). En une semaine, 43 malveillances ransomwares ont été détectées par le Service Veille ZATAZ, l’équipe cyber intelligence de ZATAZ.

Le secteur de la santé en tête des préoccupation

Aucune industrie n’a été épargnée par les pirates cette année, mais le secteur de la santé a pris la première place en termes de cyber incidents.

Les pharmacies, les établissements psychiatriques et les services de santé ont été constamment attaqués par des groupes de pirates en 2022. 30 % de toutes les violations majeures de données impliquent des hôpitaux.

95% de tous les cas d’usurpation d’identité sont dus à des dossiers médicaux volés. Ces informations valent, en moyenne, beaucoup plus que des informations de carte de crédit. Les dossiers de santé comportent toute une vie.

Une augmentation de 25 % de la violation moyenne des données par rapport à 2021. Selon plusieurs études américaines, 10 millions de dollars est le coût total moyen d’une violation de données dans le secteur de la santé en 2022. Les pertes en soins de santé, entre 2020 et 2022, auraient été chiffrées à 25 milliards de dollars.

Les quatre causes les plus courantes de fuites de données médicales sont : la compromission des informations d’identification ; hameçonnage ; configuration cloud incorrecte et compromissions de la messagerie d’entreprise (BEC).

Pendant ce temps

La société roumaine d’antivirus Bitdefender a publié un décrypteur gratuit pour les fichiers affectés par les attaques de ransomware MegaCortex.

La famille de rançongiciels MegaCortex (LockerGoga et MegaCortex) a été remarquée en 2019. Ces deux logiciels malveillants poursuivaient à peu près les mêmes objectifs. Les experts ont souligné un fait intéressant : dans les réseaux d’entreprise où MegaCortex a été trouvé, ils ont également trouvé Emotet et Qbot .

Soit dit en passant, les opérateurs de MegaCortex ont utilisé presque dès le début la tactique de la double extorsion : ils ont non seulement chiffré des fichiers, mais ont également volé des données internes.

En règle générale, les pirates demandaient de 20 000 à 5,8 millions de dollars pour déchiffrer les documents. Avec le soutien d’Europol et des chercheurs du projet NoMoreRansom, les spécialistes de Bitdefender ont réussi à créer un décrypteur.

Il peut être téléchargé (EXE) sous forme de fichier exécutable depuis le serveur de la société roumaine.

Le décrypteur dispose d’un mode « Scan Entire System ». Il permet aux utilisateurs de rechercher des fichiers corrompus dans tout le système.

Le mode d’emploi recommande fortement de faire d’abord une copie de sauvegarde de tous les fichiers concernés, puis de procéder ensuite au déchiffrement. « !!READ_ME!!!.TXT » et « !-!README!-!.RTF » doivent être utilisés.